Präventiver Schutz vor Hackern

Zero-Day-Attack: Wenn zu spät gestopfte Sicherheitslücke zum Einfallstor für Hacker wird. Wir stellen Ihnen die häufigsten System-Schwachstellen und Maßnahmen gegen Hacking vor.

Zero-Day-Attack: Wenn zu spät gestopfte Sicherheitslücke zum Einfallstor für Hacker wird. Wir stellen Ihnen die häufigsten System-Schwachstellen und Maßnahmen gegen Hacking vor.

Die Macher des Trojaners Emotet verantworten die aktuell produktivste Cybercrime-Kampagne. Im ersten Halbjahr 2019 hat G DATA bereits mehr Versionen entdeckt als im gesamten Jahr 2018: Durchschnittlich mehr als 200 neue Versionen am Tag.

Der Rat der EU hat den Entwurf für den delegierten Rechtsakt zum Thema „Cooperative Intelligent Transport Systems“ (C-ITS) abgelehnt. Damit votierten die Mitgliedsstaaten gegen den Entwurf der EU-Kommission, für das vernetzte Fahren primär einen Funkstandard auf WLAN-Basis einzusetzen.

Die Bitcoin-Experten des Unternehmen CC CoinCompany GmbH und der CryptoTec Industrial GmbH haben eine kompromittierte Wallet im Google Play Store identifiziert, die Nutzer um ihre empfangenen Kryptowährungen betrügt.

Die Sammelwut von Apps auf Smartphones und Tablets entwickelt sich immer mehr zum Sicherheitsrisiko, warnt der Security-Hersteller ESET. Insbesondere spezielle Apps, die für Veranstaltungen, Messen oder Promotions angeboten werden, erfüllen oftmals weder Sicherheitsstandards noch erhalten sie Updates.

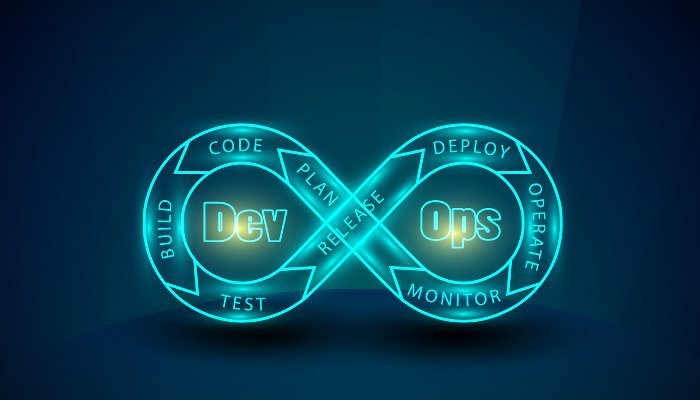

Wallix hat eine Erweiterung seiner Software-Suite Bastion mit AAPM-Funktion (Application-to-Application Password Management) und RESTFul-API auf den Markt gebracht und verbessert die Sicherheit in der Software-Entwicklung und -Bereitstellung mit DevOps.

Die Digitalisierung im Mittelstand erfordert es, die Rolle der IT in Unternehmen zu ändern. Nicht Individualisierung, sondern die Standardisierung von Software bietet die notwendige Agilität, um den sich ständig ändernden Marktanforderungen zu begegnen.

Viele Unternehmen beschäftigt die Frage, was in der Cloud besser als im eigenen Rechenzentrum aufgehoben wäre. Ad hoc lässt sich darauf keine Antwort geben, sondern diese bedarf einiger Vorarbeiten. Die beginnen für ein Unternehmen damit, dass IT-, Einkaufs-, Rechts- und Fachabteilung gemeinsam die Geschäftsziele abstecken.

Moderne IT-Security muss einerseits die Herausforderungen der digitalen Transformation bewältigen, andererseits aber ein gesundes Fundament zur Erfüllung neuer Bedürfnisse schaffen. Airlock benennt die sechs wichtigsten Forderungen an moderne, integrierte Sicherheitslösungen, um Unternehmen vor Cyber-Angriffen zu schützen und sie für die Digitalisierung fit zu machen.

Kaspersky-Forscher haben eine neue Verschlüsselungs-Ransomware namens ‚Sodin‘ entdeckt, die eine kürzlich entdeckte Zero-Day-Windows-Sicherheitslücke ausnutzt, um erhöhte Berechtigungen in einem infizierten System zu erlangen.