Container-Sicherheit: RATs in der Cloud

Angreifer zielen auf Remote-Access-Tools, um sich Zugang zu Container-Umgebungen zu verschaffen. Mit diesen Best Practices lässt sich das Risiko vermindern.

Angreifer zielen auf Remote-Access-Tools, um sich Zugang zu Container-Umgebungen zu verschaffen. Mit diesen Best Practices lässt sich das Risiko vermindern.

Alles nervt. Die Stimme der Navigationsassistentin im Auto. Und erst recht die Stimme so mancher Kollegen. Die Zeit vor, während und nach Corona. Und noch mehr die dazugehörigen Auf-und-Ab-Kurven, die täglich über den Fernsehbildschirm flimmern.

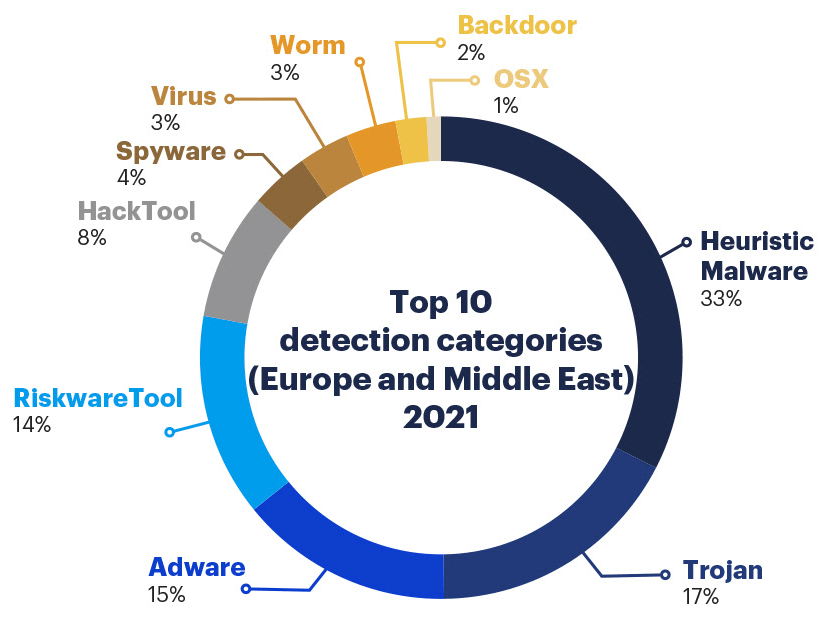

Ein herausforderndes Jahr für die Sicherheit: 2021 war von einem Wiederaufleben gefährlicher Cyberbedrohungen geprägt, die auf Organisationen und Einzelpersonen abzielen und systemische Schwachstellen in Altsystemen und Software-Lieferketten aufdecken.

Viele Deutsche wollen auch nach der Pandemie zumindest einen Teil ihrer Arbeitszeit im Home-Office verbringen - insbesondere die Jüngeren und unter Frauen sowie in ländlichen Wohngegenden.

Wie können Ineffizienzen und Handlingschwächen heterogener ERP-Lösungslandschaften aufgebrochen und beseitigt werden? Insellösungen und Altsysteme stellen Unternehmen vor Probleme: Nicht nur, dass sie wegen fehlender Integration eine Prozessautomatisierung deutlich aufwendig machen.

Angesichts hunderter potenzieller Anbieter und einer Menge an Marketing-Buzz ist der Request for Proposal-(RFP)-Prozess zur Auswahl des besten Managed Security Service Providers (MSSP) für die speziellen Anforderungen eines Unternehmens keine leichte Aufgabe.

Forscher um Zhenan Bao von der Stanford University haben ein neues Display entwickelt, das sich nicht nur verbiegen lässt, ohne Schaden zu nehmen, sondern auch auf das Doppelte seiner Länge gestreckt werden kann.

Wenn wir an die Zukunft denken und daran, wie sie durch Technologie und Fortschritt beeinflusst wird, denken wir wahrscheinlich an etwas ganz Dramatisches - ein selbstfahrendes Auto, das uns auf dem Weg zur Arbeit ein kleines Nickerchen gönnt, zum Beispiel. Selten denken wir an die kleinen Prozesse, die das Leben im Hintergrund am Laufen halten, und doch finden hier in vielen Fällen die revolutionärsten Veränderungen statt. Ein solcher Bereich sind kollaborative Roboter (oder Cobots).

Das Landeskriminalamt Mecklenburg-Vorpommerns warnt Unternehmen vor Erpresser-Mails im Zusammenhang mit dem Ukraine-Krieg. Zurzeit kursierten an Firmen gerichtete Mails, in denen die Verfasser behaupten würden, die Firmen-Webseite gehackt zu haben.

Das Threat Research Team von Deep Instinct hat eine neue, nicht dokumentierte Malware gefunden, die in der Golang-Programmiersprache entwickelt wurde. Die Malware wird dem Malwarestamm APT-C-23 (Arid Viper) zugeschrieben und bedroht Windows-Betriebssysteme.