Hinzu kommt der immer stärkere Einsatz von Smartphones und Tablets in Firmen und Behörden, der viele Risiken für das Unternehmens- bzw. Behördennetz sowie für die kritischen Daten dieser Organisationen birgt.

Smartphones sind heute nicht nur weit verbreitet und werden intensiv genutzt, sie sind aus dem privaten und beruflichen Alltag kaum noch wegzudenken. Während Smartphones lange unstrukturiert beruflich eingesetzt worden sind, gewinnen sie heute zunehmend auch im großflächigen Einsatz in Unternehmen und Behörden an Bedeutung. Voraussetzung hierfür ist allerdings die Erfassung der Risiken und deren Einordnung in die Gesamtrisikoabschätzung der Unternehmens-IT. Diese Risiken, gepaart mit der Anforderung der Anwender Smartphones möglichst freizügig nutzen zu können, stellen Organisationen vor grundsätzliche Probleme. Dort wo Mitarbeiter über Smartphones auf sensitive Daten zugreifen, eröffnen sich zwangsläufig neue Angriffswege für Industriespione und andere Kriminelle. Werden Smartphones gleichzeitig für geschäftliche und private Zwecke verwendet, so erhöht sich dieses Risiko weiter: Wer privat eine neue App installiert, gibt dieser App – oft ungewollt und unkontrolliert – Zugriff auf sensitive Unternehmensdaten und begünstigt somit die Wirtschaftsspionage. Deren verursachter Schaden in Deutschland wurde vom Bundesinnenministerium im September 2013 auf 50 Mrd. Euro beziffert.

Schaden bei 50 Milliarden Euro

Risiken wie Verlust oder Diebstahl gegen Gelegenheitsangreifer können heute durch Sicherheitslösungen adressiert werden, die von den Smartphone Herstellern entwickelt und von sogenannten Mobile-Device Management (MDM) Systemen zentral gesteuert werden.

Dafür haben die Hersteller in ihren Betriebssystemen standardisierte Funktionen integriert, die es beispielsweise ermöglichen, verloren gegangene Geräte remote zu deaktivieren oder zu löschen, verpflichtende Kennwortrichtlinien zu setzen und die Installation von Applikationen zu beschränken. Diese Funktionen lassen sich dann durch die MDM-Systeme auch unternehmensweit zentral steuern. Typische Beispiele sind Afaria, MobileIron und Airwatch.

Auch die sichere (verschlüsselte und authentisierte) Nutzung von Unternehmensressourcen kann heute durch VPN-Zugänge realisiert werden (Data- at-Move). Dies umfasst den Zugang zu Diensten wie Unternehmensmail, Kalender und Kontakten als auch webbasierten Unternehmensdiensten wie Customer Relation Management (CRM). Während lange Zeit VPN-Zugänge durch das unsichere Shared-Secret-Verfahren umgesetzt wurden, gelten heute zentral verwaltete, Zertifikatbasierte Systeme als Mindeststandard bei der Anbindung von mobilen Geräten an zentrale Unternehmensressourcen.

Da die einfachen Schutzmechanismen von MDM-Systemen, z.B. Remote-Löschen und Deaktivieren, gegen gezielte Angriffe auf Unternehmenswerte nicht ausreichen, bieten immer mehr Hersteller Lösungen zur Verschlüsselung der auf dem Smartphone gespeicherten Daten (Data-at-Rest), oder sogenannte Container-Lösungen, an. Damit soll verhindert werden, dass vertrauliche Daten wie Kontakte, Nachrichten oder Mails, die sich auf dem mobilen Gerät befinden, bei Verlust oder Diebstahl oder durch Auslesen durch andere Apps in unautorisierte Hände gelangen.

Datensauger Apps

Sogenannte „Datensauger“ Apps bedienen sich beispielsweise ungefragt an den Kontaktdaten des Nutzers oder übermitteln seinen Standort. Nach der aktuellen Studie „App Genome Project“ [1] spioniert jede siebte iPhone-App und jede zwölfte Android-App das Adressbuch des Nutzers aus und überträgt es auf interne Server. Dies gilt auch für sehr populäre Apps wie „Whatsapp“ oder „LinkedIn“.

Immer häufiger stehen Smartphones im Visier von Schadprogrammen, „Malware“. In ihrem aktuellen Threat-Report [2] stellt F-Secure fest, dass 96 Prozent der neu entdeckten Malware auf mobile Smartphones ausgerichtet ist. Diese nutzt Schwachstellen innerhalb des Betriebssystems oder anderer Apps aus, sogenannte „Exploits“, um Sicherheitsmaßnahmen zu umgehen, die Kontrolle über das Smartphones zu übernehmen und beliebige Daten abzurufen. Angreifer können so auf Unternehmensressourcen zugreifen und sensible Daten über andere Anwendungen des Mobilgerätes entwenden. Dies können Kontakte, E-Mails oder auch Zugangskennungen zu ERP-Server sein. Die dafür benötigte Software können Angreifer bereits für einen kleinen Geldbetrag im Internet erwerben und einsetzen.

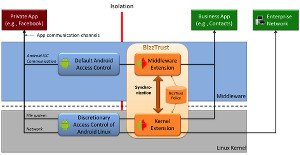

Bild: Systemarchitektur – Betriebssystemkern mit strikter Prozesskontrolle.

Container-Lösungen schützen nicht gegen Malware

Ein Grund für die schnelle Verbreitung von Schadsoftware auf mobilen Geräten sind deren exponierte Stellung unmittelbar im Internet und die zu kurz greifenden Sicherheitsmaßnahmen des Betriebssystems. Während Mobile-Device Management-Lösungen heute etabliert sind, bleiben die Sicherheitsmaßnahmen weit hinter den Anforderungen zurück.

Typische Container-Lösungen bieten meist eine PIM-Suite, in der E-Mails, Kontakt- und Kalendereinträge vor anderen Apps geschützt sind. Da das Verhältnis von Exploits im High-Level gegenüber Exploits im Betriebssystem ca. 1:100 ist (Beispiel: Android vs. Linux-Kern [3]), bieten Container-Lösungen gegen den überwiegen Teil von Schad-Apps und Malware, die Fehler im Betriebssystem ausnutzen, allerdings keinen Schutz.

Sicherheitskern und Policy-Enforcement

Ein nachhaltiger Schutz muss daher tiefer in das Betriebssystem eingreifen: Die Apps müssen strikt voneinander isoliert werden – insbesondere dann, wenn sie selbst fehlerhaft oder böswillig sind.

Grundlage hierfür ist eine Sicherheitsarchitektur basierend auf einem gehärteten Sicherheitskern mit sogenanntem Mandatory Access Control und Policy-Enforcement, wie SE-Android oder das im Auftrag des Bundeswirtschaftsministeriums entwickelte TURAYA. Dabei werden Softwareprozessen, die auf einem Gerät ausgeführt werden, Sicherheitsregeln zugeteilt. Diese kontrollieren den Zugriff auf Softwareanwendungen und Betriebssystem-Ressourcen und werden durch den Sicherheitskern verbindlich durchgesetzt, „enforced“.

Getrennte Bereiche auf dem gleichen Smartphone

Mit der Telekom-Lösung Simko, der Secusmart-Lösung auf Basis des Blackberry Balance und der Sirrix-Lösung BizzTrust, die gemeinsam mit dem Fraunhofer SIT entwickelt wurde, werden seit wenigen Monaten drei Lösungen angeboten, die auf solchen Sicherheitskernen beruhen.

Basierend auf der konsequenten Nutzung eines gehärteten Sicherheitskerns wird das Smartphone in zwei Bereiche unterteilt: Einen offenen, privaten Bereich („Personal“) und einen geschlossenen Unternehmensbereich („Business“). Anwendungen und Daten in den jeweiligen Bereichen werden streng voneinander getrennt. Technische Grundlage hierfür ist ein sogenanntes Policy-Enforcement auf Kernel-Ebene, das den Zugriff von Softwareanwendungen auf Betriebssystem-Ressourcen steuert. Dies ermöglicht z.B., dass in dem geschützten Bereich ausschließlich von der Organisation signierte und zugelassene Apps installiert werden können und nur diesen Zugriff auf interne Firmenressourcen gewährt wird, während in dem „offenen“ Bereich ein Anwender seine individuelle Umgebung schaffen kann und jegliche Apps nutzen darf, ohne dass dieses Auswirkungen auf die Sicherheit des geschützten Bereiches hat.

„Unerhört“ sicher

Interessant im Zusammenhang mit der NSA-Abhöraffäre: Die Lösungen „Made in Germany“ bieten nicht nur einen Paradigmenwechsel in der Smartphone-Sicherheit, sondern auch umfassende Sprachverschlüsselung (beim Simko-Smartphone für 2014 angekündigt) und bei BizzTrust verschlüsselte E-Mails. Damit bleibt die Kommunikation vertraulich – unabhängig davon wer auf der Leitung mithört.

Christian Stüble

[1] Quelle: www.lookout.com

[2] Quelle: www.f-secure.com

[3] Quelle: www.cvedetails.com