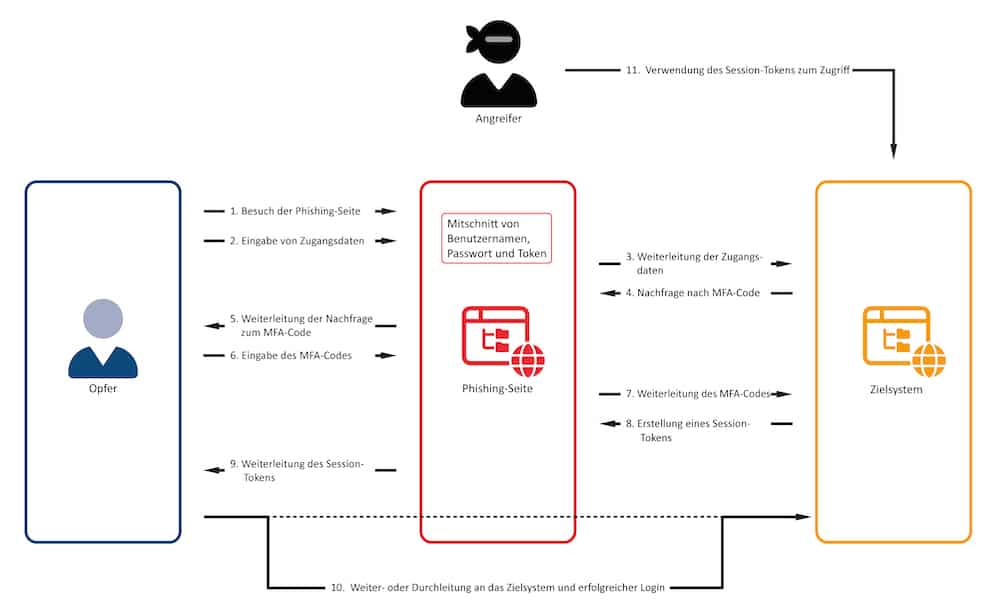

Werden die Zugangsdaten eingegeben, finden folgende Schritte im Hintergrund statt:

Die eingegebenen Zugangsdaten werden auf dem Phishing-Server gespeichert und an das eigentliche Zielsystem weitergeleitet.

Dieses überprüft Benutzername und Kennwort und fordert zur Eingabe des zweiten Faktors auf. Dem Opfer wird die gleiche Abfrage präsentiert. Wird der zweite Faktor eingegeben, wird auch dieser über den Phishing-Server an das Zielsystem übermittelt, woraufhin dort ein Session-Token für den Benutzer erstellt wird.

Das Token wird an das Opfer weitergegeben. Mit dem Token kann anschließend der Browser an das Zielsystem weiter- oder die Sitzung durch den Phishing-Server durchgeleitet werden. In beiden Fällen ist der User im Zielsystem eingeloggt. Durch einen für den Benutzer „reibungslosen“ LoginProzess besteht die Möglichkeit, dass das Opfer keinen Unterschied erkennen kann. Das generierte Session-Token wird dem Angreifer ebenfalls übergeben. Dieser kann das Token im eigenen Browser nutzen, um im Namen des Opfers die Applikation auf dem Zielsystem zu verwenden. In diesem Fall verfügt er nun über eine gültige Sitzung in M365.

Initial Access mit gestohlenem Session-Token

Der Angreifer hat nun initialen Zugriff auf kritische Ressourcen und einen Fuß in der digitalen Tür des Unternehmens. Damit kann er seinen vielfältigen Handlungsspielraum erweitern. So kann er zum Beispiel im E-Mail-Postfach oder in MS Teams nach Nachrichten suchen, die Hinweise auf weitere Zugänge geben. Alle Dokumente, die dem eigentlichen Benutzer zugänglich sind, sind es nun auch für den Angreifer. Dieser kann nun nicht nur Daten stehlen, sondern sie auch modifizieren oder gar zerstören.

Darüber hinaus kann der Angreifer Schadsoftware auf dem SharePoint des Unternehmens ablegen oder Office-Dokumente mit schadhaften Makros versehen. Früher oder später wird eine weitere Person aus dem Unternehmen diese Dokumente oder abgelegten Dateien öffnen und weitere Malware nachladen.

Ebenso öffnet der Zugriff auf das E-MailPostfach oder den Teams-Kanal Tür und Tor für Social-Engineering-Methoden. Der Angreifer kann sich als valider Mitarbeitender des Unternehmens ausgeben und diese Vertrauensstellung nutzen, um Kollegen zu manipulieren und sich weitere Berechtigungen im Unternehmensnetzwerk verschaffen.

Ist der Angreifer erst einmal im Unternehmen aktiv, ist eine Erkennung nicht immer trivial – insbesondere, wenn es sich um eine gezielte Attacke handelt, bei der die Täter möglichst unerkannt bleiben wollen.

Welche Maßnahmen können Unternehmen ergreifen?

In diesem Artikel wurden zwei unterschiedliche Arten zur Überwindung von MFA vorgestellt. Doch wie können sich Unternehmen vor diesen Angriffen schützen und worauf müssen sie achten? Hierzu existieren organisatorische und technische Maßnahmen, die umgesetzt werden sollten.

#1 Reduktion der Angriffsfläche

Zu den organisatorischen Maßnahmen gehört die Prüfung, ob jedes Portal und jeder Dienst überhaupt exponiert sein muss. Es ist wichtig, die Angriffsfläche zu minimieren. Nicht jede (interne) Anwendung muss über das Internet erreichbar sein.

#2 Mitarbeiterschulungen

Ebenso müssen alle Mitarbeitenden regelmäßig in Schulungen über typische Social-Engineering-Angriffe aufgeklärt werden.

#3 Conditial Access

Auch auf der technischen Seite können einige Verbesserungen vorgenommen werden. Conditial Access kann so konfiguriert werden, dass Anmeldungen ausschließlich über vom Unternehmen verwaltete Geräte erfolgen können. Ein Ablauf aktiver Sessions sollte spätestens nach einem Arbeitstag automatisch erfolgen, um Angreifern, die sich noch nicht festgesetzt haben, den erneuten Zugang zu erschweren.

#4 Umstellung auf FIDO2

Die wichtigste Maßnahme ist jedoch die Konfiguration der MFA selbst. Die gängigen Verfahren sind tatsächlich anfällig. Um Login-Verfahren abzusichern, sollte der Umstieg auf eine FIDO2-konforme und passwortlose Authentifizierung erfolgen. Mit kryptographischen Methoden kann dabei sowohl die Identität des Benutzers gegenüber dem System als auch umgekehrt die Identität des Systems gegenüber dem Benutzer eindeutig verifiziert werden. Damit laufen die genannten Angriffsmethoden ins Leere.

Fazit

MFA bietet einen verbesserten Schutz von Benutzerkonten vor eingekauften Zugangsdaten, Credential Stuffing oder dem Ausprobieren von Kennwörtern. Der Autor widerspricht jedoch der weitverbreiteten Meinung, dass MFA grundsätzlich vor der Kompromittierung eines Accounts schützt. Hierbei wird insbesondere der Angriffsvektor durch Social Engineering übersehen.

Darüber hinaus sollten Unternehmen ihre Angriffsfläche so gering wie möglich halten und sowohl organisatorische als auch technische Maßnahmen zum Schutz umsetzen. Die korrekten technischen Umsetzungen sind hier maßgeblich. Zu diesen zählt insbesondere der Umstieg auf sicherere Verfahren über FIDO2-konforme Implementierungen.