Hashing lässt sich leicht als „Fingerabdruck einer Datei nehmen“ erklären. Ein Fingerabdruck ist eine eindeutige Kennung einer Person. Doch unabhängig von der Person ist jeder Fingerabdruck (in etwa) gleich groß und gibt keine Auskunft über das Aussehen oder den Charakter der Person. Ein Dokumenten-Hash hat die gleichen Eigenschaften wie ein Fingerabdruck: einzigartig, einheitlich groß und anonym.

Digitale Zertifikate sind Identitätsnachweise für den Besitzer eines bestimmten öffentlichen Schlüssels (und damit des entsprechenden privaten Schlüssels), ähnlich wie Ausweise Identitätsnachweise für eine Person sind. Alice kann ein digitales Zertifikat von einer so genannten Zertifizierungsstelle (CA) erhalten, genau wie bei einem Ausweise vom Passamt. Sie müsste ihre Identität gegenüber einem Teil der CA, der als Registrierungsstelle (RA) bezeichnet wird, nachweisen, genau wie sie bei der ersten Beantragung eines Ausweises eine Geburtsurkunde vorlegen müsste.

Nachdem die RA die Identität von Alice überprüft hat, stellt sie ihr öffentliches und privates Schlüsselpaar aus. Da öffentliche Schlüssel weitergegeben werden müssen, aber zu groß sind, um sie sich einfach zu merken, werden sie zum sicheren Transport und für die Weitergabe auf digitalen Zertifikaten gespeichert. Da private Schlüssel nicht weitergegeben werden, werden sie in der Software oder im Betriebssystem gespeichert, die Sie verwenden, oder auf kryptographischer Hardware (z.B. einem USB-Token oder Hardware-Sicherheitsmodul (HSM)) gespeichert, die Treiber enthält, mit der Sie sie mit Ihrer Software oder Ihrem Betriebssystem verwenden können. Da private Schlüssel (im Idealfall) privat bleiben, können wir sicher sein, dass alle Aktionen, die von Alices privatem Schlüssel ausgeführt werden (wie das Entschlüsseln einer Nachricht oder das digitale Signieren eines Dokuments – mehr dazu weiter unten), tatsächlich von Alice ausgeführt wurden.

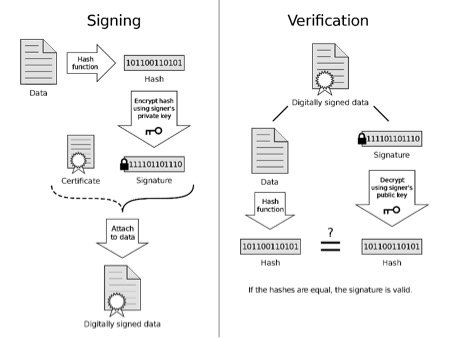

Durch die Kombination von Hashing, digitalen Zertifikaten und Kryptographie mit öffentlichen Schlüsseln können wir eine digitale Signatur erstellen, die die Integrität und Authentizität von Nachrichten garantiert.

Der Prozess des Signierens und Validierens von Signaturen vereint die drei Elemente. Wenn der Hash aus dem Klartext und das Ergebnis der Entschlüsselung übereinstimmen, wissen wir, dass die Nachricht nicht verändert wurde, wodurch die Integrität gewährleistet ist. Wenn wir den öffentlichen Schlüssel von Alice erfolgreich zur Entschlüsselung verwenden, wissen wir auch, dass es ihr privater Schlüssel gewesen sein muss, der zur Verschlüsselung verwendet wurde, wodurch die Authentizität gewährleistet ist.

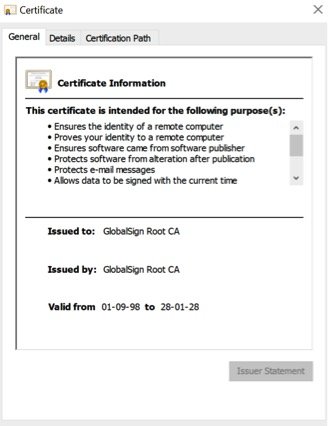

Aus diesem Grund kann die Public-Key-Infrastruktur auf der Kryptographie mit öffentlichen Schlüsseln aufbauen. Erinnern Sie sich wie Alice ein Zertifikat von einer CA bekommt? Das Schöne an PKI ist, dass eine CA das Zertifikat von Alice mit ihrem privaten Schlüssel digital signiert und damit garantiert, dass die RA vor der Ausstellung des Zertifikats ihre Identität tatsächlich verifiziert hat. Jeder kann dann die Integrität und Authentizität von Alices Zertifikat überprüfen, indem er den öffentlichen Schlüssel der CA zur Validierung verwendet. Das Zertifikat, das dem öffentlichen Schlüssel der CA zugeordnet ist, wird als Root Zertifikat bezeichnet, wodurch die CA zu einer Root CA wird.

Technisch gesehen kann eine CA von jedem kreiert werden, der einen PC hat. Andererseits ist es ein kompliziertes Unterfangen, seine CA öffentlich vertrauenswürdig zu machen, da dazu strenge Audits der Authentifizierung, Sicherheit und andere von WebTrust.org festgelegte Überprüfungsmethoden gehören. Infolgedessen werden nur wenige CAs von Browsern, Betriebssystemen und anderen Softwareprogrammen als öffentlich vertrauenswürdig anerkannt. Aber eine externe CA bietet weit mehr als nur öffentliches Vertrauen: Widerrufsdienste, Zeitstempelberechtigung, ein tiefes Verständnis für die Kosten, das Wissen und die Arbeitskräfte, die zur Sicherung der Infrastruktur und zur Einhaltung der Best Practices erforderlich sind und in einigen Fällen die Fähigkeit, das alles für Sie zu managen.

GlobalSign ist eine vertrauenswürdige Zertifizierungsstelle, und das seit fast 30 Jahren. Und da der Aufbau einer CA, die alle notwendigen Regeln erfüllt, um öffentlich vertrauenswürdig zu sein, umfassende Kenntnisse erfordert, ist GlobalSign auch Experte für PKI und Kryptographie mit öffentlichen Schlüsseln.

PKI wird zu Recht das „Schweizer Taschenmesser der Informationssicherheit“ genannt. Wenn man sieht, wie sie verwendet werden kann, um Systeme rund um Identitäts- und Zugriffsmanagement, verschlüsselte Kommunikation und digitale Signaturen für Dokumente und Dateien aufzubauen, kann man dem kaum widersprechen.

Sebastian Schulz, Regional Product Manager (EMEA) bei GlobalSign.