Immer häufiger werden IAM-Projekte vom Marketing bzw. Vertrieb der Unternehmen getrieben, weil die Interaktion mit Endkunden und Geschäftspartnern intensiviert werden soll. Damit einher geht oft die Entwicklung disruptiver Geschäftsmodelle für „etablierte“ Unternehmen und innovative Startups.

Identity Management im Unternehmen bisher

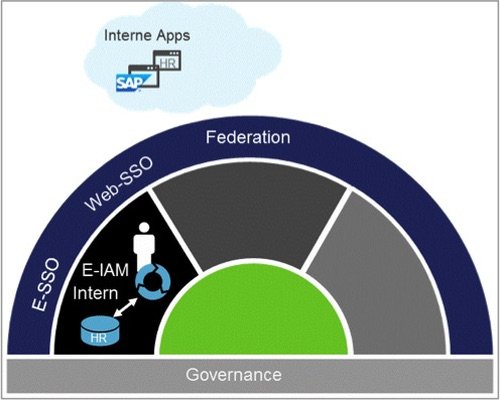

Vor nur zehn Jahren konnte kaum einer etwas mit dem Begriff „Identitätsmanagement“ anfangen. Nur regulierte Branchen, wie Banken oder Pharmahersteller, waren gezwungen Systeme einzuführen, die die Bereitstellung von IT-Berechtigungen wohl dokumentiert organisierten. Heute sind dafür sehr ausgereifte Produkte verfügbar, die den „Identity Lifecycle“ managen, also den Eintritt, interne Wechsel und den Austritt von Mitarbeitenden im Unternehmen sowie die Vergabe von Accounts und Berechtigungen. Immer mehr Unternehmen auch außerhalb der stark regulierten Branchen der Banken und Pharmahersteller führen heute solche Standardprodukte ein.

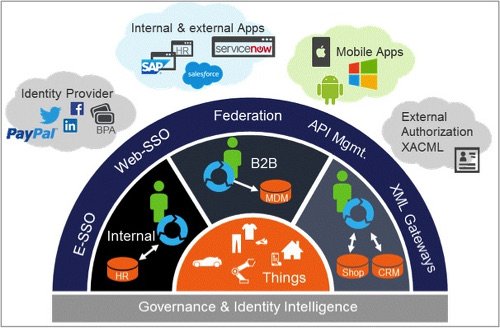

Bild 1: Identity- und Accessmanagement Prozesslandschaft heute.

Bild 2: Identity- und Accessmanagement Prozesslandschaft vor wenigen Jahren.

Paradigmenwechsel 1: Digitalisierung verschafft IAM Geschäftsrelevanz in vielen Branchen

Derzeit vollzieht sich ein massiver Wandel des Marktes. Die Digitalisierung von Geschäftsprozessen und das Internet of Things (IoT) schaffen ganz neue Anforderungen: Endkunden sollen über personalisierte Internetzugänge gewonnen bzw. gehalten werden. Sie bekommen über das Internet nicht nur Zugänge zu internen IT-Systemen, wie z.B. der Schadensmeldung bei der Versicherung, sondern auch immer öfter zu „Things“: Vernetzte Autos, mobile Endgeräte, Uhren, Kleidung etc. und diese müssen in ein ganzheitliches IAM-Konzept integriert werden. Dazu kommen noch weitere Geschäftspartner-Strukturen, nämlich Händler und Servicepartner. Damit die Geschäftsprozesse im Hintergrund rund laufen können, ist ein sauberes Identity Relationship Management nötig, das sehr viel mehr „führende Systeme“ für Identitäten einschließt: Für die Enterprise-IAM-Lösungen ist es oft eine Herausforderung, aus dem Personalverwaltungssystem saubere Personen- und Organisationsdaten zu beziehen und jetzt kommen noch weitere Master-Data-Management-Systeme für Geschäftspartner und CRM-Systeme für die Kundenbeziehungen hinzu.

Wenn es „richtig“ gemacht wird, schafft das Consumer-IAM (cIAM) die Basis für tiefgreifende Veränderungen in einigen Branchen: Überall dort, wo heute der Hersteller bzw. Anbieter keinen direkten Kundenkontakt hat, werden sich disruptive Geschäftsmodelle entwickeln, wie es im Versandhandel (z.B. durch den Niedergang des Versandhauses Quelle) bereits im Zug der ersten Digitalisierungswelle passiert ist:

- Wenn die Versicherungen eine direkte digitale Bezie-hung zu ihren Kunden pflegen, werden die teuren Makler- und Generalvertretungsstrukturen überflüssig und es werden nur noch die Versicherer überleben, die durch die Digitalisierung wettbewerbsfähige Preise anbieten können. In jedem Fall dürfte die heutige Struktur der Versicherungsvertreter massiv verkleinert werden.

- Die Automobilindustrie wird die persönliche Kundenbindung immer stärker direkt pflegen und damit u.a. den Margendruck auf die Vertragshändler weiter erhöhen – oder Autos direkt über das Internet verkaufen.

- Im Retail-Banking werden möglicherweise junge, dynamische Banken den etablierten Spielern – insbesondere den Sparkassen und dem Finanzverbund (Raiffeisen- und Volksbanken) – stärker Kunden abjagen, weil Letztere auf Grund schwerfälliger Entscheidungsstrukturen neue Angebote erst viel zu spät in den Markt bringen werden.

In jedem Fall wird es immer interessanter, das Verhalten der (angemeldeten) Enduser zu analysieren und für Marketing- und Vertriebszwecke zu nutzen. Und spätestens hier kommen Technologien zum Einsatz, die den Rahmen klassischer IAM-Technologien bei Weitem sprengen.

|

Sprechen Sie den Autor dieses Artikels persönlich auf der Konferenz: IAM CONNECT 2016 29.02. – 01.03.2016 |

Paradigmenwechsel 2: IAM muss leicht bedienbar sein

Viele unternehmensinterne IAM-Systeme sind für die Benutzer eine echte „Zumutung“: Usability war bislang ein untergeordnetes Kriterium bei der Implementierung – vor allem wenn die Unternehmen Antrags- und Genehmigungsprozesse einführen „mussten“ weil Regulierungsbehörden das vorgeschrieben haben; oder weil der Wirtschaftsprüfer ein sauberes Identitäts- und Berechtigungsmanagement zumindest für die bilanzrelevanten Systeme gefordert hat. Das sind beispielsweise die BaFin bei Finanzdienstleistern oder die FDA bei Pharma- und Medizintechnikunternehmen.

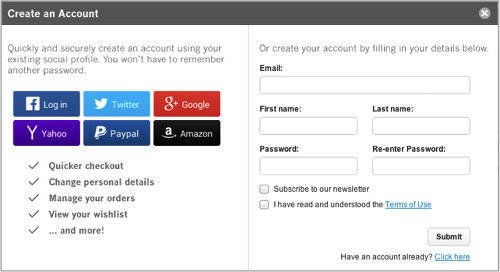

Bild 3: Registrierung über Social Media Accounts erhöht die Anzahl von Neuanmeldungen um 5 bis 40 %.

Wer mit einem Endkundenportal (neues) Geschäft generieren will, muss die Benutzerregistrierungsprozesse möglichst einfach und intuitiv gestalten. Gleichzeitig muss der Kunde das Gefühl haben, dass das Sicherheitsniveau seiner Anmeldung hoch genug ist, um seine sensiblen Daten und die Geschäftsvorfälle ausreichend zu schützen.

Die Technologie hält dafür sehr viele Optionen vor, hier einige Beispiele:

- Für die Neuanmeldung können Social Media Accounts, wie der von Facebook verwendet werden. Die dafür verwendete Federation-Technologie erspart es dem Nutzer, sich viele verschiedene Passwörter zu merken, bzw. diese immer wieder neu einzugeben. Gleichzeitig profitiert er davon, dass Facebook, Google & Co. sehr viel Geld in die Cybersecurity der ihnen anvertrauten Accounts investieren.

- Wenn nach einer leicht gemachten Anmeldung sensible Daten bzw. Geschäftsprozesse abgesichert werden sollen, bieten sich Mechanismen wie step up Authentication an, ähnlich wie man das von den TAN-Verfahren im Onlinebanking gewohnt ist. Neuere Ansätze zur Risk Based Authentication bauen ein Risikomodell auf, das unterschiedliche Faktoren berücksichtigt: Meldet sich der Benutzer von einem bekannten Gerät an? Aus welcher Region meldet er sich an? Zeigt er ein benutzertypisches Verhalten? Vorteil dieses Verfahrens ist, dass es im Hintergrund arbeitet und den Enduser nicht mit zusätzlichen Eingaben belastet.

Eine Studie zur Benutzerfreundlichkeit von Endkundenportalen am Karlsruhe Institute for Technology [Weierich2015] hat in Zusammenarbeit mit der iC Consult GmbH ein erhebliches Verbesserungspotenzial aufgedeckt. Dabei wurde die Usability der IAM-Komponenten von Endkundenportalen in den Branchen Automobilindustrie, Banken, Internethan-del und Versicherungen evaluiert. Hier eine Kurzfassung der Ergebnisse:

Licht und Schatten in der Automobilindustrie. Von den 20 untersuchten Automobilherstellern haben zwar 19 einen geschützten Kundenbereich, dessen Nutzen häufig nicht ersichtlich ist: Kunden können zwar regelmäßig ihr Auto in einer virtuellen Garage parken, mehr als die Anzeige der passenden Betriebsanleitung oder der Speicherung des lokalen Händlers wird in der Regel jedoch nicht geboten. Auch die mobilen Apps zielen eher darauf ab, die Qualität der Produkte – beispielsweise die Integration des Smart-phones in das Fahrerlebnis – zu erweitern, als die Kunden-beziehung zu vertiefen.

Interessenten bietet der personalisierte Bereich ebenfalls wenig Nutzen. Meist geht der Funktionsumfang nicht über die Möglichkeit der Speicherung von konfigurierten Autos hinaus. Dem vergleichsweise geringen inhaltlichen Nutzen stehen regelmäßig hohe Einstiegsbarrieren entgegen, wie die Abfrage vieler Informationen, zeitraubender „Double opt-in“ und vor allem der fehlende Social Login.

Banken: Wenig Fortschritte in Vorreiter-Branche

Obwohl dem Internetbanking eine historische Pionierrolle zu-kommt, bleibt die Usability immer stärker hinter den heutigen Möglichkeiten zurück:

Schon bei der Erstregistrierung (Kundenneugewinnung) ermöglichte nur eine von 20 untersuchten Banken, Verträge – und damit einhergehende Registrierungen – vollständig über das Internet abzuschließen. Angeboten wird dort das Video-Ident-Verfahren eines Berliner Startup-Unternehmens. Dabei wird über eine webbasierte Videokonferenz das Personalausweisdokument geprüft. Alle anderen setzen weiterhin auf das medienbruchbehaftete und zeitraubende Postident-Verfahren. Eine Bank bietet an, den elektronischen Personalausweis über ein geeignetes Endgerät zu verwenden, was allerdings aufgrund des geringen Verbreitungsgrads und der im Übrigen auch lausigen Usability der Bundespersonalausweis-Prozesse faktisch keine Rolle spielt.

Bestandskunden können immerhin neue Konten, Depots und andere Produkte bestellen und durch TAN-Mechanismen legitimieren. Kritisch ist allerdings der reduzierte Funktionsumfang im Bereich des Mobile Banking: Dort konnten zur Laufzeit der Studie (bis Anfang 2015) in der Regel nur Kontenübersichten erstellt und Standardtransaktionen ausgeführt werden.

Für die regelmäßige Benutzung sehen die Forscher vor allem die „kognitiven Barrieren“ kritisch: Der Kunde muss sich fast immer sowohl seine Zugangsnummer als auch eine PIN merken. Lediglich eine Bank bot im Mobile Banking die Möglichkeit, dass der Kunde sich über seinen Fingerabdruck authentifiziert.

Ein Social Login würde zu einer Verbesserung der Benutzerfreundlichkeit führen. Dass das geht, zeigt die türkische Denizbank: Sie führte Social Login im Mobile Banking bereits 2012 ein. Aktuell ist in Deutschland nur ein laufendes Projekt bekannt: Ein Anbieter mit einer jungen Zielgruppe, nutzt Social Login für ein Blog-Angebot.

E-Commerce knapper Sieger

Für die Studie wurden 25 E-Commerce-Portale von Unternehmen aus dem klassischen stationären Einzelhandel untersucht. Reine Online-Versandhändler wurden nicht betrachtet.

Eine Besonderheit ist, dass häufig Einkäufe ohne Benutzerregistrierung, also als „Gast“ abgeschlossen werden können. Es wird von dem Kunden dennoch erwartet, dass er vollständige Angaben, beispielsweise zu Anschrift und E-Mail-Adresse macht, die auch für eine „wiederverwendbare“ Registrierung erforderlich sind.

Der zusätzliche Mehrwert einer IAM-Nutzung besteht darin, dass der Kunde eine Übersicht über bisher getätigte Bestellungen bekommt, eine Adressverwaltung nutzen und Zahlungsmodalitäten für folgende Einkäufe speichern kann.

Aber auch im E-Commerce werden nicht alle Standard-IAM-Geschäftsprozesse unterstützt. Beispielsweise ist es nur selten möglich, das Kundenkonto direkt im Portal zu löschen. In der Hälfte aller Fälle muss der Kunde eine Löschung via E-Mail oder Kontaktformular beantragen. Oft ist die Pflege von Stammdaten nur eingeschränkt möglich. Besonders auffällig sind Passwortrichtlinien, die den Kunden zu stark einschränken und sogar behindern.

Generell ist die Benutzerfreundlichkeit von E-Commerce-Portalen unter den betrachteten Branchen am besten. Ausbaupotenzial besteht auch hier beim Social Login. Dieser böte eine erhöhte Sicherheit bei Bestellungen durch Gäste und die Komfortfunktion automatisierter Datenübernahme. Diesbezüglich könnte der E-Commerce mit digitalen Gütern wie Spielen und Musik als Vorbild gelten: Dort ist Social Login weit verbreitet um neue Kunden zu generieren und die Einstiegshürden zu lockern, ohne dass die Sicherheit darunter leidet.

Immerhin steigt die Nutzung des Social Logins im Einzelhandel spürbar: Während der Laufzeit der Studie (November 2014 – Januar 2015) wurde dieser in einigen Fällen eingerichtet.

Schlusslicht Versicherungen

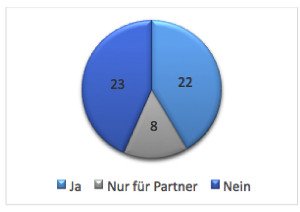

Auf weniger als 43 % der untersuchten 53 Portale fand sich ein IAM-System für Kundenzugänge. Lediglich die Direktversicherer schneiden mit 72 % relativ gesehen besser ab.

Dabei sehen Kunden das Internet als den wichtigsten Kanal zur Interaktion für Vertragsabschlüsse, Vertragsverwaltungen und Schadensmeldungen an [Bain2012]. Insofern enttäuschen Versicherungen die Erwartungen ihrer Kunden regelmäßig: Nur wenige Anbieter bieten die gewünschten Geschäftsprozesse, die – wenn sie überhaupt angeboten werden – stark verbesserungswürdig sind. So müssen Online-Schadensmeldungen meist vollständig ausgefüllt werden und sind nicht über den Login mit einer digitalen Identität verbunden. Denn durch vorausgefüllte Formulare müsste der Kunde wesentlich weniger Daten eingeben. Mühsam ist auch die Registrierung für den Onlinezugang. Dieser muss, wenn überhaupt vorhanden, medienbruch-behaftet beantragt werden.

Bild 4: cIAM Systeme für Endkunden sind bei Versicherungen wenig verbreitet.

Für Interessenten bieten Versicherungsportale fast keinen Mehrwert: Vereinzelt können sie einen Registrierungsprozess abschließen, um berechnete Angebote zu speichern. Häufig lässt sich allerdings nicht einmal eine Berechnung durchführen, es wird lediglich auf Kundenberater verwiesen.

Noch schlechter sieht es bei den mobilen Zugängen aus. Es werden zwar Apps angeboten, diese haben aber nur selten Bezug zum Kerngeschäft. Eine verbreitete mobile Applikation der Versicherungen dient beispielsweise der Wettervorhersage.

Paradigmenwechsel 3: cIAM ist Basistechnologie für das Marketing

Überall dort, wo Kunden oder Interessenten auf Webportalen surfen, hinterlassen sie ihre Spuren, die regelmäßig mit Big-Data-Analysemethoden evaluiert werden. Dabei kommt den personalisierten Zugängen eine immer höhere Bedeutung zu und zwar sowohl aus Anbieter, als auch aus Kundensicht:

Nach einer Studie [defacto2015] finden Internet-User „unpersönliche“ Werbung uninteressant: 70 % der Befragten klicken fast nie auf Online Banner, 68 % finden Ad-Blocker-Technologien gut. Zwar wollen 66 % der Befragten ungefragt keine Daten zur Personalisierung preisgeben. Wenn der Zweck allerdings ersichtlich ist, dreht sich das Verhältnis um: Dann würden 58 % der Befragten bei ihrem Lieblingsbrand Daten für die Personalisierung hergeben.

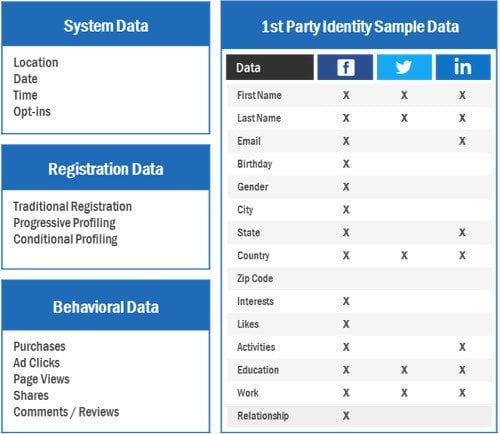

Bild 5: Die Bandbreite auswertbarer Daten ist groß.

Die Marketiers konstatieren: Konsumenten empfinden heute ihre Beziehung mit Marken als einseitig – sie geben mehr als sie bekommen. Anders formuliert: Sie möchten für ihr Verhalten belohnt werden. Da gleichzeitig immer mehr Geschäfte über Smartphones abgewickelt werden (mit einer jährlichen Steigerung von 50 %) entstehen die folgenden Kernherausforderungen, für die ein Identitätsmanagement im Hintergrund eine unabdingbare Voraus-setzung ist:

- Offenes und transparentes Sammeln und Speichern von Konsumenten-Daten (sog. First Party Data „aus erster Hand“) schafft Vertrauen durch sinnvolle Personalisierung

- Dem Konsument auf Augenhöhe begegnen (Incenti-vierung)

- Bestellungen/Nutzung mit mobilen Endgeräten einfach gestalten (Social Login)

- Professionelles Cross Device Engagement (Share, Comment, Rate, Review etc.) sicherstellen

Gemessene KPIs sprechen da eine klare Sprache. Nach Zahlen von Gigya, einem Anbieter einer gesamtheitlichen Lösung für das Consumer-IAM und Analytics-Funktionen, erhöht ein Social Login die Anzahl von Neuregistrierungen von Interessenten um 5 bis 40 %. Die Möglichkeit, interessante Angebote mit Freunden über soziale Netzwerke zu teilen, erhöht die Nutzung um 2 bis 15 %, Produkte weiter empfehlen zu können (Referrals) bringt 15 bis 30 % und wenn die Benutzer auch eigenen Content einbringen können sind es sogar 20 bis 50 % Zuwachs.

Welche Technologien helfen?

Interessanterweise adressieren die etablierten Hersteller für die Enterprise-Identity-Managementprodukte die „neuen“ Themen nur sehr zögerlich. Sie listen zwar alle Referenzprojekte, bei denen auch Endkundenportale reali-siert wurden, bieten aber nur wenige „out of the box“ Produktfeatures für eine schnelle und einfache Realisie-rung eines cIAM. Noch in den Kinderschuhen stecken kommerzielle Realisierungen von neuen Leittechnologien, die als Sicherheitsnetz im Hintergrund agieren: Sie sichern (gegen Bezahlung) sensible Geschäftsprozesse besonders ab, ohne den Benutzer mit zusätzlichen bzw. aus seiner Sicht überflüssigen Eingaben zu belasten, wie z.B. Risk Based Authentication.

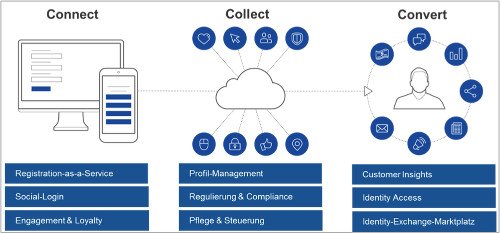

Bild 6: cIAM als Ausgangspunkt neuer Marketingstrategien.

Auf der anderen Seite spezialisieren sich die Produkte von neuen Spielern im Markt oft einseitig auf die Endkundenportal-Technologien und haben Schwächen bei der Integration in die „internen“ Identity- und Accessmanagementprozesse.

Eine sehr interessante Entwicklung nehmen neue Angebote, die auf die gewohnten on-Premise Lösungen verzichten und vollständig in der Cloud betrieben werden, zum Beispiel:

- Der niederländische Anbieter iWelcome, der auch garantiert, dass das EU-Datenschutzrecht nicht verletzt wird. iWelcome bietet auch viele Prozesse des Enterprise IAM auf seiner Plattform an.

- Gigya hingegen fokussiert sich vollständig auf die vom Konsumenten autorisierte Personalisierung des gesamten Webauftritts (Portale, mobile Seiten und Apps), sowie verbesserte digitale Kommunikation. Dies geschieht auf Basis der Konsumentendaten und mittels der Integration der Gigya-Plattform in die bestehende Marketing-Infrastruktur. Interessanterweise gibt es nun auch schon erste Gigya-Projekte mit dem Ziel der Online & Offline-Integration, sowie in Verbindung mit dem Thema Internet of Things.

Hohen Nachholbedarf gibt es bei den Dienstleistern bzw. Systemintegratoren: Nur wenige haben bereits umfangreiche Erfahrung mit den Consumer-IAM-Themen und nicht selten werden reine Werbeagenturen beauftragt, Personalisierungskomponenten an bestehende Web-Auftritte anzuprogrammieren. Diese genügen in den seltensten Fällen dem state-of-the-art bezüglich Sicherheit der Daten und der Bedienerfreundlichkeit zugleich.

Literatur:

[Bain2012] Bain & Company (2012): Versicherungen: Die digitale Herausforderung

[defacto2015] defacto digital research GmbH Studie “Digital Consumer 2015”

[Weierich2015] Peter Weierich, David Weich, Abeck, Sebastian, Identitäts- und Zugangsmanagement für Kun-denportale – Eine Bestandsaufnahme, Digital Enterprise Computing (DEC 2015), Lecture Notes in Informatics (LNI), Gesellschaft für Informatik, Bonn 2015, S. 15 – 18