Immer mehr Unternehmen erkennen diese Gefahr und implementieren deshalb Lösungen im Bereich Privileged Account Security.

Administrative Zugänge sind in vielen Unternehmen eine zentrale Schwachstelle in der IT – und das Gefahrenpotenzial steigt. Privilegierte Accounts werden zunehmend als Einfallstor für Datensabotage oder -diebstahl genutzt, nicht nur bei Insider-, sondern auch bei gezielten Cyber-Attacken. Es hat sich dabei auch gezeigt, dass die klassische Perimeter-Sicherheit mit der Nutzung von Firewalls, Anti-Viren-Scannern oder Webfilter-Techniken heute keinen ausreichenden Schutz mehr vor externen Angriffen bietet.

Die Herausforderungen sind vielfältig

Die Verwaltung privilegierter Benutzerkonten ist prinzipiell keine einfache Aufgabe, da eine typische IT-Umgebung aus Hunderten oder Tausenden von Servern, Datenbanken und Netzwerkgeräten besteht, die über persönliche, häufig aber auch über generische, manchmal sogar lokale Admin-Accounts gesteuert und verwaltet werden. Die Sicherung und Überwachung der IT-Berechtigungen ist unverzichtbar, weil das damit verbundene Risiko sehr hoch ist. Über die privilegierten Benutzerkonten ist ein uneingeschränkter Zugriff auf Unternehmenssysteme möglich, das heißt, wer Zugang zu einem privilegierten Benutzerkonto erhält, kann Unternehmensressourcen kontrollieren, Sicherheitssysteme ausschalten und auf vertrauliche Daten zugreifen. Diese Problematik betrifft aber keinesfalls nur das eigene Rechenzentrum, sondern auch Cloud-Umgebungen. Auch Cloud-Provider müssen entsprechende Sicherheitsvorkehrungen treffen, und jedes Unternehmen sollte bei der Auslagerung sensibler Daten darauf achten, dass der externe Dienstleister eine Lösung einsetzt, mit der privilegierte Benutzerkonten mit erweiterten Rechten verwaltet und überwacht werden können.

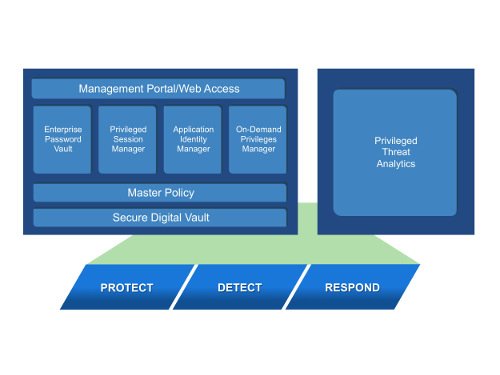

Bild: Das CyberArk-Lösungsangebot im Bereich Privileged Account Security im Überblick (Quelle: CyberArk)

Unter Sicherheitsaspekten problematisch sind vor allem die von mehreren Personen genutzten so genannten Shared Accounts, zum Beispiel Administratoren- und Dienste-Konten in Windows, lokale privilegierte Konten auf Desktops, Root-Konten in Unix/Linux, root in ESX, system/sys in Oracle-Datenbanksystemen oder sa in MSSQL. Bei ihnen kann nicht kontrolliert werden, welcher Mitarbeiter ein Konto wann und wozu verwendet hat, das heißt, eine revisionssichere Überprüfung der Verwendung eines generischen Kontos bis auf die Personenebene ist nicht möglich. Ebenso problematisch sind SSH-Keys, die häufig für direkte Zugriffe auf kritische Unix-Systeme – oft auch als „root“ – verwendet werden. Eine zentrale Verwaltung oder Überwachung der Keys gibt es in der Regel nicht. Wenn aber SSH-Keys einen unkontrollierten privilegierten Zugriff auf die jeweiligen Zielsysteme ermöglichen, steigt das Sicherheitsrisiko für Unternehmen.

Auch in Software eingebettete User-Konten, die zum Beispiel für den Datenbankzugriff einer Anwendung benötigt werden, sind eine ernst zu nehmende Sicherheitslücke. Da diese Application Accounts meistens sehr hohe Privilegien benötigen, bieten sie eine unerkannte Zugriffsmöglichkeit auf unternehmenskritische Datenbestände – und zwar für sehr viele User wie Datenbankadministratoren oder Anwendungsentwickler.

Privileged Accounts zuverlässig sichern

Diesen vielfältigen Herausforderungen kann nur mit einer Applikation begegnet werden, die speziell auf die Risiken im Zusammenhang mit privilegierten Benutzerkonten zugeschnitten ist. Viele Unternehmen haben diese Problematik bereits erkannt. Das zeigt sich auch am starken Wachstum des Marktes für Privileged-Account-Security-Lösungen, mit denen privilegierte Zugriffe auf beliebige Zielsysteme zentral berechtigt, jederzeit kontrolliert und revisionssicher auditiert werden können.

Bevor privilegierte und administrative Benutzerkonten allerdings entsprechend gesichert werden, müssen sie zunächst identifiziert werden. Eine Lösung im Bereich Privileged Account Security sollte somit auch die Möglichkeit bieten, diese Konten automatisch zu erkennen und zu analysieren – mit einer detaillierten Auswertung hinsichtlich Anzahl, Ort und Status. Idealerweise ermöglicht die Lösung auch die Identifizierung von Passwort-Hashes, das heißt ein automatisches Aufspüren von Pass-the-Hash-Schwachstellen.

Zur Sicherung der privilegierten Accounts sind heute verschiedenste Lösungsvarianten auf dem Markt verfügbar. Bei der Auswahl sollten Unternehmen auf jeden Fall darauf achten, dass die Lösung neben einer regelmäßigen, automatischen Änderung der Server-, Datenbank- und Netzwerk-Passwörter auch die Möglichkeit einer vollständigen Nachvollziehbarkeit aller Aktivitäten bietet. Mittels solcher Session-Protokolle ist es dann möglich, nicht nur zu überprüfen, wer Zugang zu vertraulichen Informationen hat, sondern auch, auf welche er zugreift und was er mit diesen Informationen macht. Idealerweise können mit einer Privileged-Account-Security-Lösung zudem neben privilegierten Passwörtern auch SSH-Keys verwaltet und gesichert werden.

Konkret muss eine Sicherheitslösung drei Leistungsmerkmale bieten: Zugriffskontrolle, Überwachung und Reaktionsmöglichkeit. Grundvoraussetzung ist, dass die Anwendung eine Kontrollfunktion für die Verwendung von Passwörtern und den Zugriff auf Unternehmenssysteme enthält. Zudem muss eine vollständige Überwachung der Nutzung privilegierter Accounts gewährleistet sein. Nicht zuletzt muss eine Lösung natürlich auch eine sofortige Reaktion bei Sicherheitsvorfällen ermöglichen – sei es durch den Entzug von privilegierten Zugriffsberechtigungen oder durch das Beenden einer aktiven Verbindung.

Echtzeit-Analytik bietet zusätzliche Sicherheit

Idealerweise bietet eine Lösung im Bereich Privileged Account Security auch Echtzeit-Analytik und -Alarmierung bereits bei der auffälligen Nutzung privilegierter Konten. Typische verdächtige Eigenschaften sind abweichende Zugriffszeiten oder ungewöhnliche Anhäufungen von Zugriffen. Sicherheitsverantwortliche erhalten mit einer solchen Lösung zielgerichtete Bedrohungsanalysen in Echtzeit, auf deren Basis sie auch auf laufende Angriffe reagieren können. Außerdem wird mit einer solchen Lösung die Effektivität von SIEM-Systemen (Security Information and Event Management) nachhaltig erhöht, indem durch intelligent aufbereitete Informationen beispielsweise auch die Zahl der Fehlalarme reduziert wird.

Insgesamt betrachtet bilden privilegierte Benutzerkonten per se eine zentrale Sicherheitslücke der IT. Das ist inzwischen auch weitgehend bekannt. An einer Lösung im Bereich Privileged Account Security, die einen gezielten Schutz dieser Konten bietet, führt deshalb kein Weg vorbei. Und die damit verbundenen Vorteile sind weitreichend: von der generellen Erhöhung der Sicherheit über die zuverlässige Erfüllung von Compliance-Anforderungen wie ISO/IEC27002 oder PCIDSS bis zur Reduzierung des Administrationsaufwandes, die nicht zuletzt auch zu einer nachhaltigen Kostensenkung beiträgt.

Christian Götz ist Regional Professional Services Manager DACH bei CyberArk in Heilbronn (Quelle: CyberArk)