Smartphones sind imprivaten Bereich längst state-of-the-art. Im Firmeneinsatz waren in sich geschlossene Blackberry-Infrastrukturen lange der Quasi-Standard für mobile Endgeräte. Inzwischen hat sich das Bild gewandelt.

Der große Erfolg von „Consumer-Smartphones“, der durch Betriebssysteme wie Android und Apples iOS beschleunigt wurde, macht nun auch vor den Firmentoren nicht halt. Üblicherweise kommt der Zwang, sich mit diesen Geräten im Firmenumfeld auseinander zu setzen über die eigenen Mitarbeiter – sei es durch das Management, das die Anbindung der (eigenen) Smartphones fordert oder durch technisch versierte Angestellte, die ohne jeglichen Einfluss durch die IT-Abteilung ihre Smartphones in Eigenregie integrieren.

Um diese Bedürfnisse in einem für alle Seiten vertretbaren Konzept aufgehen zu lassen, muss eine Unternehmensrichtlinie entwickelt werden. Als Grundlage dafür müssen zunächst folgende Fragen beantwortet werden: „Was sind die Anforderungen?“ und „Wo liegen die Gefahren?“.

Anforderungen

Die Anforderungen an Smartphones im Geschäftsumfeld beginnen meist mit dem Synchronisieren von eMails und Kalender, und reichen über Fernzugriff auf Firmen-Ressourcen bis hin zu selbstentwickelten Anwendungen (Apps). Für jedes dieser Anwendungsgebiete muss eruiert werden, ob sensible Daten involviert sind. Ist das der Fall, so gilt es sicherzustellen, dass sowohl Übertragungswege als auch die gespeicherten Daten ausreichend geschützt sind. Insbesondere letzteres ist auf den heute verfügbaren Endgeräten nicht immer leicht zu gewährleisten.

Während Remote-Desktop-Sessions auf Citrix- oder Terminalservern rein vom verschlüsselten Datenkanal (SSL/ VPN) abhängen und keine sensiblen Daten lokal speichern, sind synchronisierte eMails oder heruntergeladene Dokumente ein höheres Risiko, da der Zugriff auf das Smartphone zunächst auch Zugriff auf diese Dokumente mit sich bringt.

Es gilt also spätestens hier derselbe Schutzbedarf wie für Firmennotebooks, mit dem Unterschied, dass diese wesentlich einfacher zu verwalten und auf ein sicheres Schutzniveau zu bringen sind.

Bedrohungen

Die Gefahren sind dabei vielfältig: Sie reichen von Vollzugriff bei Inbesitznahme des Gerätes über Spyware-Apps bis zu Angriffen auf Funkschnittstellen wie WiFi oder Bluetooth. Der vergleichsweise geringste Schaden entsteht dabei noch beim Verlust der Geräte-Verfügbarkeit (Diebstahl,Sperrung durch mehrfaches Eingeben der falschen PIN). Schwerer wiegt der Zugriff auf sensible Daten, beispielsweise wenn ein gestohlenes oder gefundenes Gerät nicht PIN-geschützt ist, oder über die Infektion mit Spyware. Neben dem Zugriff auf eMails oder lokale Dokumente sind hiervon auch Passwörter betroffen.

Über gespeicherte Passwörter kann ein Angreifer im schlimmsten Fall sogar Zugriff auf weitere Ressourcen erhalten, zum Beispiel über eine VPN-Einwahl. Nicht alle dieser Bedrohungen lassen sich mit technischen Mitteln in den Griff bekommen; einige müssen auf organisatorischem Wege geregelt werden, und ein gewisses Restrisiko verbleibt natürlich immer.

Endgeräte

Smartphones und Tablets gibt es von zahlreichen Herstellern – damit verbunden ist die Streuung von mobilen Betriebssystemen, welche maßgeblich verantwortlich sind für die gebotenen technischen Funktionen, den Bedienkomfort, sowie den Grad der Integrationsmöglichkeit in Firmeninfrastrukturen.

Somit ist die Auswahl eines Endgeräts nicht unwichtig, die Bewertung eines mobilen Betriebssystems jedoch diesem übergeordnet zu betrachten:

- WindowsMobile existiert de facto auf dem Markt neuer Geräte nicht mehr.

- Nokia Symbian war nicht für Touchscreens gedacht, was noch heute spürbar ist. Benutzeroberfläche,Menüführung und verfügbare Anwendungen entsprechen nicht mehr dem Stand der Technik – weshalb Nokia zukünftig aufWindows 7 Phone setzt.

- Windows 7 Phone ist zur Zeit noch nicht ernsthaft konkurrenzfähig und kämpftmit sehr geringerMarktdurchdringung und Benutzerakzeptanz.

- RIM Blackberry ist nach wie vor aktuell und vergleichsweise sehr sicher. Jedoch ist der Aufwand einer Blackberry- Infrastruktur nicht für alle Unternehmen zu stemmen; auch haben die Endgeräte den Anschluss an die aktuelle Entwicklung lange verpasst.

- Letztlich bleiben Geräte mit Apple iOS und Google Android interessant für den Firmeneinsatz, nicht zuletzt deswegen, weil diese bereits entsprechende Bekanntheit und Akzeptanz bei den Anwendern erlangt haben.

Android wird von Google an die Hardwarehersteller ausgeliefert, welche das Betriebssystem dann nach ihren Vorstellungen anpassen. Ein Android-Betriebssystem fällt also bei jedem Endgerätehersteller unterschiedlich aus und kann in dessen Funktionsumfang unterschiedlich sein. Dies führt dazu, dass ein Betriebssystem-Update immer erst durch den Gerätehersteller angepasst und freigegeben werden muss.

Ist ein Gerät am Ende seiner Modell-Laufzeit oder in geringen Stückzahlen abgesetzt worden, so sinkt die Wahrscheinlichkeit, dass der Hersteller sich die Mühe macht, dafür noch Updates und damit Funktionserweiterungen zu veröffentlichen. Apple hingegen hat es diesbezüglich etwas einfacher, da hier Hard- und Software aus einer Hand kommen.

Wird ein neues iOS-Betriebssystem veröffentlicht, so ist die gesamte Endgeräteflotte gleichzeitig updatefähig. Die Vergangenheit zeigt, dass auch ältere iPhones mit aktuellen iOS-Veröffentlichungen betrieben werden können. Das aktuelle iOS 5 kann beispielsweise auch mit dem iPhone 3 GS, welches 06/2009 auf denMarkt kam, verwendet werden. Somit ist sichergestellt, dass Benutzer über einen längeren Zeitraum die gleiche Funktionsbasis und Bedienmöglichkeiten nutzen können – auch wenn die Apple-Geräte zu unterschiedlichen Gerätegenerationen gehören.

Entsprechend homogen und effizient kann die Infrastruktur für mobile Geräte betrieben werden. Nicht nur für die Unterstützung der Endgeräte durch die interne IT-Abteilung, sondern insbesondere in Bezug auf das Patchen von Sicherheitslücken ist eine einheitlich aktuelle Landschaft von Betriebssystemen von hoher Bedeutsamkeit, wie man aus dem Desktop-Umfeld weiß. Schließlich hat jede Betriebssystem-Version auch neue beziehungsweise andere Schnittstellen, über die es sich zentralmanagen lässt.

Die Appstores

Ein weiterer Aspekt derOS-Betrachtung ist die Sicherheit der zu installierenden Anwendungen (Apps).Diese werden bei Apple eingehend überprüft und nicht ohne Verifizierung im Appstore bereitgestellt. DieseVerifikation findet bei Android- Geräten nicht im gleichen Maße statt, des Weiteren können Apps auch aus Dateien, also unter Umgehung des Appstores, installiert werden. Diese Offenheit für Programmierer ist eine der größten Stärken des Android-Betriebssystems, da eine große Vielfalt an Apps unkompliziert zum Endanwender gebracht werden kann. Aus Sicht des Sicherheitsverantwortlichen hingegen ist dies ein wesentlicher Nachteil, wie vergangene Fälle von In-App-Malware in Formvon „DroidDream“ und „Android System Message“ bereits gezeigt haben: Hierbei handelt es sich um „Trojaner- Apps“, die lange Zeit im offiziellen Android Marketplace herunterzuladen waren und soMalware verbreitet haben.

Policies

Unabhängig von der Entscheidung für einen oder mehrere Hersteller muss in jedem Fall zunächst eine Richtlinie erstellt werden, wie mit den Endgeräten im Unternehmen umgegangen werden soll. Diese Richtlinie kann jedoch nicht von der IT-Abteilung alleine entwickelt werden, vielmehr ist eine Zusammenarbeitmit dem verantwortlichen Management unabdingbar – schließlich müssen zunächst die Verhaltens- und Nutzungsregeln festgehalten werden, bevor es zur technischen Umsetzung kommen kann (siehe Infobox).

„Um Policies für mobile Endgeräte technisch durchsetzen zu können, wird ein MDM-System benötigt.“

Markus Hock, Security-Consultant Profi AG

|

Elemente einer Smartphone Policy

|

- Definierte Grundkonfiguration (Einstellungen, Mail, VPN)

- PIN-Richtlinie einschl. Komplexitäts-Anforderung

- Speicherung von Passwörtern auf dem Smartphone

- Ablage von sensiblen Dokumenten

- Verhalten bei Verlust (Meldung, Sperrung); ggf. Sanktionen bei mehrfachem Verlust

- Sperren/Löschen aus der Ferne

- Möglichkeiten der Benutzer-Selbstverwaltung („Self-Service Portal“)

- Möglichkeiten der Geräte-Lokalisierung

- Umgang mit „Jailbreaks“

- Installation von Apps (Black-/Whitelists)

- Zugriffseinschränkungen für Apps (Ortungsdienste, Kommunikation)

- Update-Richtlinien für Betriebssystem und Apps

- Zugriff auf eMail-Synchronisierung

- System-Backups (Verschlüsselung von Backups, Zyklus, Ablageorte)

- Verwendete Tarife / Kostenstruktur

- Nutzung von kostenpflichtigen Mehrwert-Diensten

- Nutzung / Konfiguration der Mailbox

- Roaming, Datenroaming

- Regelung der privaten Nutzung

- Einzelverbindungsnachweis

- Verhaltensregeln für Benutzer

- Sorgfalt bzgl. Aufbewahrung, Beaufsichtigung, Weitergabe

- Verwendung von WLAN und Bluetooth

- Abruf von Inhalten (z.B. Pornografie)

|

Mobile Device Management-Systeme

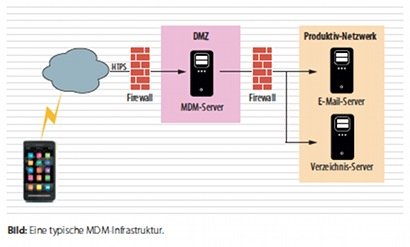

Ist eine Unternehmens-Richtlinie definiert worden, so ist der nächste Schritt die Umsetzung der Richtlinie. Ziel ist eine möglichst umfangreiche Kontrolle über die Einhaltung der Richtlinien, was folgerichtig auf die Installation eines zentralen Managementsystems (Mobile Device Management, MDM) hinausläuft. Der Kern eines MDMs besteht aus einem Inventar der Endgeräte sowie aus verschiedenen Richtlinien die darauf angewendet werden können. Des Weiteren lässt sich der aktuelle Status der Geräte abfragen.

Der typische Integrationsprozess eines Endgeräts in das MDM gestaltet sich dabei folgendermaßen:

- Anlegen des Gerätes im MDM-System

- Verknüpfen eines Richtliniensatzes mit dem Gerät

- Automatisierter Versand einer initialen Konfigurations-SMS an das Endgerät

- Bestätigen der Konfigurations-SMS auf dem Endgerät – hiermit werden die definierten Einstellungen angewendet

|

BYOD – Bring your own device

Bring your own device – also die Integration von privaten Smartphones der Mitarbeiter im Unternehmen ist ein aktuell stark diskutiertes Thema.

Die Hauptvorteile dazu sind schnell identifiziert:

- Der Mitarbeiter trägt die Kosten für sein Endgerät

- Schulungs- und Supportaufwand fallen für das Unternehmen gering aus. Mitarbeiter kennen sich meist sehr gut mit dem privaten Gerät aus

- Die Erreichbarkeit steigt. Private Geräte sind auch nach Feierabend eingeschaltet

- Die Attraktivität des Unternehmens steigt, da jeder Mitarbeiter freie Gerätewahl hat

Auf den ersten scheinen die Vorteile zu überzeugen. Selten werden jedoch die Nachteile dieses Konzepts konkret thematisiert, welche sich technisch und organisatorisch stellen. Gerade die Situation, eine heterogene Endgeräteflotte in einem MDM-System zu integrieren, kann einige Schwierigkeiten mit sich bringen:

- Sicherheitsproblematik: Eine heterogene Landschaft bietet eine wesentlich größere Angriffsfläche

- Erhöhter Administrationsaufwand

- Nicht alle mobilen Betriebssysteme lassen sich im gleichen Ausmaß verwalten

- Ein einheitliches Nutzungskonzept ist schwer durchzusetzen, weil evtl. nicht alle Apps und Features auf allen Endgeräten verfügbar sind

- Schwieriger Support – kommt es zum Supportfall, muss Know-how für die vielfältigen Betriebssystemvarianten bereitgestellt werden

Konzeptionell stellen sich folgende Fragen:

- Wie weit sollte/darf eine Firmen-Policy den Funktionsumfang eines privat angeschafften Gerätes einschränken?

- Warum sollte ein Mitarbeiter sein Gerät durch ein MDM-System des Arbeitgebers verwalten lassen, inkl. eventueller Einschränkungen, wenn das Gerät sein Privateigentum ist?

- Wer haftet für die privaten Daten auf dem Endgerät wenn dieses durch die IT-Abteilung gelöscht wird? Bspw. bei verlorenen und später wieder aufgefunden Geräten oder bei Ausscheiden des Mitarbeiters aus der Firma?

- Was passiert, wenn ein Mitarbeiter durch nicht passende Mobilfunkverträge Mehrkosten generiert, die nur aufschlagen weil das Gerät für Unternehmenszwecke genutzt wird, bspw. bei Überschreitung von Datenvolumengrenzen?

- Wie geht man damit um, wenn wichtige Mitarbeiter nicht an der BYOD-Strategie teilnehmen möchten? Bezahlt dann der Arbeitgeber ein Endgerät? Wie wird die Gleichberechtigung zu den BYOD-Teilnehmern hergestellt, welche letztlich Ihre Geräte voll privat finanziert haben?

- Wie empfinden es die Mitarbeiter, wenn die Grenze zwischen Arbeitszeit und Freizeit verschwimmt? Ein privates Smartphone wird in der Regel nach Feierabend mitgeführt und man ist – zumindest theoretisch – stets erreichbar

Ergebnis

BYOD ist ein Betriebsszenario, welches deutlich schwieriger zu implementieren ist als der einheitliche und strukturierte Einsatz von Endgeräten, welche Firmeneigentum darstellen. Administrationsaufwand, Rechtssicherheit und Nutzungsbedingungen sind schwierig zu realisierende Eckpunkte des BYOD-Szenarios.

Ob die Vorteile dieses Betriebskonzeptes überwiegen, ist individuell zu entscheiden: Der häufig zuerst angeführte Vorteil, BYOD spare schließlich die Endgerätekosten für das Unternehmen ein, ist zutreffend. Dies sollte jedoch nicht der alleinige Entscheidungsgrund sein, da gleichzeitig viele andere Problem- und Fragestellungen zu bewältigen sind. Zukünftig könnten einige dieser Fragen, durch den Einzug von Virtualisierungstechnologien auf Smartphones, beantwortet werden. Das virtuelle, abgekapselte und voll verwaltete Firmensmartphone auf dem physikalischen privaten Endgerät hat VMware mit Horizon bereits vorgestellt – allerdings steht man hier noch am Anfang der Entwicklung.

|

Nachfolgend muss sich das Smartphone regelmäßig mit dem MDM-System abgleichen, um den Compliance-Status fortwährend zu verifizieren. Die Möglichkeiten der Endgeräte-Einstellungen hängen vor allem von dessen Betriebssystem ab. Es ist jedoch zu beobachten, dass nicht alle MDM-Anbieter mit ihren Produkten diese Möglichkeiten auch voll ausnutzen, insbesondere größere Security-Suiten halten nicht immer mit den neuesten Mobile-OS-Updates Schritt. Über die Umsetzung der von den Betriebssystem-Herstellern gebotenen Schnittstellen hinaus unterscheiden sich die MDM-Hersteller dabei insbesondere durch Zusatzfunktionen, durch die die Administration der mobilen Endgeräte im Alltag erleichtert und die Sicherheit erhöht wird.

„Die Kosten für ein MDM-System setzen sich aus zahlreichen Komponenten zusammen, die genau analyisiert werden müssen.“

Thorsten Philipp, Security-Consultant Profi AG

Ein Beispiel dafür ist ein Self-Service- Portal, welches dem Benutzer die Verwaltung einiger Funktionen seines Gerätes über das Internet ermöglicht. Im Verlustfall kann der Anwender sein Smartphone hiermit selbständig und ohne Rücksicht auf Bürozeiten sperren oder zurücksetzen lassen. In einem Corporate Appstore kann das Unternehmen eigene oder öffentliche Anwendungen verlinken, um dem Anwender eine Übersicht firmenrelevanter Apps anzubieten. Soll gemäß Richtlinie nur verwalteten Endgeräten die Möglichkeit zur eMail- und Kalender-Synchronisation gegeben werden, so muss das MDM die Kontrolle über den Synchronisations- Verkehr übernehmen können. Dies geschieht über einen MDM-eigenen Reverse-Proxy-Dienst, der sicherstellt dass das zugreifende Endgerät durch denMDM-Server autorisiert ist, Daten zu synchronisieren. Somit kann unkontrolliertes Synchronisieren auf nicht verwaltete Smartphones wirksam unterbunden werden.

Die Kosten für ein MDM-System setzen sich dabei zusammen aus den Lizenzgebühren für die eingesetzte Software und dem Aufwand für die Implementierung, welcher je nach gegebener Infrastruktur und Sicherheitsanforderungen nicht zu vernachlässigen ist. Hinzu kommen die laufenden Kosten für den Versand von SMS. Dieser Versand wird von einigen Herstellern als externer Service angeboten, der pro SMS berechnet wird. Wesentlicher Vorteil dieses Angebotes ist, dass das Unternehmen kein eigenes SMS-Gateway betreiben muss.

Außer den Kosten für den MDM-Betrieb müssen aber auch die laufenden Mobilfunk-Verträge geprüft werden. Lag hier bisher der Fokus vor allem auf Sprache und SMS, so kommt nun der Bedarf nach höheren Bandbreiten und Datenvolumen zum Tragen. Nicht alle älteren Verträge werden diesen Anforderungen gerecht, so gibt es zum Beispiel Verträge, die nur Verbindungen auf bestimmte Netzwerkdienste zulassen und somit den Funktionsumfang (etwa Appstore, VPN) künstlich einschränken.

Fazit

Um die Verwendung von Smartphones in Unternehmen in geregelte Bahnen zu lenken ist zunächst eine klare Strategie nötig. Dies beginnt konkret mit dem Identifizieren der Anforderungen an die Smartphones und an die zugrunde liegende Infrastruktur. Auf dieser Basis kann eine Unternehmens-Policy definiert werden, die den einheitlichen Umgangmit den Endgeräten regelt. Abhängig von der Policy wird eine Auswahl passender Endgeräte getroffen. Dabei ist zu beachten, dass der Verwaltungsaufwand wesentlich geringer ist, wenn die Anzahl unterschiedlicher Endgeräte- Typen möglichst klein gehalten werden kann.

Auch die bereits angeschafften Smartphones müssen betrachtet werden: Können und sollen diese in das MDM integriert oder durch neue Geräte abgelöst werden? Um die Policy technisch durchsetzen zu können, wird ein MDM-System benötigt. Die Auswahl einer passenden Lösung wird natürlich wesentlich durch den angebotenen Funktionsumfang beeinflusst. Jedoch sollte man auch weitere Faktoren wie beispielsweise Sprache und Erreichbarkeit des Hersteller-Supports oder die Möglichkeiten von technischem Support vor Ort nicht vernachlässigen.

Hinzu kommt, dass der Anbieter möglichst schnell auf neue mobile Betriebssysteme reagieren sollte, so dass neue Management-Möglichkeiten ohne längere Wartezeit in der MDM-Software implementiert werden. Letztendlich wird es in jeder umfassenden Policy jedoch Punkte geben, die mit keiner der aktuell verfügbaren Lösungen technisch forciert werden können, so zum Beispiel Verhaltensrichtlinien für den Umgang mit mobilen Endgeräten. Diese müssen in Betriebsvereinbarungen geregelt werden.

MARCUS HOCK

THORSTEN PHILIPP

www.profi-ag.de