Ein mehrschichtiges Sicherheitskonzept unterstützt Unternehmen im Kampf gegen hoch entwickelte Malware und moderne Angriffstechniken.

Nach wie vor ist der Schutz physischer, virtueller und mobiler Endpoints eine unerlässliche Grundlage für die gesamte Sicherheitsstrategie. Denn die Mehrheit der Cyberangriffe auf Unternehmen wird über Endgeräte eingeleitet. Doch herkömmliche Technologien wie Anti-Virus-Programme und Firewalls sind längst nicht mehr ausreichend.

Gefragt ist NextGen Security. So enthält beispielsweise die Kaspersky-Lösung für Endgeräte zusätzlich eine Programm-, Web- und Gerätekontrolle. Der automatische Exploit-Schutz hindert Cyberkriminelle an der Ausnutzung von Programmschwachstellen. Für weitere Sicherheitsebenen sorgen unter anderem das automatisierte Patch Management, die Datenverschlüsselung sowie ein Anti-Ransomware-Modul. Wie wichtig der Schutz vor Ransomware ist, hat vor wenigen Wochen die weltweite Attacke WannaCry gezeigt.

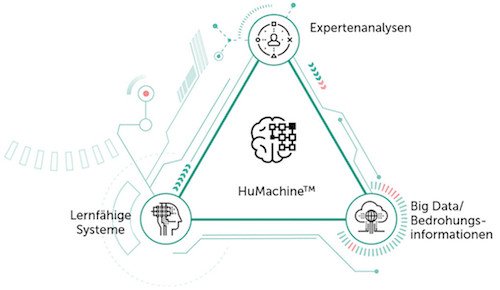

HuMachine

Zur NextGen Security gehören auch Bedrohungsinformationen aus dem Kaspersky Security Network (KSN). Dort werden mit dem Einverständnis der Kunden Daten über Angriffsversuche und verdächtige Programmaktivitäten gesammelt. Diese Informationen kombiniert Kaspersky Lab mit Heuristik- und Verhaltensanalysen auf Basis lernfähiger Systeme (Machine Learning) und dem Fachwissen interner Experten zu einer umfassenden HuMachine-Intelligence.

Bild: HuMachine-Ansatz von Kaspersky Lab.

Experten-Wissen gezielt einsetzen

Kunden mit höchsten Datenschutzanforderungen können das Kaspersky Private Security Network nutzen. Es ermöglicht Unternehmen, von den Sicherheitsvorteilen des KSN zu profitieren, ohne dass dabei ihre eigenen Daten nach außen gelangen.

Immer mehr Unternehmen greifen beim IT-Schutz auf Dienstleistungen zurück. Sie nutzen das Know-how, das sich Hersteller von Security-Produkten über viele Jahre hinweg angeeignet haben – die sogenannte Threat Intelligence. Auch Kaspersky Lab bietet im Rahmen der Security Intelligence Services verschiedene Dienstleistungen zur Bedrohungserkennung, Vorbeugung und Vorfallsreaktion an – beispielsweise Feeds zur Ergänzung von SIEM-Systemen, APT Intelligence Reporting oder die Rekonstruktion von Sicherheitsvorfällen durch digitale Forensik und Malware- Analyse.

Sicherheitsbewusstsein steigern

Ein weiterer Faktor, der zur IT-Sicherheit im Unternehmen beiträgt, sind regelmäßige Schulungen. In jedem dritten Unternehmen gehören Optimierungen spezieller Fachkenntnisse deshalb zu den drei wichtigsten Gründen für weitere Investitionen in die IT-Sicherheit (IT Security Risks Special Report Series 2016, Kaspersky Lab). Nur mit dem entsprechenden Wissen können Mitarbeiter Angriffstechniken und Bedrohungsszenarien schnell erkennen und richtig darauf reagieren.

Dieses Ziel verfolgt auch Kaspersky Lab mit seinem Trainings-Portfolio zum Thema Sicherheitsbewusstsein. Neben klassischen Fortbildungen stehen hier eine interaktive Online-Training-Plattform, praxisnahe CyberSafety Games sowie ein Strategie-Simulationsspiel zur Verfügung.

APTs und Industrie-Attacken

In einer Kaspersky-Studie für Großunternehmen bestätigte fast jedes vierte Unternehmen (23 %), dass es mindestens einmal von einem gezielten Angriff betroffen war. Nicht nur die Industrie 4.0 mit ihren ICS-Anlagen steht im Fokus von Cyberattacken. Die jüngste Ransomware-Angriffswelle hat bewiesen, dass auch Embedded Systems verstärkt außer Gefecht gesetzt werden. Für den Schutz vor gezielten Angriffen sowie vor Attacken auf die Industrie und eingebettete Systeme hat Kaspersky Lab spezifische Lösungen entwickelt.