Der Trend zu Cloud-Lösungen ist unumkehrbar, denn sie bieten vielfältige Möglichkeiten, Kosten- und Ressourcen einzusparen. Ihre Flexibilität ist in Zeiten der Mobilität und des Kostendrucks unschlagbar attraktiv.

Cloud-Lösungen sind eine neue Herausforderung für die IT- und Informationssicherheit: Wenn ein Teil der IT-Infrastruktur nicht mehr selbst betrieben oder örtlich bereitgestellt, sondern bei einem geografisch entfernten Anbieter als Dienst gemietet wird, überwiegen bei vielen Unternehmen oft das Misstrauen gegen die Nutzung der „Wolke“ und die Angst vor Datenverlust. Um sich auf dem Markt behaupten zu können, müssen Anbieter von Cloud-Leistungen deshalb vor allem Vertrauen aufbauen und bestehende Unsicherheiten potentieller Nutzer ausräumen.

Die Zertifizierung durch einen anerkannten und unabhängigen Prüfdienstleister bescheinigt der Cloud des Providers Qualität, Sicherheit und Transparenz – notwendige Voraussetzungen für das Vertrauen der Kunden und Partner.

Ausgangslage

Nach einer Umfrage des Fraunhofer-Instituts für Arbeitswirtschaft und Organisation (IAO) nimmt das Interesse an Cloud-Services zu: 40 Prozent der befragten Unternehmen interessieren sich dafür und 12 Prozent nutzen sie bereits – dieses Interesse steigt rasant. Dabei legen die Unternehmen großen Wert auf den Schutz ihrer Daten und deren Absicherung, zum Beispiel durch Service Level Agreements (SLA). Als weiteres wichtiges Kriterium nennen sie die sichere Authentisierung und bekunden ihre Angst vor Kontrollverlust sowie vor Angriffen und Bedrohungen. Ihre Daten sollen in der Cloud gegen rechtliche und andere Risiken abgesichert sein. Als konkrete Maßnahmen werden die Sicherheitsarchitektur, die Verschlüsselung und die Trennung der Daten verschiedener Kunden genannt.

Eine Untersuchung von PricewaterhouseCoopers vom Mai 2011 ergab, dass 33 Prozent der befragten Unternehmen Compliance-Nachweise der Cloud-Anbieter durch unabhängige Dritte für wichtig halten und 65 Prozent die Zertifizierung der Informationssicherheit von Cloud-Diensten.

Das Spannungsfeld

Nutzer begründen ihr Interesse an Cloud Computing damit, dass sie ihre IT-Infrastrukturen dynamisch anpassen wollen und sich Effizienzsteigerung bei gleichzeitiger Kosteneinsparung versprechen. Sie möchten ihre Agilität erhöhen, ihre Ressourcen dynamisch steigern, Geschäftsprozesse auslagern oder das Sicherheitsniveau verbessern.

Für Provider und Nutzer von Cloud-Diensten stellen sich Fragen in Bezug auf Vertragsgestaltung und Rechtssicherheit. Dabei ist die Lokalität der Datenspeicherung ausschlaggebend für die anzuwendenden Gesetze und regulatorischen Einflussfaktoren. Weitere wesentliche Aspekte sind die Kontrollrechte und pflichten, die sich aus Gesetzen und Compliance-Anforderungen ergeben.

Eine Zertifizierung gibt Sicherheit

Die große Herausforderung für Cloud-Provider besteht darin, durch Nachweis der Qualität und Sicherheit ihrer Dienste das Vertrauen der Kunden zu gewinnen. Die Provider müssen unterschiedliche Compliance-Anforderungen im Blick behalten und die Kontrollprozesse von Cloud-Nutzern sowie Kunden-Audits bestehen. Ihre Sicherheitsmaßnahmen müssen flexibel und umfassend genug sein, die speziellen Kundenanforderungen zu erfüllen.

Eine Lösung ist, eine unabhängige Prüfung und Zertifizierung zu beauftragen. Im Prüfungsprozess bewirken Berichte und Ergebnisse, dass das Sicherheitsniveau in Bezug auf ein markt- und kundengerechtes Level transparent gemacht und optimiert wird. Das Ergebnis ist ein aktiver Nachweis der Sicherheit und Compliance.

Prüfung spezifischer Cloud-Technologien

Im Hinblick auf Cloud-spezifische Technologien und Compliance spielen nationale und internationale Normen eine Rolle. Dennoch gibt es noch keinen akkreditierten Standard für die Sicherheit einer Cloud.

Betrachtet man zunächst die Infrastruktur, stellen sich Fragen nach dem Speicherort der Daten und ihrer physischen Angreifbarkeit sowie redundanter, örtlich getrennter Systeme und der jeweiligen Zutrittskontrollen. Im Zusammenspiel mit Compliance-Anforderungen kann sich herausstellen, dass Daten an unterschiedlichen Lokalitäten gespeichert werden müssen, beispielsweise hochgradig sensible Daten nur im jeweiligen Inland. Diese Sichtweise ist durch die strengen europäischen Datenschutzauflagen geprägt und beispielsweise durch eine hybride Cloud umsetzbar, d.h. eine Kombination aus privater und öffentlicher Cloud-Infrastruktur.

Bezogen auf die Datensicherheit spielen häufig zunächst Virtualisierung und Systemhärtung eine Rolle. Zusätzlich sind konkrete Maßnahmen der Netzwerksicherheit, Systemisolation und Datentrennung in der Cloud wesentlich für die Sicherheit. Dabei ist auch der Lebenszyklus von Daten ein wichtiger Faktor im Zusammenspiel zwischen Anbieter und Nutzer. Er umfasst Aspekte wie die Einrichtung und die Prozesse zur Auflösung der Nutzung eines Cloud-Dienstes.

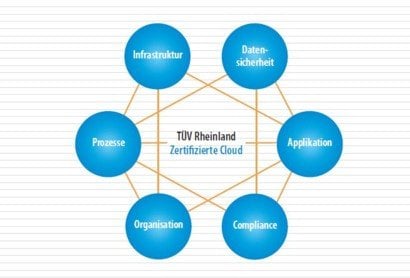

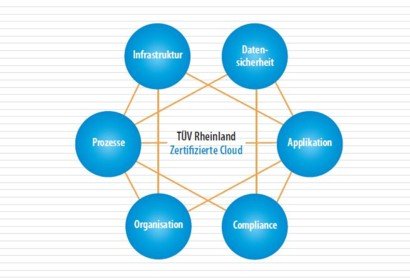

Einen besonderen Schwerpunkt bildet die Compliance: Welche Kontrollverfahren werden durchlaufen? Werden alle Vorschriften und Anforderungen wirksam eingehalten und umgesetzt? Herkömmliche Normen und Standards enthalten viele der genannten Aspekte, gehen jedoch nicht auf konkrete Cloud-spezifische Sicherheitsmaßnahmen ein. Eine unabhängige Bewertung und belastbare Aussage hinsichtlich Sicherheit und Compliance erfordert daher in vielen Fällen spezielle Prüfverfahren. TÜV Rheinland hat für die Zertifizierung von Cloud-Infrastrukturen und -Anwendungen einen eigenen Prüfkatalog entwickelt. Dieser beinhaltet die Sicherheitsvorgaben der relevanten Standards, darüber hinaus aber auch viele dezidierte Cloud-spezifische Anforderungen.

Das Prüfverfahren im Detail

Als unabhängige Instanz prüft TÜV Rheinland zunächst konkrete technische Sicherheitsmaßnahmen: Wie ist die Cloud-Infrastruktur hinsichtlich Virtualisierung, Systemisolation, Netzwerktrennung und Verbindungen umgesetzt? Eine ganzheitliche Prüfung bezieht die Organisation selbst ein: Wie sind die Rollen und Verantwortlichkeiten definiert? Wie sieht das Steuerungs- beziehungsweise Lenkungsmodell aus? Auch die Prozesse werden analysiert: Welche Betriebsprozesse gibt es und welche Service-Prozesse? Wie werden Verstöße erkannt und gemeldet? Existiert ein Notfallmanagement?

Um belastbare Ergebnisse zu erhalten, werden neben technischen Prüfungen auch Interviews und Konzeptanalysen in das Verfahren einbezogen. Das Vorgehensmodell im Kontext von Sicherheit, Compliance und Datenschutz umfasst den Cloud Readiness Check, die Zertifizierungsvorbereitung und die Zertifizierung der Cloud.

Im Cloud Readiness Check wird die Cloud-Infrastruktur im Hinblick auf Sicherheit, Interoperabilität, Compliance und Datenschutz analysiert. Praxis¬erprobte Verfahren sind Konzeptsichtung, Sicherheitsanalysen der System- und Netzwerkumgebung, Interviews und Begehungen sowie Prozessprüfungen. Daraus erstellen die Prüfer für den Cloud-Anbieter einen Aktionsplan mit konkreten Maßnahmen, die das Sicherheitsniveau seiner Services verbessern.

Im nächsten Schritt folgt die Zertifizierungsvorbereitung, das Quality Gate zum Cloud-Computing. Im Review prüfen die Experten für Informationssicherheit die getroffenen Maßnahmen zur Verbesserung der Sicherheit und Compliance und begleiten die Implementierung qualitätssichernd.

Ein Audit schließt die Prüfung ab. Jährliche Wiederholungsprüfungen, sogenannte Monitorings, stellen die Aktualität und Gültigkeit des Zertifikats sicher. Das Zertifikat dient als belastbare, unabhängige Aussage hinsichtlich der Sicherheit und Compliance der Cloud.

Fazit

Cloud-Nutzer fordern vermehrt den Nachweis der Compliance und Sicherheit. Ein Anbieter kann sein Angebot im Hinblick auf Informationssicherheit von den Experten von TÜV Rheinland überprüfen lassen und auf Basis der detaillierten Prüfberichte und Empfehlungen gezielt verbessern. Die Zertifizierung hilft dem Anbieter somit, sich mit seinen Cloud-Diensten im Markt nachhaltig zu differenzieren und das Vertrauen seiner Kunden langfristig zu gewinnen.

Hendrik Reese, TÜV Rheinland i-sec