Hacker müssen nicht immer besonders findig sein, um sich Wege in vermeintlich gesicherte Datennetze zu bahnen. Selbst für die heikelste Cyberattacke, die es in Deutschland je gegeben hat, den massiven Angriff auf das Datennetz des Deutschen Bundestags, war offenbar kein Hexenwerk von Nöten: Eines der größten Sicherheitslecks, über das sich die Angreifer in die geheimsten Winkel unseres Landes vortasten konnten – so vermuten IT-Sicherheitsexperten – waren veraltete, nicht mehr aktualisierte Computersysteme mit hinlänglich bekannten Sicherheitsproblemen.

Tatsächlich, das offenbaren aus der amerikanischen „Schwachstellendatenbank“ (National Vulnerability Database, NVD) gewonnene Fakten, werden bei 75 Prozent aller Hackerangriffe öffentlich bekannte, in kommerzieller Software nachgewiesene Schwachstellen ausgenutzt – Sicherheitslücken also, die durch regelmäßiges Patchen hätten geschlossen werden können. Patches – übersetzt sind das „Flicken“ oder auch „Pflaster“ für das Verschließen von Sicherheitslöchern – werden von den Unternehmen selbst dann oft nicht genutzt, wenn sie schon jahrelang für bekannte Softwaremängel zur Verfügung stehen. Etwa ein Drittel aller Schwachstellen, kritisiert z.B. das Bundesamt für Sicherheit in der Informationstechnik (BSI) den laxen Umgang der Unternehmen mit bekannten Gefahren, bliebe offen. Auch der neue „Verizon 2015 Data Breach Investigations Report“ bestätigt: Der weitaus größte Teil der Angriffe nutzt schon längst bekannte Sicherheitslücken aus – einige davon gehen bis ins Jahr 2007 zurück. In 71 Prozent aller Fälle standen bereits seit über einem Jahr die entsprechenden Sicherheits-Patches zur Verfügung, doch die wurden schlicht nicht installiert.

Auf der Suche nach den Gründen wird schnell klar: Verunsicherung und Unwissenheit tragen erheblich zur Nachlässigkeit in der Mängelbeseitigung bei. So haben die meisten Organisationen bereits einschlägige, nicht immer gute Erfahrung mit dem so genannten Patchday gemacht – dem jeweils zweiten Dienstag im Monat, an dem Microsoft seine Updates zur Verfügung stellt und bekannt gewordenen Sicherheitslücken schließt. Allein im Juli 2015 waren es 14 Aktualisierungen für 58 neu entdeckte Probleme in der Software des Betriebssystemgiganten. Kurz darauf meldete Adobe im August 2015 einen Patchday an, um insgesamt 34 gefährliche Sicherheitslücken in seiner Software zu schließen.

Nicht immer verlaufen diese, zum Teil komplexen Programm-Updates für das Anwenderunternehmen ohne Komplikationen. Während das Windows-Patchen auf dem Desktop weitgehend ohne Schwierigkeiten durchgeführt würde, so Anton Chuvakin, Research Vice President bei Gartner, bliebe das Patchen von Betriebssystemen und Drittanbieteranwendungen auf dem Server „eine signifikante Herausforderung für viele Organisationen“, ebenso wie das Aktualisieren von Drittanbieterapplikationen auf dem Desktop. Und neben zusätzlichen Erschwernissen wie Virtualisierung sei da ja auch noch Java zu nennen, laut Chuvakin „ein Security-Desaster seiner eigenen Klasse“. Für mittelständische Organisationen sei das Problem besonders groß, so der Gartner-Analyst, da diese einerseits mit einer stetig wachsenden Systemkomplexität, andererseits aber mit noch immer zu geringen IT-Ressourcen zu kämpfen hätten. So würden, weil mit weniger Aufwand und Problemen behaftet, Windows und Office weit häufiger und schneller gepatcht, als etwa Adobe, Firefox oder Java.

Dabei beinhalten der Vulnerability Database zufolge satte 91 Prozent aller Web-Exploits Java, und 76 Prozent davon nutzen nicht mehr aktuelle Java-Versionen, z.B. als Teil einer Web-Applikation. Rund 86 Prozent aller bekannt werdenden Probleme finden sich in den Standardapplikationen von Drittanbietern wie Adobe, Mozilla, Apple oder Oracle (Java) – gerade einmal zehn Prozent der gemeldeten Schwachstellen sind dem Betriebssystem und nur vier Prozent der Hardware zuzuschreiben. Und längst sind hierbei nicht mehr nur die Anwendungen auf dem Büro-PC zu bedenken: Über den anhaltenden Trend zu Bring-Your-Own-Device, also der Nutzung privater Endgeräte auch für geschäftliche Zwecke, ziehen unzählige Apps in die Organisationen ein, von denen viele noch nie auf Security-Mängel hin getestet wurden.

Was also ist zu tun? Standardsicherheitsmaßnahmen wie Virensuchprogramme, Firewalls, Intrusion-Detection- und Intrusion-Prevention allein, so warnt z.B. die Gesellschaft für Informatik (GI), wiegen die Unternehmen in falscher Sicherheit. Zumal ja die Sicherheitslösungen selbst mit nicht immer allgemein bekannten Lücken aufwarten, die nicht nur von „kleinen“ Hackern, sondern auch von Drittstaaten und größeren, kriminellen Organisationen genutzt werden können.

Die wichtigsten Tipps für ein müheloses Patchen |

|

Das Patchen ist eine der einfachsten und wirkungsvollsten Methoden, die Sicherheitsrisiken für Geschäftsdaten drastisch zu reduzieren. Einer aktuellen Studie von Shavlik zufolge, einem Anbieter von IT-Management- und Patching-Technologie, wird das Potential dieser grundlegenden Sicherheitsmaßnahme jedoch bei weitem nicht ausgeschöpft. Folgende Schritte sollen die Einführung eines umfassenden Patch-Managements erleichtern, das eine zeitnahe Verteilung von kritischen Updates in heutigen Infrastrukturen ermöglicht, die von Mobilität und immer neuen Herausforderungen geprägt sind: Prüfen und Kontrollieren: Erfassen Sie Ihren Softwarebestand – das ist die erste und grundlegende Maßnahme, nicht zuletzt auch, um eine Basis für Compliance zu definieren. So kann die IT leichter sicherstellen, dass neu bereitgestellte und wiederhergestellte Systeme auf dem neuesten Stand sind. Priorisieren: Identifizieren und bewerten Sie vorhandenen Schwachstellen. Erkennen und verstehen Sie, welche Updates nicht angewendet wurden, aber kritisch sind. Verschwenden Sie zu Beginn des Prozesses keine Zeit auf nicht-kritische Patches. Automatisieren: Investieren Sie in die Zukunft und implementieren und konfigurieren Sie ein automatisiertes Patchmanagement-System, auch wenn dies zunächst mit etwas Zeitaufwand verbunden ist. Das immer noch weit verbreitete, manuelle Pushen von Patches auf die jeweiligen Geräte ist letztlich weitaus zeitaufwendiger und überdies auch fehleranfällig. Optimal sind Systeme, die „clientless“ auf dem Server patchen können, also keine Patchmanagement-Clients verteilen müssen, bevor sie funktionieren. Aktualisieren: Bleiben Sie auf dem Laufenden beim Thema Sicherheitslücken und führen Sie Patch-Prozesse immer für alle Systeme und Applikationen durch. Vergessen Sie beim Hinzufügen neuer Systeme nicht, diese auch Ihrem Patchmanagement-Tool hinzuzufügen. Weitsichtig planen: Eine Strategie fürs Patchmanagement zu entwickeln, ist auch beim Einsatz von automatisierten Systemen sehr wichtig. Hat Ihr Unternehmen z.B. eine BYOD-Richtlinie oder existieren virtuelle Systeme, die eventuell nicht integriert wurden oder die im Offline-Zustand schlicht vergessen werden? Finden Sie heraus, welche Auswirkungen dies auf das Patching hat und legen Sie Ihre entsprechenden Prozesse fest. |

„Verschaffen Sie sich einen Überblick über die wichtigsten, von Ihnen eingesetzten Programme!“, so der dringende Rat des BSI in seinem „Leitfaden für sicheres Patch-Management“. Dem kann sich Robert Korherr, CEO der in Geretsried ansässigen Prosoft und erfahrener Sicherheitsexperte, nur anschließen: „Die Kenntnis des eigenen Softwarebestands ist der wichtigste, erste Schritt in Richtung eines effektiven Sicherheitsmanagements. Nur auf dieser Basis kann die IT-Abteilung für das Unternehmen sicherstellen, dass neu bereitgestellte und wiederhergestellte Systeme immer auf dem neuesten Stand sind.“ Was also ist zu tun? Standardsicherheitsmaßnahmen wie Virensuchprogramme, Firewalls, Intrusion-Detection- und Intrusion-Prevention allein, so warnt z.B. die Gesellschaft für Informatik (GI), wiegen die Unternehmen in falscher Sicherheit. Zumal ja die Sicherheitslösungen selbst mit nicht immer allgemein bekannten Lücken aufwarten, die nicht nur von „kleinen“ Hackern, sondern auch von Drittstaaten und größeren, kriminellen Organisationen genutzt werden können.

Zu den zu erfassenden Systemen und Programmen gehören neben Betriebssystemen und Browsern auch Office-Pakete, Media-Player, Virenschutzprogramme und sämtliche Applikationen, und zwar nicht nur auf dem PC, sondern auch auf dem Laptop, PDA oder Smartphone. „Nicht zu allen Produkten erhält der Anwender automatische Update-Services,“ so Korherr, „und erfahrungsgemäß ist es wichtig, sich nicht allein auf die automatisierten Patches von Herstellern wie Microsoft oder Adobe zu verlassen. Besser ist es, auf zusätzliche Lösungen spezialisierter Drittanbieter zu setzen, vor allem, wenn eine zeitnahe Verteilung von kritischen Sicherheitsupdates über die gesamte IT-Infrastruktur gewährleistet sein soll. Hierfür fehlt es insbesondere den mittelständischen Organisationen an Strategien, Werkzeugen und Zeit.“

Das wissen kriminelle Angreifer nur zu gut und nutzen die Schwachstellen von Software und Betriebssystemen so schnell wie möglich aus. Professionelle Patch-Management-Lösungen machen ihnen jedoch einen Strich durch die diebische Zeitrechnung: Sie führen Updates automatisch, auch außerhalb der Betriebszeiten und zeitgesteuert durch. So schließen sich die Einfallstore, noch bevor sie genutzt werden können.

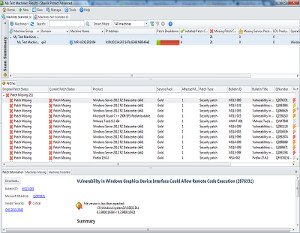

Die wichtigsten Funktionen für ein müheloses Patchen: Shavlik Protect |

|

Patch Verteilung

Asset-Management

Reporting

Snapshot, Backup und Recovery

|