Der Einsatz von ChatGPT und die Fortschritte bei der Automatisierung machen Passwort-Cracking-Angriffe immer einfacher. Anlass für Specops Software eine Untersuchung durchzuführen, die zeigen soll, wie lange Cyberkriminelle benötigen, um Passwörter mithilfe moderner Hardware und Brute Force zu knacken.

Das Ergebnis: Nicht ansatzweise lang genug. Die Analyse erfolgte mittels der Breached Password Protection Liste, die mehr als 4 Milliarden kompromittierte Passwörter umfasst und jüngst aktualisiert wurde.

Cyberkriminelle sind immer einen Schritt voraus

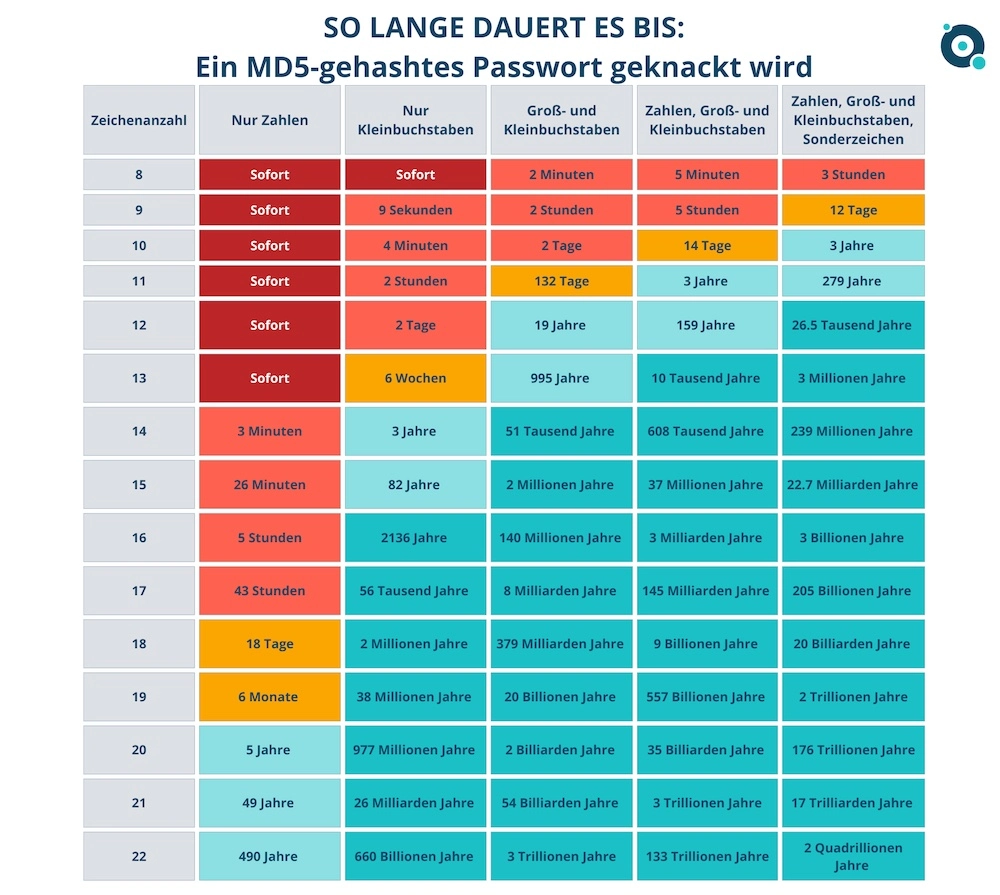

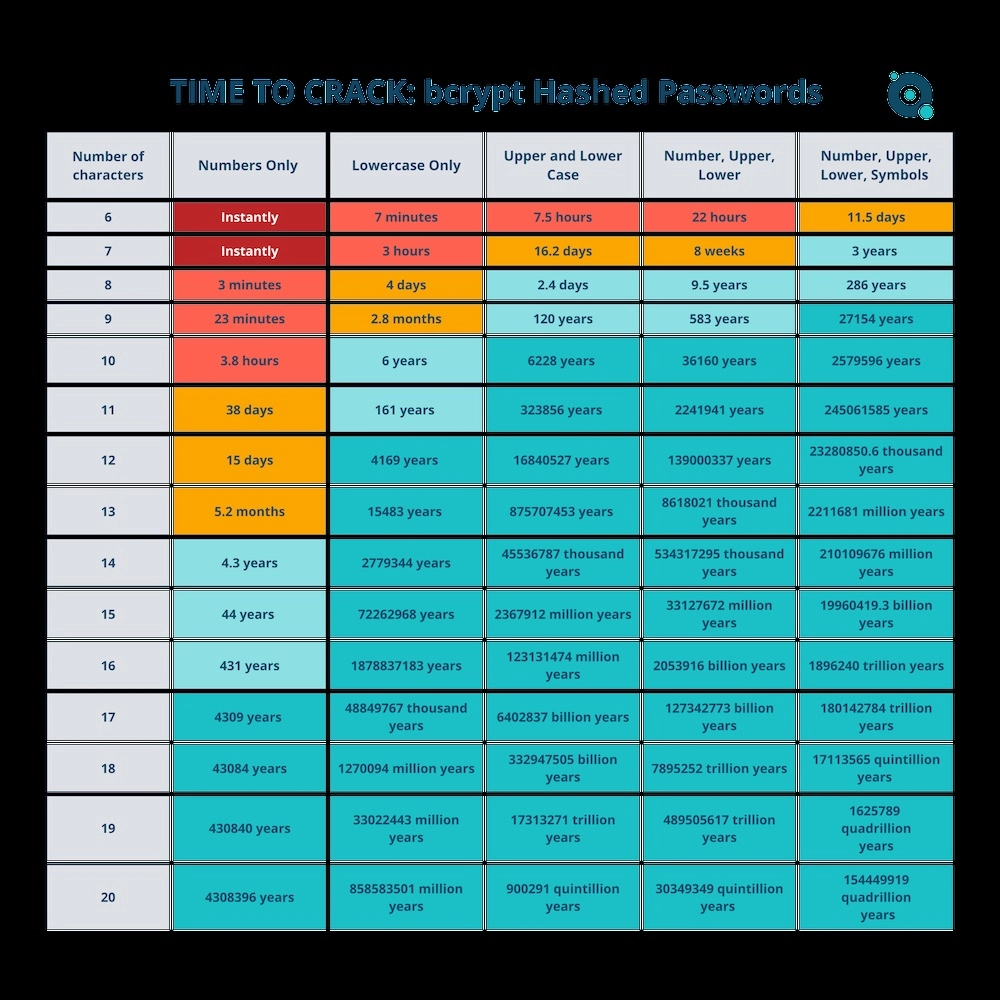

Gängige Hash-Algorithmen, wie MD5 und SHA256 sind für eine schnelle Verarbeitung ausgelegt und eignen sich besonders für häufig verwendete Anwendungen. Die Erstellung eines bcrypt-Hashes hingegen braucht seine Zeit – genau wie das Erraten des Passwortes. ,,Im Vergleich zu MD5 und SHA256 bietet der bcrypt-Hash-Algorithmus eine sichere Speicherung des Kennworts sowie die notwendige Zeit für Sicherheitsteams, verdächtige Aktivitäten zu erkennen‘‘ sagt Stephan Halbmeier, Product Specialist bei Specops Software und erläutert weiter: ,,Eine Kompromittierung kann dadurch trotzdem nicht verhindern werden. Selbst wenn Unternehmen in der Lage wären, den sichersten Hash-Algorithmus zu verwenden, um alle Benutzerpasswörter zu schützen, stellt die Wiederverwendung von Kennwörtern eine Bedrohung dar‘‘. Die einzige Lösung: Passwortsicherheit verbessern und regelmäßig auf kompromittierte Kennwörter scannen.

Moderne Rechenpower erfordern lange Passwörter

Je länger ein Passwort ist, desto mehr Zeit oder Rechenpower benötigen Angreifer, um dessen Hash-Wert zu entschlüsseln. Doch lange Passwörter treffen selten auf Begeisterung bei den Endnutzern, da diese oftmals mehrere Kennwörter mit unterschiedlichsten Richtlinien verwalten und merken müssen. Längenbasierte Ablaufdaten und die Verwendung von Passphrasen können Benutzern dabei helfen, längere Passwörter zu wählen. Doch Vorsicht ist geboten: Auch lange Kennwörter werden zu einer Gefahr, wenn sie auf kompromittierten Kennwortlisten auftauchen.

Deshalb sollte die Sperrung von bereits kompromittierten Passwörtern oberste Priorität beim Schutz vor passwortbasierten Angriffen und in jedem Cybersecurity-Prozess sein. Passwortfilter von Drittanbietern, wie Specops Password Policy, helfen dabei kompromittierte Kennwörter im Active Directory aufzuspüren und zu sperren. Für eine erste Analyse der Situation lohnt sich auch ein Audit der Umgebung mit Hilfe des Specops Password Auditors. Dieses Read-Only-Tool analysiert Benutzerpasswörter anhand einer lokalen Datenbank mit über 950 Millionen kompromittierten Passwörtern und gibt dann in einem Report an, wie viele Passwörter kompromittiert oder identisch sind. Passwörter können wirkungsvoll zur IT-Sicherheit und Authentifizierung beitragen, wenn man sicherstellt, dass man sie vor unsicheren Benutzerverhalten schützt und sie geheim bleiben!

Weitere Informationen:

Der gesamte Report kann hier nachgelesen werden.

specopssoft.com/de/