Rechtliche Konsequenzen werden auf europäischer Ebene mit der NIS-Richtlinie (NIS=Network and Information Security) erwartet. Diese bereits vom europäischen Parlament verabschiedete zukünftige EU-Direktive wird in Deutschland mit dem sogenannten IT-Sicherheitsgesetz umgesetzt.

Infobox: IT-Sicherheitsgesetz

Das IT-Sicherheitsgesetz wurde am 18.12.2014 per Kabinettsbeschluss vom Bundeskabinett in das Gesetzgebungsverfahren eingebracht. Laut Sitzungskalender des Bundestages findet eine “Erste Beratung des von der Bundesregierung eingebrachten Entwurfs eines Gesetzes zur Erhöhung der Sicherheit informationstechnischer Systeme” in der 95. Sitzungsperiode unter Tagesordnungspunkt 17 am 20.03.2015 statt.

Gesetzliche, organisatorische und strategische Aspekte

Kritische Infrastrukturen werden dabei thematisch in insgesamt neun Sektoren aufgeteilt: Energie, Gesundheit, Informations- und Telekommunikation, Transport und Verkehr, Medien und Kultur, Wasser, Finanz- und Versicherungswesen, Ernährung sowie Staat und Verwaltung. Das Gesetz adressiert als Bundesgesetz (ohne Zustimmungspflicht für die Länder) alle Sektoren, außer Staat und Verwaltung. Durch das föderale System können Länder- und Kommunalbehörden nicht durch ein Bundesgesetz reguliert werden.

Dabei sind praktisch alle neun Sektoren bzw. Bereiche in letzter Zeit von schweren Cyber-Sicherheitsvorfällen betroffen worden. Hier einige Beispiele:

Anfang 2014 fand man eine ausgeklügelte Malware bei über 1.000 Energieversorgern in 84 Ländern. Tatort war GMT+4 Stunden, also Osteuropa/westliches Russland. Die Schadsoftware sollte keinen unmittelbaren Schaden anrichten, sondern war insbesondere als “Zeitbombe” gedacht, um die Prozessnetze auf Knopfdruck lahmlegen zu können. Offenbar steckte eine ausländische Macht dahinter. Untersuchungen der Compiler-Zeitstempel zeigte, dass die Hacker zu normalen Bürozeiten agierten und damit geregelte Arbeitszeiten hatten. Eine ebenfalls äußert gefährliche Malware entdeckte Mitte 2014 das US-amerikanische CERT (Computer Emergency Response Team) in SCADA-Netzen. Nicht so glimpflich verlief ein Angriff auf die Prozesssteuerung eines Stahlwerkes, bei dem ein Millionenschaden entstand.

Weiterhin aktiv ist eine Gruppe, die Geldautomaten manipuliert. Die betroffenen Automaten geben dann nachts und zusätzlich durch einen Code gesichert 40 Geldscheine aus. Dies geschieht zwar nicht als Cyberangriff über das Internet, sondern mit Boot-fähigen CD´s. Trotzdem sind Vorgehen und die technische Kompetenz der Täter bemerkenswert.

Auch die öffentliche Hand ist immer wieder betroffen: Im Januar 2014 wurde der Hamburger Senat spektakulär gehackt und sogar der Bundespolizei wurden im Jahr 2012 270.000 Fahndungsdatensätze gestohlen.

Eine Expertengruppe in Michigan konnte, allerdings mit Billigung der Behörden, 100 Ampelanlagen übernehmen. Sie beklagt vor allem mangelndes Sicherheitsbewusstsein, aber auch fehlenden aktiven Schutz der Systeme. Ähnliches gilt für Krankenhäuser, wo immer mehr kommunikationsfähige medizinische Geräte im gleichen LAN wie die Personalcomputer hängen. Jahrzehnte war der Datenschutz personenbezogener Patientendaten oberstes Schutzziel und muss jetzt dringend um Informationssicherheit und damit auch Cyberabwehr ergänzt werden.

Durch diese Beispiele wird deutlich: Ein Gesetz, das die Informationssicherheit besonders bei kritischen Infrastrukturbetreibern nachweislich d.h. extern auditierbar erhöhen soll, ist im Sinne der nationalen Sicherheit. Es steht auf einer Stufe mit weiteren Sicherheitsgesetzen, wie z.B. der seit langem beschlossenen strategischen Erdölreserve. Nach den Anschlägen vom 11. September 2001 wurden u.a. das Luftsicherheitsgesetz verabschiedet oder auch biometrische Reisepässe eingeführt. Alle diese durch nationale Sicherheitsbelange motivierten Maßnahmen können nur bedingt mit Kosten- und Finanzierungsaspekten hinterfragt werden.

Die „Mauer des Schweigens” durchbrechen

Bei der IT-Sicherheit besteht noch ein besonderes Problem: Das Gesetz soll vor allem zu mehr Transparenz und Informationsaustausch über die Gefahrenlage führen, denn es besteht immer noch eine “Mauer des Schweigens”, wenn es darum geht, aus Sicherheitsvorfällen organisationsübergreifend zu lernen. Die Gegner sind gut vernetzte staatliche Institutionen, wie Geheimdienste, international und arbeitsteilig agierende kriminelle Organisationen oder politisch motivierte Gruppierungen, die Publicity für ihre Ziele erreichen wollen. Bei diesen Gegenspielern sind auch anonyme Meldungen hilfreich und sie müssen auch nicht erst durch gesetzlichen Druck erfolgen.

Ein Beispiel ist die Allianz für Cybersicherheit des Bundesamtes für Sicherheit in der Informationstechnik (BSI) oder auch das vom Bundesverband IT-Sicherheit e.V. (TeleTrusT) betreute Qualitätssiegel “IT Security Made in Germany”. Ein konkretes Beispiel für den Umgang einer ganzen Branche (die zu den kritischen Infrastrukturen gehört) mit IT-Sicherheitsvorfällen ist das “Krisenreaktionszentrum für IT-Sicherheit der deutschen Versicherungswirtschaft” (LKRZV). Die im LKRZV beschäftigen Experten untersuchen die Kommunikationsnetze der Versicherer auf Cyberattacken. Bei Vorkommnissen werden die Mitglieder des Gesamtverbandes der Deutschen Versicherungswirtschaft (GDV) und das BSI informiert.

Ziel der Gesetze und weiterer Initiativen muss es sein, zu einem qualifizierten nationalen bzw. europäischen Lagebild für IT-Sicherheitsrisiken zu kommen. Dies sollte dreistufig sein:

- Konkrete Informationen für die technische Ebene,

- Hinweise für das Information Security Management und

- Fakten für das Risikomanagement der Geschäftsleitungen.

Dies wiederum setzt ein Meldewesen in den Unternehmen und Institutionen voraus, um bessere Informationen zu den Bedrohungen zu erhalten. Dafür ist eine Organisation Voraussetzung, die Sicherheitsvorfälle meldet, aber auch Informationen “von oben” auf Relevanz für das eigene Haus bewerten kann. Das Gesetz verlangt ein nachweisbares Sicherheitsniveau für die Betreiber kritischer Infrastrukturen im volkswirtschaftlichen Sinne, d.h. Sicherheitsorganisation und technische Sicherheitsvorkehrungen müssen durch einen externen Auditor zertifiziert werden.

In der Vergangenheit gab es immer wieder den Fall, dass Vorschriften für spezielle Branchen im Laufe der Zeit verallgemeinert wurden. Arbeitsschutz-Vorschriften, die zunächst den Bergbau, später Eisen- und Stahlindustrie oder in Preußen die Kinderarbeit reglementieren sollten, wurden im Prinzip auf alle Branchen und Arbeitnehmer übertragen. Sie sind heute gesetzlich verankert. Analog ist damit zu rechnen, dass auch IT-Sicherheit, über den Zwischenschritt der Betreiber Kritischer Infrastrukturen hinaus, in Zukunft für alle gesetzlich geregelt wird.

Sparen an der falschen Stelle gefährdet Geschäftspartner

Die Geschäftswelt wird immer mehr digital vernetzt; das Risiko, das ein Kommunikationspartner durch Einsparen von Schutzmaßnahmen eingeht, kann für den Partner schlimme Folgen haben. Wie “Safety” wird “Security” in Zukunft nicht mehr im alleinigen Ermessensspielraum des unternehmerischen Risikomanagements liegen. Der Bundesverband IT-Sicherheit e.V. (TeleTrusT) trägt in vielen Arbeitsgruppen dieser Entwicklung Rechnung. Z.B. hat die Arbeitsgruppe “Smart Grids/Industrial Security” sich diesen Fokus gewählt, weil auch Industrie 4.0 eine erhebliche volkswirtschaftliche Bedeutung zukommt, obwohl man im Gegensatz zur Energieversorgung noch nicht von Kritischen Infrastrukturen im Sinne des Gesetzes sprechen kann. Mit der wachsenden Bedeutung von kryptografischen Maßnahmen und organisationsübergreifenden Vertrauensinfrastrukturen beschäftigen sich Gremien im Rahmen der Initiative “TeleTrusT European Bridge CA” (EBCA).

Trotzdem ist die Informationssicherheit immer Mittel zum Zweck des Geschäftsauftrages, auch wenn bestimmte Branchen durch regulatorische Maßnahmen im volkswirtschaftlichen Interesse verstärkten Umsetzungsdruck erfahren. In der Gesetzesbegründung zum IT Sicherheitsgesetz heißt es, dass der Wirtschaft nur dann Kosten entstehen, wenn durch die gesetzlichen Forderungen Defizite aus der Vergangenheit ausgemerzt werden müssen.

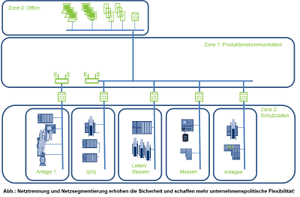

Es gibt jedoch auch durchaus unternehmenspolitische Aspekte, von deren Umsetzung die IT-Sicherheit indirekt profitiert. So versuchen Energieversorger ihr Prozessnetz (“Process IT, PIT”) von der kommerziellen IT, wie Bürokommunikation und Backoffice-Anwendungen zu trennen (“Commercial IT, CIT”). Das ist oft durch die Verflechtung der Netze schwierig. Häufig muss ein komplett neues Prozessnetz parallel aufgebaut werden. Wenn dann erfolgreich “der Schalter umgelegt” wird, kann das alte Netz um unnötige Komponenten bereinigt werden. Hier ist vordergründig der “Unbundling”-Druck seitens der Bundesnetzagentur entscheidend.

Die vier Ebenen von der Basistechnologie bis zur Organisation

Auf der anderen Seite sollte man Informationssicherheit nicht nur auf unmittelbar schützende technische Komponenten, wie Firewalls oder Virenscanner, reduzieren. Mindestens ebenso wichtig sind die organisatorischen Sicherheitsmaßnahmen, z.B. im Rahmen eines Information Security Management Systems (ISMS) und auch in nicht sofort einsichtige Maßnahmen wie die Netztopologie. Für alle Aspekte – von der Basistechnologie bis zur Organisation – sollte man in vier Ebenen denken:

- Produktsicherheit, d.h. möglichst Security by design im jeweiligen Herstellerprodukt.

- Sicherheit der Ablaufumgebung, z.B. Konfigurations- und Patchmanagement aller Komponenten, die die Sicherheit der Kernanwendung beeinflussen. Auch dazu sollten konkrete Hinweise eine “Bringpflicht” der Hersteller sein.

- Sicherheit der Systemumgebung, z.B. Firewall-Konzepte und Netzsegmentierung und ihre regelmäßige Überprüfung, z.B. durch Penetrations-Tests.

- Organisatorische Sicherheit, durch geregelte Prozesse, Strukturen und Richtlinien, z.B. beim Entitlement (Identity Management, Access Management sowie das technische Session-Management) und generell beim ISMS. Ebenso wie 3. ist dies Betreiberverantwortung.

Mit den nunmehr gesetzlich geforderten Maßnahmen wird eine neue Tür aufgestoßen. Erstmals liegt es nicht mehr in der unternehmerischen Verantwortung, inwieweit IT-Sicherheitsrisiken getragen werden. Diese Entwicklung wird sich angesichts der realen Bedrohungen in der Cyber-Welt fortsetzen. Gesetzliche Forderungen kann man nicht mehr als bürokratische Hemmnisse abtun. IT-Sicherheit, aber auch organisatorische Maßnahmen wie ein Information Security Management System (ISMS) sind oft ein unterschätzter Business Enabler, an deren Budgets immer noch allzu gerne gekürzt wird. Dies sollte sich in Zukunft ändern – mit oder ohne Druck des Gesetzgebers.

Dr. Willi Kafitz ist seit 30 Jahren bei Siemens oder mit Siemens verbundenen Unternehmen beschäftigt.

Seit gut 20 Jahren widmet er sich der Informationssicherheit. Seine Arbeitsschwerpunkte sind u.a. Public Key Infrastrukturen und Information Security Management.

Im Bereich PKI betreut er seitens Unify in Zusammenarbeit mit weiteren namhaften Mitgliedern wie E.ON, Siemens, der Deutschen Bank und dem Bundesamt für Sicherheit in der Informationstechnik (BSI) das PKI-Vertrauensnetzwerk “TeleTrusT European Bridge CA” (EBCA).

Der EVU-Branche ist er seit 14 Jahren über das VEDIS-Projekt beim Bundesverband der Energie- und Wasserwirtschaft (BDEW) verbunden. Dort wurde die Absicherung der Marktkommunikation im liberalisierten Energiemarkt im Auftrag großer Energieversorger von ihm mehrere Jahre koordiniert. Er ist Mitglied in der BDEW-Projektgruppe “IT-Sicherheit in der deutschen Energie- und Wasserwirtschaft”.

Dieser Hinweis könnte Sie ebenfalls interessieren:

Roadshow Security Eye 2015

Cybercrime-Risiken verstehen und minimieren

Wie laufen Cyber-Angriffe eigentlich ab? Wie lässt sich das Risiko für das eigene Unternehmen auf ein Minimum senken? Die Antworten erhalten Sie in Fallstudien, Live-Vorführungen und Best Practices auf der Roadshow Security Eye am 5. Mai 2015 in München, 7. Mai in Zürich und 19. Mai in Wien.

Agenda und Anmeldung: www.securityeye.de