Die Cybercrime-Gruppe TA547 macht sich bei der Kampagne den Großhändler Metro als vermeintlichen Absender zunutze und verwendete ein PowerShell-Skript, das wahrscheinlich von einem großen Sprachmodell (LLM) wie ChatGPT, Gemini oder CoPilot generiert wurde. Im Visier sind deutsche Unternehmen.

Die Security-Experten des Cybersicherheitsunternehmens Proofpoint haben eine neue Phishing-Kampagne entdeckt, die deutsche Unternehmen angreift. Die wichtigsten Erkenntnisse der Untersuchung im Überblick:

- Die Kampagne wird TA547 zugeschrieben, einer finanziell motivierten Gruppe Cyberkrimineller, die als Initial Access Broker (IAB) fungiert und auf verschiedene Regionen abzielt, darunter Deutschland, Spanien, die Schweiz, Österreich und die USA.

- Proofpoint-Experten haben Veränderungen in der Taktik von TA547 beobachtet: Die Gruppe hat deutsche Organisationen mit einer E-Mail-Kampagne ins Visier genommen, bei der die Rhadamanthys-Malware verbreitet wird, eine bisher unentdeckte Form eines Information Stealers.

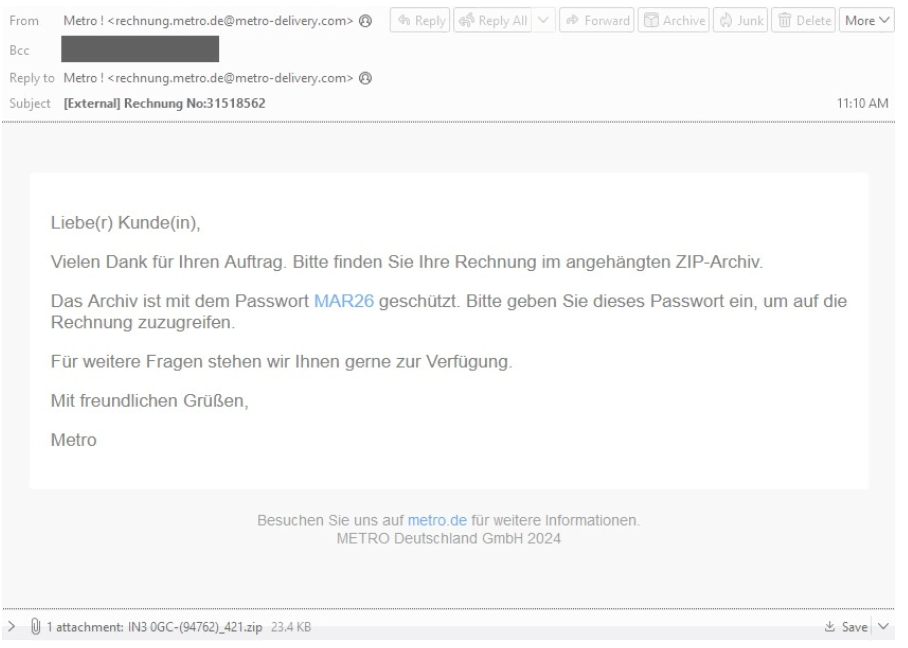

- Die von dem Angreifer versendeten Nachrichten tarnen sich als E-Mails des deutschen Großhandelsunternehmens Metro und behaupten, es handele sich um Rechnungen. Die E-Mails richten sich an Dutzende von Unternehmen verschiedener Branchen in Deutschland.

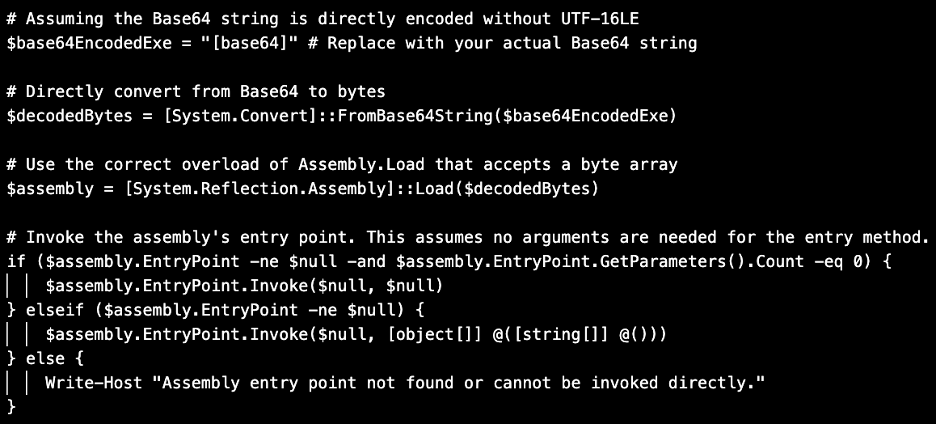

- Das zweite PowerShell-Skript, das zum Laden von Rhadamanthys verwendet wurde, enthielt interessante Merkmale, die normalerweise nicht im Code von Cybercrime-Gruppen oder legitimen Programmierern zu finden sind. Dies deutet darauf hin, dass TA547 eine Art LLM-fähiges Tool verwendet hat, um das PowerShell-Skript zu schreiben oder umzuschreiben, oder dass sie das Skript von einer anderen Quelle kopiert hat.

Sachverhalt

Proofpoint konnte feststellen, dass TA547 deutsche Organisationen mit einer E-Mail-Kampagne attackiert, bei der die Rhadamanthys-Malware verbreitet wird. Dies ist das erste Mal, dass die Experten den Einsatz von Rhadamanthys durch TA547 beobachten konnten. Bei der Malware handelt es sich um einen Information Stealer, der von vielen Cyberkriminellen genutzt wird. Darüber hinaus scheint der Angreifer ein PowerShell-Skript zu verwenden, das wahrscheinlich von einem großen Sprachmodell (LLM) wie ChatGPT, Gemini oder CoPilot generiert wurde.

Die von dem Angreifer versendeten E-Mails tarnen sich als E-Mails des deutschen Großhändlers Metro. Darin wird behauptetet, dass es um eine Rechnung geht.

Von: Metro !

Betreff: Rechnung No:31518562

Anlage: in3 0gc-(94762)_6563.zip

Die E-Mails richten sich an Dutzende von Unternehmen verschiedener Branchen in Deutschland. Sie enthalten eine passwortgeschützte ZIP-Datei (Passwort: MAR26), die wiederum eine LNK-Datei enthält. Bei Ausführung der LNK-Datei wird PowerShell gestartet, um ein Remote-PowerShell-Skript auszuführen. Dieses PowerShell-Skript decodiert die Base64-kodierte ausführbare Rhadamanthys-Datei, die in einer Variablen gespeichert ist, lädt sie als Assembly in den Speicher und führte dann den Entry Point der Assembly aus. Auf diese Weise wird der Schadcode im Speicher ausgeführt, ohne ihn auf die Festplatte zu kopieren.

Bemerkenswert ist, dass das zweite PowerShell-Skript, das zum Laden von Rhadamanthys verwendet wird, nach der Entschlüsselung interessante Merkmale aufwies, die bei Code nicht üblich sind, der von cyberkriminellen Akteuren (oder legitimen Programmierern) verwendet wird. Insbesondere enthielt das PowerShell-Skript ein Pfund-Zeichen, gefolgt von grammatikalisch korrekten und hyperspezifischen Kommentaren über jede Komponente des Skripts. Dies ist ein typisches Resultat von LLM-generiertem Codeinhalt und deutet darauf hin, dass TA547 ein LLM-fähiges Tool zum Schreiben (oder Umschreiben) des PowerShell-Skripts verwendet oder das Skript aus einer anderen Quelle kopiert hat.

Obwohl es schwierig zu belegen ist, ob bösartige Inhalte – von Malware-Skripten bis hin zu Social-Engineering-Ködern – von LLMs erstellt werden, gibt es Merkmale solcher Inhalte, die darauf hindeuten, dass sie eher von einer Maschine als von einem Menschen erstellt wurden. Unabhängig davon, ob es sich um menschlich oder maschinell erzeugte Inhalte handelt, bedarf es der gleichen Abwehrmaßnahmen gegen solche Bedrohungen.

Zuordnung

TA547 ist eine finanziell motivierte cyberkriminelle Gruppe, die als Initial Access Broker (IAB) eingestuft wird und es auf verschiedene Regionen abgesehen hat. Seit 2023 verbreitet TA547 in der Regel NetSupport RAT, hat aber gelegentlich auch andere Payloads wie StealC und Lumma Stealer (Information Stealer mit ähnlichen Funktionen wie Rhadamanthys) verbreitet. 2023 schienen sie gezippte JavaScript-Anhänge als initiale Payloads zu bevorzugen, aber Anfang März 2024 verlegte sich die Gruppe dann auf komprimierte LNKs. Zusätzlich zu den Kampagnen in Deutschland hat die Gruppe in letzter Zeit auch Organisationen in Spanien, der Schweiz, Österreich und den USA ins Visier genommen.

Warum ist das wichtig?

Diese Kampagne ist ein gutes Beispiel für einige der technischen Innovationen von TA547. Diese beinhalten die Verwendung von komprimierten LNKs und des Rhadamanthys-Stealers, die bisher nicht beobachtet wurden. Sie gibt auch Aufschluss darüber, wie Bedrohungsakteure wahrscheinlich LLM-generierte Inhalte in Malware-Kampagnen einsetzen werden.

LLM können Cyberkriminellen dabei helfen, ausgefeiltere Angriffsketten zu verstehen, die von anderen Gruppen verwendet werden, und sie in die Lage versetzen, diese Techniken selbst zu nutzen, sobald sie die Funktionalität verstanden haben. Wie bei LLM-generierten Social-Engineering-Ködern können Cyberkriminelle diese Ressourcen in eine Gesamtkampagne integrieren. Es ist jedoch wichtig anzumerken, dass TA547 zwar mutmaßlich LLM-generierte Inhalte in die Angriffskette einbezieht, aber weder die Funktionalität oder Wirksamkeit der Malware noch die Art und Weise veränderte, wie sich Sicherheitstools dagegen wehren. In diesem Fall handelt es sich bei dem potenziell LLM-generierten Code um ein Skript, das bei der Übertragung einer Malware-Payload half, aber wohl nicht genutzt wurde, um die Payload selbst zu verändern.

Da viele der Erkennungsmechanismen von Proofpoint verhaltensbasiert sind, hat der Ursprung einer bestimmten Malware keinen Einfluss auf die Fähigkeit, bösartige Aktionen auf einem Host zu erkennen. Genauso wie LLM-generierte Phishing-E-Mails, die darauf abzielen, Geschäfts-E-Mails zu kompromittieren (BEC), die gleichen Merkmale wie von Menschen generierte Inhalte aufweisen und von automatischen Erkennungsmechanismen ebtdeckt werden, werden Malware oder Skripte, die maschinengenerierten Code enthalten, in einer Sandbox (oder auf einem Host) auf die gleiche Weise ausgeführt und lösen die gleichen automatischen Abwehrmechanismen aus.

Weitere Informationen:

Die gesamten Untersuchungsergebnisse finden Sie im englischen Original im neuesten Security Brief des Threat Research Teams von Proofpoint.

www.proofpoint.com