Das Stargazers Ghost Network verbreitet Schadsoftware in verseuchten Minecraft-Mods über GitHub. Check Point Research (CPR) schätzt, dass bisher mehr als 1.500 Geräte kompromittiert worden sein könnten.

Check Point Research (CPR) hat eine mehrstufige Malware-Kampagne des Stargazers Ghost Network aufgedeckt, die Schadsoftware über GitHub in verseuchten Minecraft-Mods verbreitet. Die IT-Forensiker von Check Point® Software Technologies Ltd. beobachten die Kampagne bereits seit März 2025 und haben nun einen Forschungsbericht zur Methodik herausgegeben.

Mit mehr als 200 Millionen monatlich aktiven Spielern ist Minecraft eines der beliebtesten Videospiele aller Zeiten. Die Anziehungskraft von Minecraft beruht zu einem erheblichen Teil auf der Möglichkeit, das Spiel mit Mods (sprich Modifikationen) anzupassen und zu erweitern. Etwa eine Million Spieler modden Minecraft aktiv. Da zudem etwa 65 Prozent der Minecraft-Spieler unter 21 Jahre alt sind, stellt die Plattform ein attraktives Ziel für Cyberkriminelle dar, die ein großes Publikum ausnutzen wollen, das sich Sicherheitsrisiken weniger bewusst ist.

Eine versteckte Bedrohung, getarnt als Minecraft-Mods

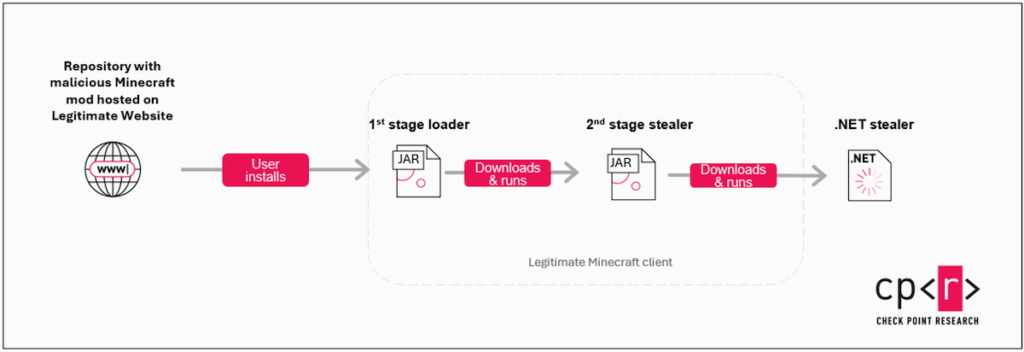

Der Angriff geschieht über eine dreistufige Infektionskette und umfasst einen Java-Downloader, einen Stealer der zweiten Stufe und einen fortgeschrittenen Stealer, der Passwörter, Krypto-Wallets und andere sensible Daten stiehlt. Russischsprachige Kommentare und ein auf die Zeitzone UTC+3 abgestimmtes Verhalten lassen darauf schließen, dass die Malware von einem russischsprachigen Angreifer entwickelt wurde.

Im März 2025 begann Check Point Research (CPR) mit der Verfolgung dieser bösartigen Kampagne, die Minecraft-Spieler über ein als Stargazers Ghost Network bekanntes Netzwerk ins Visier nahm. Das Netzwerk wurde von CPR erstmals im Juli 2024 identifiziert. Es arbeitet mit einem Distribution-as-a-Service (DaaS)-Modell und nutzt mehrere GitHub-Konten, um bösartige Links und Malware in großem Umfang zu verbreiten.

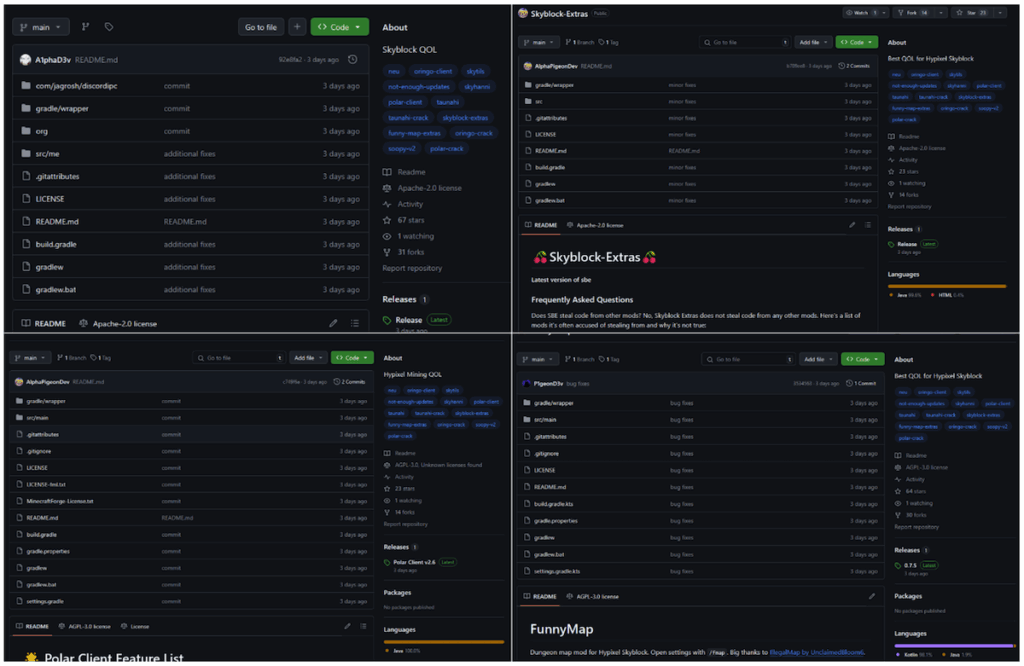

Das Netzwerk führte einen mehrstufigen Angriff durch, der darauf abzielte, die Rechner der Nutzer unbemerkt zu infizieren, und sich als beliebte Mods wie Oringo und Taunahi ausgab, die in der Community als Cheat-Tools bekannt sind.

Wie der Angriff technisch funktioniert

Die Malware wurde in mehreren Schritten entwickelt. Die ersten beiden Phasen waren in Java geschrieben und setzten voraus, dass Minecraft auf dem Gerät des Opfers vorinstalliert war, was es den Angreifern ermöglichte, eine bestimmte gefährdete Gruppe anzugreifen: aktive Minecraft-Spieler.

Oberflächlich betrachtet sehen die vermeintlichen Minecraft-Mods in den GitHub-Repositories legitim aus und zielen auf Spieler ab, die nach neuen Tools und Verbesserungen suchen. In Wirklichkeit enthalten sie einen Java-basierten Downloader, eine relativ „kleine“ Malware, die entwickelt wurde, um unbemerkt zusätzliche bösartige Software auf dem Gerät des Opfers zu installieren.

Um die Chancen zu erhöhen, dass die Opfer die Malware herunterladen und installieren, imitieren die Dateien beliebte Cheat- und Automatisierungstools, die in der Minecraft-Community beliebt sind. Auf diese Weise kann sich die Malware mit legitimen Mods vermischen, so dass sie für Benutzer und viele Sicherheitslösungen schwer zu erkennen ist.

Es liegen nur begrenzte Informationen über den Bedrohungsakteur hinter dieser Kampagne vor. Die Aktivitäten des Angreifers scheinen jedoch auf die Zeitzone UTC+3 ausgerichtet zu sein, und einige der Dateien enthalten Kommentare in russischer Sprache, was auf einen russischsprachigen Ursprung schließen lässt.

Anmeldedaten von Webbrowsern, Krypto-Wallets, Discord, Steam und Telegram in Gefahr

Die Infektion beginnt, wenn ein Spieler die scheinbar harmlose Minecraft-Mod von GitHub herunterlädt. Dies ist die erste Stufe einer mehrstufigen Malware-Kette. Sobald das Spiel gestartet wird, prüft die Mod, ob sie in einer virtuellen Umgebung arbeitet. Dies ist ein gängiger Ansatz, der von Sicherheitsforschern und Sandboxen verwendet wird, um Proben in einer isolierten Umgebung auszuführen. Wenn keine virtuelle Umgebung oder Analysetools gefunden werden, wird die nächste Phase eingeläutet.

Dann lädt die bösartige Modifikation eine Nutzlast der zweiten Stufe herunter, die sensible Informationen stehlen soll. Darauf folgt eine dritte und letzte Komponente: ein fortschrittlicheres Spyware-Tool, das in der Lage ist, Anmeldedaten von Webbrowsern, Kryptowährungs-Wallets und Anwendungen wie Discord, Steam und Telegram zu sammeln. Das Tool kann auch Screenshots erfassen und detaillierte Informationen über das infizierte System sammeln.

Die gestohlenen Daten werden diskret gebündelt und über Discord exfiltriert, eine Taktik, die es ermöglicht, die Aktivitäten mit legitimem Datenverkehr zu vermischen. Ausgehend von den Erkenntnissen über die Infrastruktur des Angreifers schätzt CPR, dass bisher mehr als 1.500 Geräte kompromittiert worden sein könnten.

Schlussfolgerung: Wenn Mods bösartig werden

Diese Kampagne zeigt, dass selbst die vertrautesten digitalen Räume für kriminelle Machenschaften instrumentalisiert werden können. Indem sie Malware als Minecraft-Mods tarnten, konnten die Angreifer unbemerkt eine große Zahl ahnungsloser Nutzer mit einer mehrstufigen, Java-basierten Infektionskette angreifen. Da diese Dateien oft harmlos erscheinen und herkömmliche Abwehrmechanismen umgehen können, ist jeder Minecraft-Spieler gefährdet.

Mit dem Wachstum von Spiele-Communities ziehen diese auch zunehmend böswillige Akteure an, die nach neuen Profitmöglichkeiten suchen. Die Untersuchung von CPR unterstreicht, wie wichtig es ist, zweimal nachzudenken, bevor man Inhalte Dritter herunterlädt – selbst von vertrauenswürdigen Plattformen.

| Tipps für Benutzer und Spieler: – Mods sollten nur aus vertrauenswürdigen, verifizierten Quellen heruntergeladen werden. – Nutzer sollten skeptisch gegenüber Tools sein, die Cheats, Hacks oder Automatisierungsfunktionen versprechen. – Antiviren- und Systemsoftware sollten stets auf dem neuesten Stand sein. – Wenn etwas zu schön erscheint, um wahr zu sein, ist es das wahrscheinlich auch. |

Mehr technische Details zu dieser Kampagne finden Sie im vollständigen Forschungsbericht.

(ds/Check Point Software Technologies Ltd.)