Eine ausgeklügelte Malware-Kampagne namens JSCEAL nimmt derzeit Nutzer von Kryptowährungen ins Visier. Über gefälschte Werbeanzeigen gelingt es den Angreifern, raffiniert entwickelten Schadcode auf die Geräte ihrer Opfer zu bringen, ohne dass viele herkömmliche Virenschutzsysteme ihn erkennen.

Täuschung auf Social Media

Cyberkriminelle haben es erneut auf den boomenden Kryptomarkt abgesehen. Forscher von Check Point Research haben eine großangelegte Kampagne aufgedeckt, die vor allem über soziale Netzwerke läuft. Die Angreifer verbreiten dabei täuschend echte Werbeanzeigen für angebliche Krypto-Dienste, mit denen sie ahnungslose Nutzer auf gefälschte Webseiten lenken.

Dort wartet bereits der nächste Trick: Nutzer werden dazu gebracht, ein vermeintliches Installationsprogramm herunterzuladen, das in Wahrheit eine gefährliche Malware enthält. Besonders perfide daran ist, wie gut sich der Schadcode vor klassischen Sicherheitssystemen verbirgt.

Schadsoftware tarnt sich mit cleverem Code

Die Kampagne, die den Namen JSCEAL trägt, läuft bereits seit März 2024 und hat in kurzer Zeit über 35000 betrügerische Anzeigen geschaltet – vor allem in Ländern der Europäischen Union. Die Schadsoftware nutzt ein kaum bekanntes technisches Feature: kompilierte JavaScript-Dateien auf Basis der Google V8 Engine.

Diese sogenannten JSC-Dateien machen es extrem schwierig, den Code zu analysieren, da sie herkömmliche statische Prüfmechanismen umgehen. Die Angriffe werden dadurch nicht nur besonders effektiv, sondern auch ausgesprochen schwer zu entdecken.

Dreistufiger Angriff mit großer Wirkung

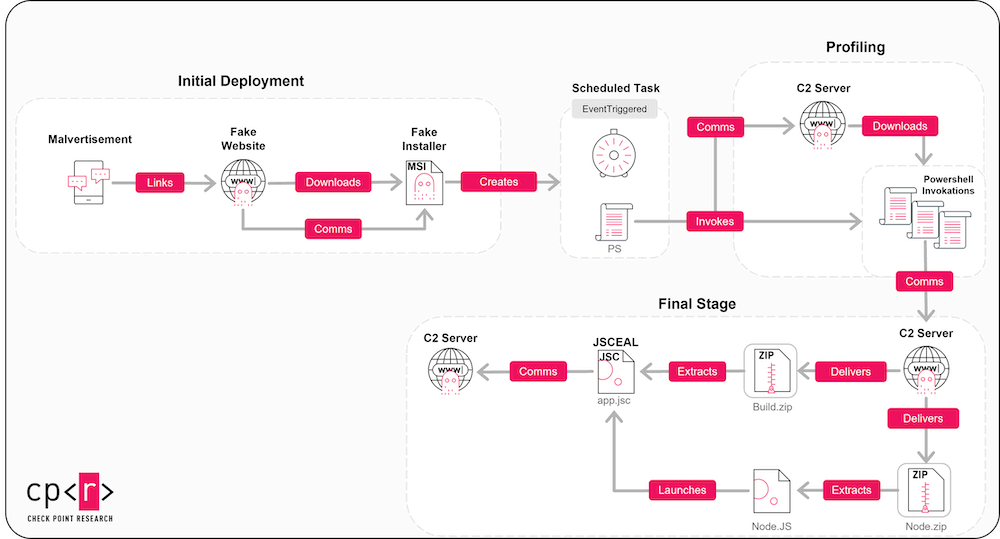

Der Angriff verläuft in drei Schritten. Zunächst erfolgt die Verbreitung über die täuschenden Anzeigen und weiterführende Webseiten. Danach folgt ein Profiling-Modul, das gezielt Informationen über das betroffene System sammelt, wie etwa installierte Software, Geräteeinstellungen und Nutzerverhalten.

Abschließend wird die eigentliche Schadsoftware ausgeführt, die gezielt auf Daten im Zusammenhang mit Krypto-Transaktionen zugreift. Dabei werden Wallet-Zugänge und Passwörter gestohlen, ohne dass Nutzer etwas davon bemerken. Die Angriffe basieren auf Node.js, wodurch sie auch dynamischer Abwehr schwer entgehen.

Millionen Nutzer im Visier

Laut den Forschern ist der Angriff besonders in Europa aktiv. Schätzungen zufolge könnten bis zu 3,5 Millionen Menschen in der EU betroffen sein – weltweit liegt die Zahl möglicher Opfer bei rund 10 Millionen. Ermöglicht wird die massive Verbreitung unter anderem durch die Nutzung der Facebook-Werbebibliothek, die offenbar nicht ausreichend geschützt ist.

Die Kampagne zeigt, wie professionell und technisch fortgeschritten moderne Cyberangriffe inzwischen sind. Besonders beunruhigend: Die Angreifer setzen nicht auf neue Schwachstellen, sondern missbrauchen existierende Plattformen, um ihr Ziel zu erreichen.

Was jetzt getan werden muss

Experten fordern, den Schutz im Bereich Kryptowährungen deutlich zu verstärken. Herkömmliche Sicherheitslösungen reichen bei Angriffen wie JSCEAL nicht mehr aus. Stattdessen braucht es vernetzte, mehrstufige Abwehrsysteme, die in Echtzeit auf Bedrohungen reagieren können.

Nur wer moderne Sicherheitsarchitekturen einsetzt, kann Angriffe dieser Art frühzeitig erkennen und Schaden verhindern. Die Bedrohung durch JSCEAL zeigt eindrucksvoll, wie weit Cyberkriminelle bereits sind und wie dringend Handlungsbedarf besteht.

Weitere Informationen finden Sie hier.

(vp/Check Point Software Technologies Ltd.)