Eine aktuelle Analyse der Bitdefender Labs legt den Schluss nahe, dass private Nutzer von Virtual Private Networks (VPN) im Iran gezielt attackiert werden. Die Bitdefender Labs haben mit EyeSpy eine Spyware-Kampagne gegen Nutzer des in Iran sitzenden VPN-Dienstes „20 Speed VPN“ entdeckt und analysiert.

Die Attacken richteten und richten sich vor allem gegen Nutzer im Iran. Mutmaßliches Ziel sind iranische Bürger, die mit dem Download von Virtual-Private-Network-Lösungen den digitalen De-Facto-Lockdown und die Beschränkungen des Internetzugangs in der Islamischen Republik umgehen wollen. Komponenten von EyeSpy sind Skripte, die sensible Informationen von Systemen stehlen und sie auf einen FTP-Server hochladen, der zu Second Eye gehört. SecondEye ist eine legale im Iran entwickelte Monitoring-Software, welche die Entwickler über ihre Webseite verteilen.

Nach Installation der EyeSpy-Komponenten können die Angreifer Tastatureingaben loggen oder sensible Informationen wie Passwörter, Bilder, Dokumente sowie die Zugangsdaten für Krypto-Wallets entwenden. Hacker können dann Anwender erpressen, Identitäten stehlen und finanziellen Schaden verursachen.

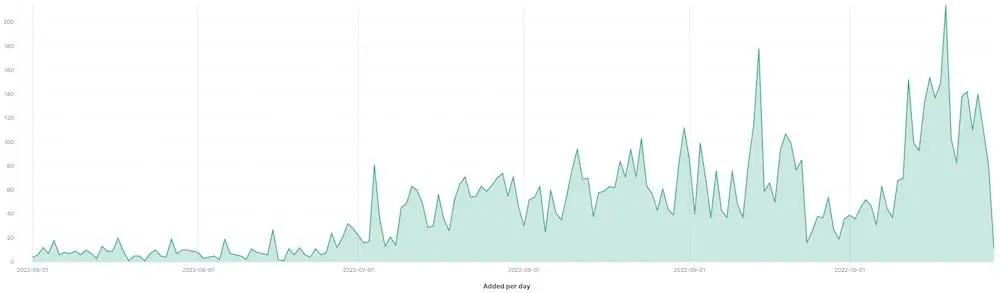

Die Experten entdeckten die Attacke im September 2022. Sie war zu dem Zeitpunkt bereits mindestens ein halbes Jahr aktiv und ist es weiterhin. In den letzten sechs Monaten nehmen die Angriffe zu. Der Zusammenhang mit den zunehmenden Versuchen iranischer Bürger, über ein VPN anonym ins Internet zu kommen, liegt nahe. Zugleich installieren sie unwissentlich die EyeSpy-Malwarekomponenten mit dem Risiko, ihre persönlichen Daten offenzulegen.

Die Analyse von Bitdefender belegt, dass die meisten Malware-Erkennungen aus dem Iran stammen. Nur wenige Opfer finden sich in Deutschland und den USA. Dies legt nahe, dass die Urheber der Kampagne iranische Bürger gezielt angreifen. Nicht völlig auszuschließen, aber weniger wahrscheinlich ist die Möglichkeit, dass ein herkömmlicher Cyberkrimineller 20Speed VPN und SecondEye für die Installation von Spyware gekapert hat.

Im Rahmen einer Routine-Analyse der Entdeckungsraten bemerkten die Bitdefender-Experten eine Reihe von Prozessen, die sich durch ein einheitliches Namensmuster auszeichneten. Die Namen begannen mit sys, win oder lib, worauf eine Funktionsbezeichnung wie etwa bus, crt, temp, cache sowie init und end in 32.exe folgte. Die .bat-Dateien und der heruntergeladene Payload folgten derselben Nomenklatur. Zudem haben sie Komponenten und Infrastruktur von SecondEye entdeckt, welche die Hacker mitnutzen. Mit Trojanern gekaperte Installer spielen die Malware zusammen mit 20Speed VPN aus.

Weitere Informationen:

Einige Komponenten der Spyware haben auch die Experten von Blackpoint beschrieben. Die vollständige Bitdefender-Studie mitsamt der Analyse der Installation und der Command-and-Control-Kommunikation ist hier verfügbar.

www.bitdefender.com