Group-IB hat einen neuen iOS-Trojaner entdeckt. GoldPickaxe.iOS ein beispielloser iOS-Trojaner des Bedrohungsakteurs GoldFactory ist darauf ausgelegt, Gesichtserkennungsdaten und Identitätsdokumente von Benutzern zu stehlen und SMS abzufangen.

Anstieg mobiler Trojaner von GoldFactory

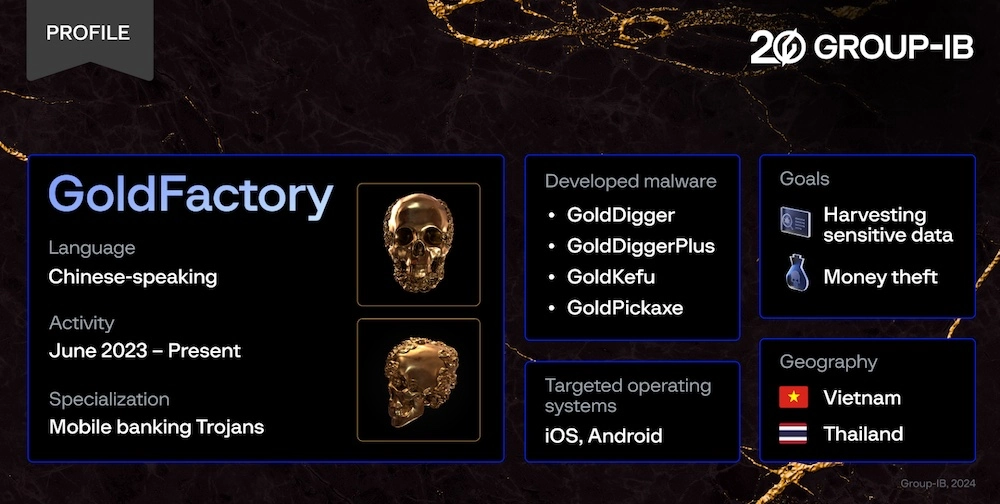

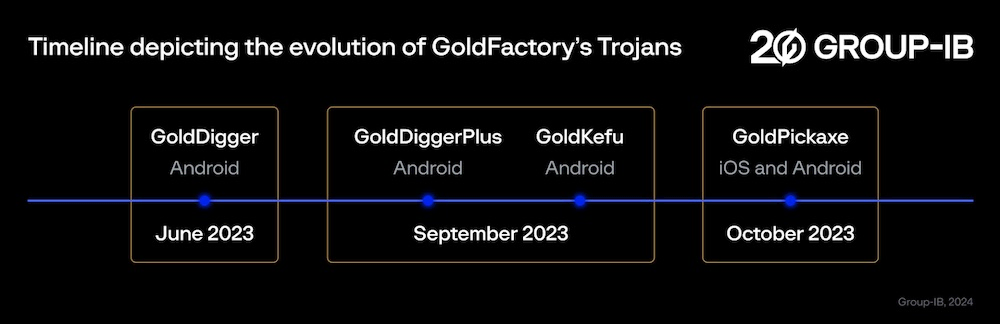

Der Trojaner, der von der Threat-Intelligence-Einheit von Group-IB als GoldPickaxe.iOS bezeichnet wird, wird einem chinesischsprachigen Bedrohungsakteur mit dem Codenamen GoldFactory zugeschrieben. Dieser ist für die Entwicklung einer Reihe besonders ausgeklügelter Banking-Trojaner verantwortlich, zu denen auch der früher entdeckte GoldDigger sowie die neu identifizierten GoldDiggerPlus, GoldKefu und GoldPickaxe für Android gehören.

Der Bedrohungsakteur nutzt KI-Gesichtstauschdienste, um realitätsnahe Fälschungen (sogenannte Deep Fakes) aus den gestohlenen biometrischen Daten zu erstellen, ergo Gesichter durch die der Opfer zu ersetzen. Dadurch könnten sich Cyberkriminelle unbefugten Zugang zum Bankkonto des Opfers verschaffen – eine neue Betrugstechnik, die zuvor von den Group-IB-Forschern nicht beobachtet wurde. Die GoldFactory-Trojaner zielen hauptsächlich auf den asiatisch-pazifischen Raum ab, insbesondere auf Thailand und Vietnam, wo sie sich als lokale Banken und Regierungsorganisationen ausgeben.

Zur Entdeckung von Group-IB gehört auch ein seltener Fall von Malware, die auf das mobile Betriebssystem von Apple abzielt. Eine detaillierte technische Beschreibung der Trojaner samt Analyse von deren technischen Fähigkeiten und eine Liste relevanter Indikatoren für eine Kompromittierung stellt Group-IB in seinem jüngsten Blog-Beitrag zur Verfügung.

Das neue Zeitalter des „Goldrausches“

Der im Oktober 2023 veröffentlichte Bericht von Group-IB über GoldDigger deutete darauf hin, dass die Ausbreitung von GoldDigger über Vietnam hinausgehen würde. Innerhalb von weniger als einem Monat identifizierte die Threat-Intelligence-Abteilung von Group-IB eine neue iOS-Malware-Variante von GoldPickaxe (GoldPickaxe.iOS) und eine Android-Version (GoldPickaxe.Android), die auch Opfer aus Thailand im Visier hatte. Im Februar 2024 wurde aber bekannt, dass ein vietnamesischer Bürger einer Schadsoftware zum Opfer fiel. Nach der Durchführung verschiedener Vorgänge inklusive eines Gesichtserkennungsscans zogen die Cyberkriminellen Geld im Gegenwert von über 40.000 US-Dollar von seinem Konto ab. Die in den Nachrichten erwähnten Besonderheiten deuten auf GoldPickaxe hin.

Insgesamt identifizierte die Group-IB vier Trojanerfamilien und behielt die Namenskonvention bei: Das Präfix Gold wurde für die neu entdeckte Malware als symbolische Darstellung dafür verwendet, dass sie von GoldFactory entwickelt wurde.

Der Pickaxe-Effekt

GoldPickaxe.iOS ist als App der thailändischen Regierung getarnt (einschließlich der App „Digital Pension”, wie vom CERT des thailändischen Bankensektors berichtet) und fordert den Benutzer auf, ein umfassendes biometrisches Gesichtsprofil zu erstellen und ein Foto seines Personalausweises zu machen. Darüber hinaus fragt der Bedrohungsakteur die Telefonnummer ab, um weitere Details über das Opfer zu erfahren, insbesondere Informationen über die vom Anwender unterhaltenen Bankkonten.

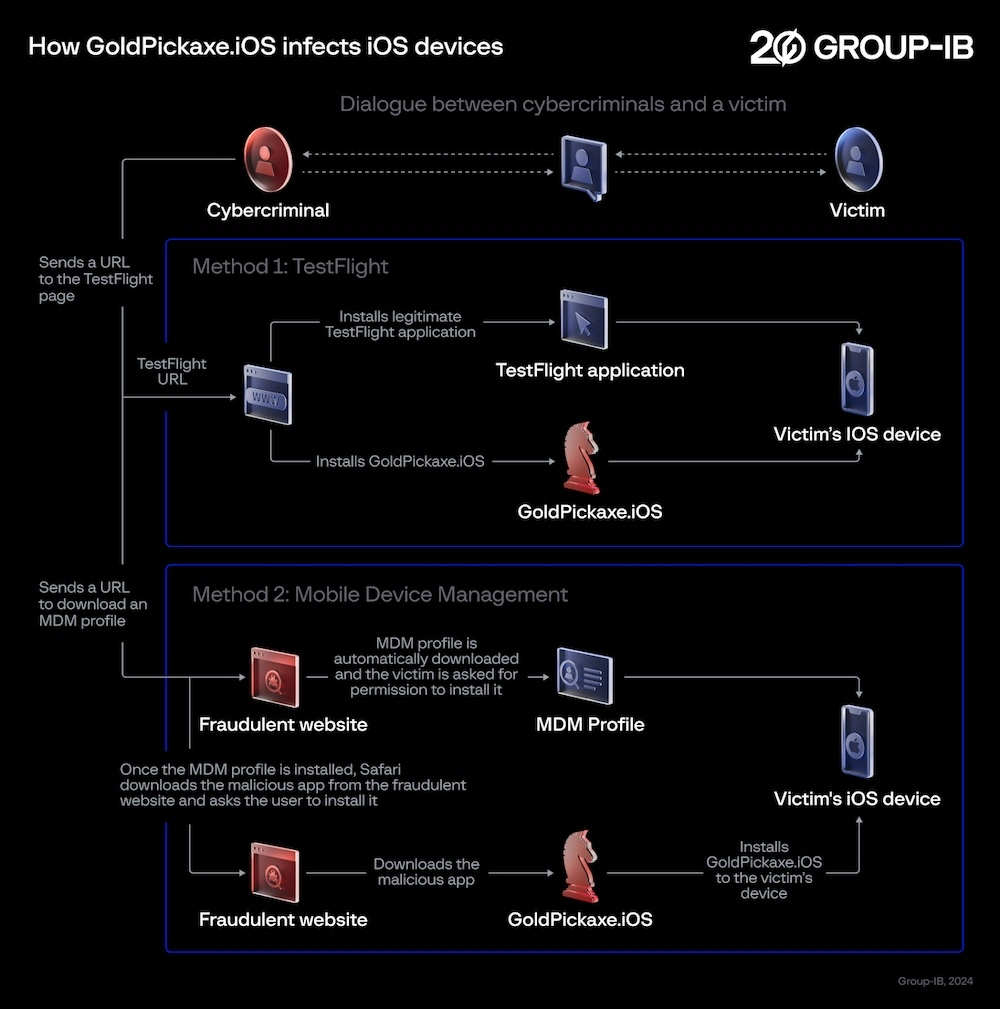

Die von GoldPickaxe.iOS angewandte Verbreitungsstrategie sticht hervor. Zunächst bediente sich der Schädling der Testplattform für mobile Anwendungen von Apple – TestFlight – und wechselte dann, nach Entfernung der Schad-App von der Plattform, zu einem fortschrittlicheren Ansatz: Anstatt Sicherheitslücken auszunutzen, setzt GoldFactory laut den Group-IB-Forschern ein mehrstufiges Social-Engineering-Verfahren ein, um die Opfer dazu zu bringen, alle erforderlichen Berechtigungen zu erteilen und so die Installation der Malware zu ermöglichen. So wurden die Betroffenen dazu verleitet, ein Mobile-Device-Management-Profil (MDM) zu installieren, das dem Bedrohungsakteur die vollständige Kontrolle über ihre Geräte ermöglicht. MDM bietet eine Vielzahl von Funktionen wie Fernlöschung, Geräteverfolgung und Anwendungsverwaltung, die die Cyberkriminellen ausnutzen, um bösartige Anwendungen zu installieren und die benötigten Informationen zu erhalten.