Seit Microsoft im Jahr 2022 damit begonnen hat, Makros standardmäßig zu blockieren, haben Cyberkriminelle mit vielen neuen Taktiken, Techniken und Verfahren (TTPs) experimentiert.

Zum Zeitpunkt der Analyse wurden mehrere von Proofpoint beobachtete OneNote-Malware-Samples von zahlreichen Antiviren-Anbietern auf VirusTotal nicht erkannt.

Wichtigste Erkenntnisse

- Die Verwendung von Microsoft-OneNote-Dokumenten zur Verbreitung von Malware per E-Mail nimmt zu.

- Mehrere Gruppen Cyberkrimineller nutzen OneNote-Dokumente, um Malware zu verbreiten.

- Während einige Kampagnen auf bestimmte Branchen abzielen, sind die meisten breit gefächert und umfassen Tausende von Nachrichten.

- Um die Malware zu aktivieren, muss ein Endbenutzer mit dem OneNote-Dokument interagieren.

- Die Kampagnen zielt auf Unternehmen in der ganzen Welt, auch in Europa.

- Auch TA577 ist nach einmonatiger Pause wieder aktiv und beteiligt sich an dem neuen Trend. Die Gruppe begann Ende Januar 2023, OneNote zur Verbreitung von Qbot zu nutzen.

Details

Während die Themen und Absender der E-Mails variieren, verwenden fast alle Kampagnen eindeutige Nachrichten, um Malware zu verbreiten, und nutzen in der Regel kein Thread-Hijacking. Die E-Mails enthalten für gewöhnlich OneNote-Dateianhänge mit Themen wie „Rechnung“, „Überweisung“, „Versand“ oder saisonalen Themen wie „Weihnachtsgeld“. Mitte Januar 2023 beobachteten die Forscher, dass Cyberkriminelle URLs zur Übermittlung von OneNote-Anhängen verwenden, die dieselben TTPs zur Ausführung von Malware nutzen. Dazu gehört eine TA577-Kampagne am 31. Januar 2023.

Die OneNote-Dokumente enthalten eingebettete Dateien, die oft hinter einer Grafik versteckt sind, die wie eine Schaltfläche aussieht. Wenn der Benutzer auf die eingebettete Datei doppelklickt, wird er mit einer Warnung konfrontiert. Wenn der Benutzer auf „Weiter“ klickt, wird die Datei ausgeführt. Bei der Datei kann es sich um verschiedene Arten von ausführbaren Dateien handeln, Verknüpfungsdateien (LNK) oder Skriptdateien wie HTML-Anwendungen (HTA) oder Windows-Skriptdateien (WSF).

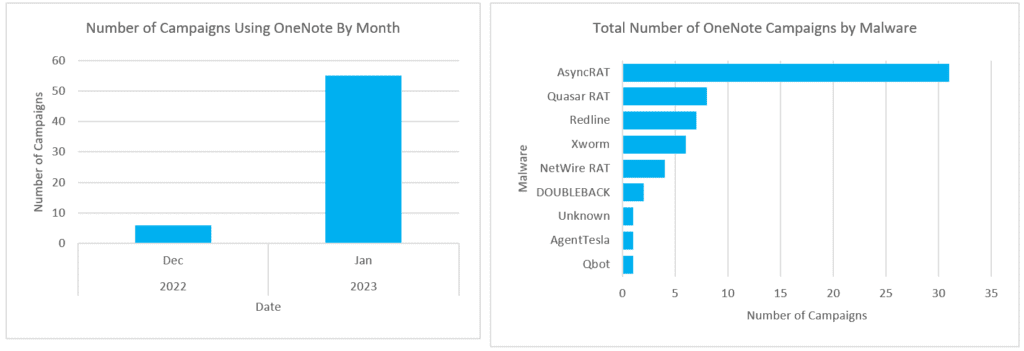

Die Zahl der Kampagnen, die OneNote-Anhänge verwenden, stieg zwischen Dezember 2022 und dem 31. Januar 2023 deutlich an. Während die Proofpoint-Experten im Dezember nur OneNote-Kampagnen mit AsyncRAT-Malware beobachteten, fanden die Forscher im Januar 2023 sieben weitere Malware-Typen, die über OneNote-Anhänge verbreitet wurden: Redline, AgentTesla, Quasar RAT, XWorm, Netwire, DOUBLEBACK und Qbot. Die Kampagnen richteten sich an Organisationen auf der ganzen Welt, u.a. Europa.

Die steigende Anzahl der Kampagnen und die Vielfalt der eingesetzten Malware lassen darauf schließen, dass OneNote inzwischen von mehreren Akteuren mit unterschiedlichen Fähigkeiten genutzt wird. Während einige Kampagnen ähnliche Köder und Zielgruppen nutzen, verwenden die meisten Kampagnen unterschiedliche Infrastrukturen, Themen und Zielgruppen. Nur eine Kampagne konnte einer bestimmten Cyberkriminellen-Gruppe zugeordnet werden: TA577.

Grund zu Sorge und Hoffnung

Man geht davon aus, dass mehrere Gruppen Cyberkrimineller OneNote-Anhänge verwenden, um Abwehrmechanismen auszutricksen. Die Verwendung von OneNote durch TA577 deutet darauf hin, dass auch andere, fähigere Akteure diese Technik bald einsetzen werden. Dies ist besorgniserregend: Als sogenannter „Initial Access Broker“ bereitet TA577 den Weg für Folgeinfektionen mit weiterer Malware, einschließlich Ransomware. Basierend auf Daten in Open-Source-Malware-Repositories hat Proofpoint festgestellt, dass die ursprünglich verwendeten Anhänge von mehreren Antiviren-Engines nicht als bösartig erkannt wurden. Daher ist es wahrscheinlich, dass die anfänglichen Kampagnen eine hohe Wirksamkeitsrate hatten.

Ein Grund zur Hoffnung besteht in der Tatsache, dass ein Angriff nur dann erfolgreich ist, wenn der Empfänger nach Öffnen des Anhangs selbst aktiv wird, insbesondere indem er auf die eingebettete Datei klickt und die von OneNote angezeigte Warnmeldung ignoriert. Unternehmen sollten ihre Endbenutzer über diese Technik aufklären und sie dazu ermutigen, verdächtige E-Mails und Anhänge zu melden.

www.proofpoint.com