Das JFrog Security Forschungsteam überwacht kontinuierlich populäre Open-Source Software (OSS) Repositories mit automatisierten Werkzeugen und meldet alle entdeckten Schwachstellen oder bösartigen Pakete an die Repository-Betreiber und die breite Community.

Kürzlich wurden 11 bösartige Pakete im PyPI-Repository aufgedeckt, die zeigen, dass die Angriffe immer raffinierter werden. Die fortschrittlichen Umgehungstechniken, die in den PyPI-Schadstoffpaketen verwendet werden, deuten auf den beunruhigenden Trend hin, dass Angreifer ihre Angriffe auf Open-Source-Software immer besser tarnen.

Die 17 bösartigen Pakete im npm-Repository (Node.js-Paketmanager), die von den automatischen Scan-Tools entdeckt wurden, zielen absichtlich darauf ab, das Discord-Token eines Benutzers anzugreifen. Dabei handelt es sich um eine Reihe von Buchstaben und Zahlen, die als Autorisierungscode für den Zugriff auf die Discord-Server dienen. Also hat der Bedrohungsakteur vollen Zugriff auf das Discord-Konto des Opfers, wenn er das Discord-Token eines Opfers erlangt. Glücklicherweise wurden diese Pakete entfernt, bevor sie eine große Anzahl von Downloads verzeichnen konnten (basierend auf den npm-Aufzeichnungen), so dass ein ähnliches Szenario wie bei der letzten PyPI-Enthüllung vermieden werden konnte. Damals wurden bösartige Pakete zehntausende Male heruntergeladen, bevor sie entdeckt und entfernt werden konnten.

Die Payload der Pakete ist vielfältig und reicht von Infostealern bis hin zu vollständigen Backdoors für den Fernzugriff. Darüber hinaus weisen die Pakete unterschiedliche Infektionstaktiken auf, darunter Typosquatting, Verwirrung von Abhängigkeiten und Trojaner-Funktionalitäten.

Discord-Token beliebt bei Kriminellen

In letzter Zeit gab es eine Welle von Malware, die sich Discord-Token aneignet, worüber zuvor in PyPI-Publikationen (z. B. noblesse, DiscordSafety) und jetzt auch im npm-Repository berichtet wurde. Discord ist eine allgegenwärtige digitale Kommunikationsplattform mit über 350 Millionen registrierten Nutzern, die Kommunikation über Sprachanrufe, Videoanrufe, Textnachrichten und Mediendateien (oder andere beliebige Dateien) ermöglicht. Dies geschieht entweder privat (von Benutzer zu Benutzer) oder in dauerhaften virtuellen Räumen, die “Server” genannt werden. Vor diesem Hintergrund stellt sich die Frage: Warum stehlen Angreifer Discord-Token?

Bei den Nachforschungen haben die Sicherheitsforscher von JFrog vier „verlockende“ Gründe herausgefunden:

1. Nutzung der Plattform als Teil eines Angriffs

Discord-Server werden häufig als anonyme Command & Control (C2)-Server verwendet, die einen Remote Access Trojaner (RAT) oder sogar ein ganzes Botnet steuern. Alternativ können die Discord-Server auch als anonymer Exfiltrationskanal genutzt werden. In früheren Untersuchungen zeigen, dass die Malware-Familie „Noblesse” Discord-Webhooks verwendet, um gestohlene Daten zu exfiltrieren. Wenn ein Angreifer sich beliebige Discord-Benutzer/Server verschafft, ermöglicht dies eine bessere Anonymisierung des Angriffs, da jeder Angriff mit diesen Anmeldeinformationen zum legitimen Benutzer und nicht zum Angreifer zurückverfolgt werden kann.

2. Verbreitung von Malware an Discord-Benutzer

Gehackte Discord-Konten können für Social-Engineering-Zwecke verwendet werden, um Malware weiter zu verbreiten – entweder manuell oder automatisch über einen Wurm. Die Wahrscheinlichkeit, dass ein Opfer eine beliebige Datei von einem Discord-Konto eines Freundes akzeptiert (und ausführt), ist viel größer als bei einer Datei, die von einem völlig Fremden gesendet wurde.

3. Verkauf von gestohlenen Premium-Konten

Discord bietet einen Premium-Dienst namens „Discord Nitro” an. Dieser Dienst schaltet verschiedene kosmetische Optionen für den Benutzer frei (Emojis, Abzeichen usw.) sowie die Möglichkeit, ausgewählte Server zu „boosten”, wodurch die Anruf- und Videoqualität der Streams auf diesem Server verbessert wird. Angreifer könnten es auf Discord-Konten abgesehen haben, die Nitro gekauft haben, um sie auf einem Online-Marktplatz billig weiterzuverkaufen. Diese Strategie ist zum Beispiel auf dem Marktplatz „playerup.com” zu beobachten.

4. Leichte Verfügbarkeit von Discord-Token-Grabbern

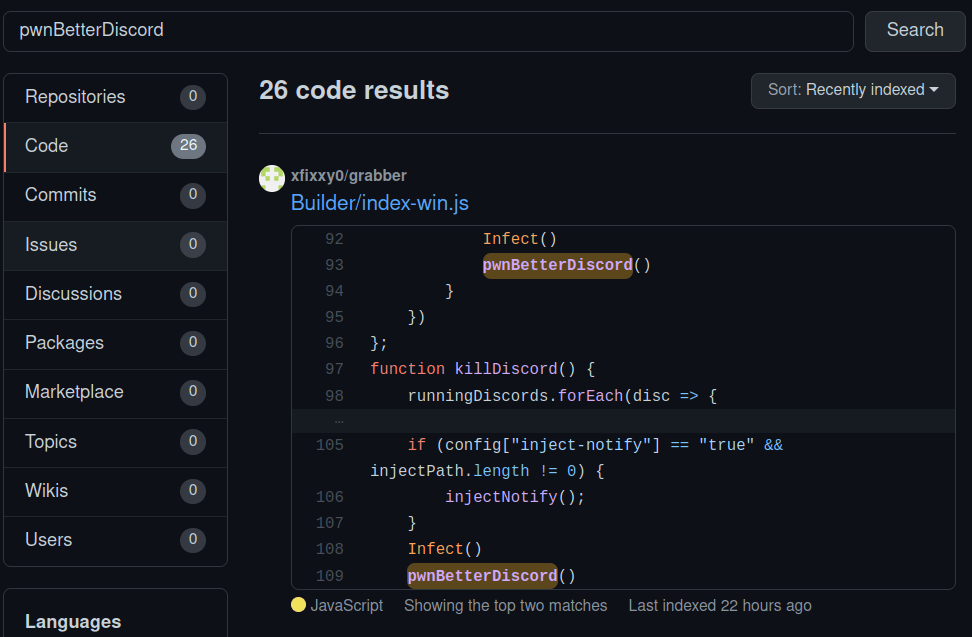

Aufgrund der Beliebtheit dieser Angriffsmethode gibt es eine ganze Reihe von Discord-Token-Grabbern, die mit Bauanleitungen auf Github veröffentlicht wurden:

Ein Angreifer kann eine dieser Vorlagen nehmen und dann eine benutzerdefinierte Malware entwickeln, ohne über umfangreiche Programmierkenntnisse zu verfügen.

Hierbei ist es wichtig anzumerken, dass diese Nutzlasten im Vergleich zu einer vollwertigen RAT-Backdoor weniger wahrscheinlich von Antivirenlösungen abgefangen werden, da ein Discord-Stealer keine Dateien verändert, sich nirgendwo registriert (um z. B. beim nächsten Start ausgeführt zu werden) und keine verdächtigen Operationen durchführt, wie das Erzeugen untergeordneter Prozesse (Child Processes).

Fazit

Die im npm-Repository gefundene Malware ähnelt sehr stark den bösartigen Paketen, die von bereits bei der von JFrog durchgeführten PyPI-Malware-Überwachung entdeckt wurden. Angreifer verwenden in der Regel öffentliche Hack-Tools mit leichten Modifikationen (oder sogar unveränderte Tools), die mit öffentlichen Obfuskatoren verschleiert werden.

Momentan gibt es eine Flut von Schadsoftware, die über Open-Source-Software-Repositories gehostet und verbreitet wird. Öffentliche Repositories sind zu einem praktischen Instrument für die Verbreitung von Malware geworden: Der Server des Repositories stellt eine vertrauenswürdige Ressource dar und die Kommunikation mit ihm erregt nicht das Misstrauen von Antivirenprogrammen oder Firewalls. Darüber hinaus bietet die einfache Installation über Automatisierungstools wie den npm-Client einen idealen Angriffsvektor.

Das Aufdecken neuer bösartiger Pakete und der von Malware-Autoren verwendeten Techniken erhöht die Sicherheit beliebter Repositorien. Außerdem ist es empfehlenswert proaktiv Vorsichtsmaßnahmen zu ergreifen und die Nutzung von npm für die Software-Kuration dementsprechend zu verwalten, dass das Risiko der Einschleusung von bösartigem Code in die Unternehmen signifikant reduziert wird. Neben der Aufdeckung neuer Sicherheitslücken und Bedrohungen ermöglicht das automatische Sicherheits-Scanning von JFrog Xray den Entwicklern und Sicherheitsteams einen einfachen Zugang zu den neuesten relevanten Informationen über die in diesen Szenarien verwendete Software.

https://jfrog.com/de/