Die mobilen Apps verarbeiten täglich Millionen von Nutzerdaten auf der ganzen Welt, wodurch sie an der obersten Stelle in der heutigen digitalen Nutzung stehen. Das wachsende Bedürfnis nach Erneuerung und Unmittelbarkeit zwingt Unternehmen die Anwendungen in einem raschen Tempo zu entwickeln, wobei die Sicherheitstests außer Acht gelassen werden.

Eine mobile Anwendung kann zwei Arten von Sicherheitslücken enthalten:

- Unerwünschtes Verhalten: Unerwartete Aktionen werden ausgeführt, indem nicht notwendige Hintergrundaktivitäten ausgeführt werden.

- Sicherheitslücken: Apps könne Sicherheitslücken enthalten, die die Anwendungen den mobilen Angriffen aussetzen.

Um den Entwicklern bei der Entwicklung und Erhaltung sicherer mobiler Apps zu helfen, hat die OWASP(Open Web Application Security Project)-Organisation in ihrem „OWASP Mobile Security Project“ eine große Anzahl von Sicherheitslücken in Bezug auf mobile Anwendungen klassifiziert.

Die Mobile App Testing-Engine von Pradeo berücksichtigt OWASP-Schwachstellen und erkennt deren Vorhandensein in jeder analysierten App. Bei einer repräsentativen Stichprobe von 2 Millionen Anwendungen, die auf unserer Plattform getestet wurden, stellte das Forschungsteam von Pradeo fest, dass fast ein Drittel von ihnen eine OWASP-Schwachstelle enthalten.

Diese Sicherheitslücken sind in vier Kategorien unterteilt:

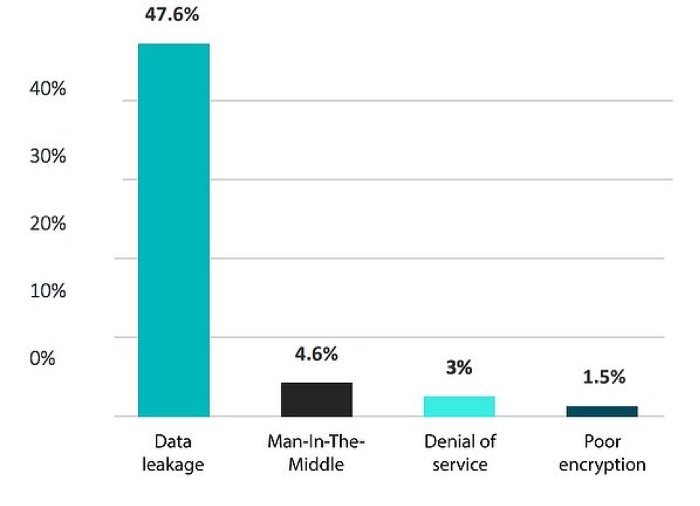

Bild: Das Forschungsteam von Pradeo fest, dass fast ein Drittel einer repräsentativen Stichprobe von 2 Millionen Anwendungen, eine OWASP-Schwachstelle enthalten. (Quelle Pradeo)

Datenlecks

Unter den erkannten Schwachstellen in den analysierten Anwendungen, können 47% zu Datenlecks führen. Die Offenlegung von Daten wurde in den letzten Jahren zur größten Bedrohung für Unternehmen.

Beispiel für Schwachstellen im Bereich dieser Kategorie:

Broadcast-Activity: Diese Sicherheitsanfälligkeit tritt auf, wenn die Komponente “Aktivität” der Anwendung nicht über ein ausreichend hohes Schutzniveau verfügt. Dadurch kann die Drittanbieter-App bestimmte Sicherheitsmaßnahmen für den Zugriff auf vertrauliche Daten umgehen.

Broadcast-Service: Diese Sicherheitsanfälligkeit tritt auf, wenn die “Service” -Komponente der Anwendung nicht über ein ausreichend hohes Schutzniveau verfügt. Damit kann die Drittanbieter-App den Dienst starten oder sich selbst mit ihm verknüpfen.

Implicit-Intent: Alle über diese Methode übertragenen Daten können von einer Drittanbieter-App abgefangen werden.

Man-In-The-Middle-Attack (MITM)

Ein Man-In-The-Middle-Angriff findet statt, wenn eine Kommunikation zwischen zwei Parteien von einer externen Instanz abgefangen wird. Der Täter belauscht entweder die Kommunikation oder gibt sich als einer der beiden Beteiligten aus, so dass es sich um einen regelmäßigen Datenaustausch handelt. 4,6% der getesteten Anwendungen enthalten Schwachstellen, die zu dieser Art von Angriffen führen können und die Benutzer einem Diebstahl, Datendiebstahl oder der Übernahme ihrer IoT-Objekte aussetzen.

Beispiel für Schwachstellen im Bereich dieser Kategorie:

509TrustManager: Diese Sicherheitsanfälligkeit tritt auf, wenn die Schnittstelle X.509TrustManager auf unsichere Weise implementiert wird. Dabei werden alle Fehler bei der Überprüfung von SSL-Zertifikaten ignoriert, wenn in HTTPS eine Verbindung zu einem Remotehost hergestellt wird.

HandleSslError: Jede Validierungsfehlermeldung aus dem SSL-Zertifikat wird ignoriert, wodurch ein ungültiges Zertifikat autorisiert wird.

PotentialByPassSslConnection: Diese Sicherheitsanfälligkeit entspricht der unsicheren Implementierung, bei der alle Fehler bei der Validierung von SSL-Zertifikaten ignoriert werden, wenn in HTTPS eine Verbindung zu einem Remotehost hergestellt wird.

Denial of Service Angriff (DOS)

Ein Denial-of-Service (DoS) ist jede Art von Angriff, bei dem die Angreifer versuchen, legitime Benutzer am Zugriff auf den Dienst zu hindern. Bei einem DoS-Angriff sendet der Angreifer normalerweise übermäßige Nachrichten, in denen er das Netzwerk oder den Server auffordert, Anforderungen mit ungültigen Absenderadressen zu authentifizieren.

3% der Apps enthalten Schwachstellen für diese Art von Angriffen, wodurch die Verfügbarkeit ihrer Dienste gefährdet wird.

Beispiel für Schwachstellen im Bereich dieser Kategorie:

URLCanonicalization: Abhängig von der Verwendung von “ContentProvider” kann diese Methode zu einer Sicherheitsanfälligkeit beim Überschreiten von Verzeichnissen führen.

MaliciousIntents: Eine böswillige Drittanbieter-App kann eine Absicht an eine App-Komponente senden, die sie nicht empfangen darf.

Schlechte Verschlüsselung

Die Kryptografie Techniken zielen darauf ab, einige Daten unleserlich zu machen, um ihre Sicherheit zu gewährleisten. 1,5% der getesteten Apps wiesen Schwachstellen in der Verschlüsselung auf und hinterließen einen Verstoß gegen sensible Daten.

Beispiel für Schwachstellen im Bereich dieser Kategorie:

AES: Verschlüsselungsmethode AES gewährleistet nicht die Vertraulichkeit, Integrität und Authentizität von Daten.

ECB: Die App verwendet den ECB-Modus in ihrem Verschlüsselungsalgorithmus. Der ECB-Modus ist als schwach bekannt, da für identische Klartextblöcke derselbe codierte Text verwendet wird.