Beim Surfen im Web bewegen sich die meisten User nur an der Oberfläche. Hinter dem vertrauten Erscheinungsbild und http-Protokoll des World Wide Webs befindet sich das Deep Web, das um bis zu 10.000mal größer ist und sich mit gewöhnlichen Suchmaschinen wie Google, Yahoo oder Bing nicht abfragen lässt.

Genutzt wird das Deep Web von Bibliotheken, Museen, Regierungsbehörden, Institutionen und Organisationen, die dort ihre Datenbestände archivieren. Von Gerichtsakten und staatlichen Aufzeichnungen über wissenschaftliche Fachinformationen, Buch- und Zeitschriftenbeständen, Fluginformationen bis hin zu themenspezifische Datenbanken und inaktiven Webseiten findet sich dort eine gewaltige Masse an Daten.

Generell ist die Mehrzahl der Informationen im Deep Web also öffentlich – die Suche gestaltet sich jedoch schwieriger. Um Informationen dort zu finden sind gezielte Suchanfragen nötig. und in der Regel ist eine zusätzliche Zugriffsberechtigung (z. B. Login) erforderlich.

Dark Web

Diese Anonymität macht sich auch ein kleiner Teilbereich des Deep Webs zu Nutze, das sogenannte Dark Web. Hier werden Informationen gezielt verschleiert, versteckt und verschlüsselt. Zugriff ist nur mit speziellen Tools und Software möglich: Niemand gelangt beim Surfen im Internet aus Versehen ins Dark Web. Naturgemäß zieht dieser Ort diejenigen an, deren oberste Priorität Geheimhaltung und Anonymität ist. Neben Regimekritikern, Geheimdiensten, Whistleblowern, verdeckten Ermittlern und investigativen Journalisten gilt es zudem als Treffpunkt für Drogen- und Waffenhändler, Terroristen, Vertreiber von Kinderpornographie und Cyberkriminelle.

Grundsätzlich ist das Dark Web jedoch nicht illegal, sondern lediglich ein Proxy Netzwerk, das private Computer miteinander verknüpft und Verbindungsdaten anonymisiert. Viele Experten sehen im Dark Web deshalb nicht nur Gefahren, sondern auch ein letztes Bollwerk für Privatsphäre im Netz.

Angesichts des flächendeckenden und pausenlosen Sammelns und Verarbeitens von Daten gilt es als einziger Raum, der Internetbesuchern vor der Fremdanalyse des eigenen Datenverkehrs schützt. Nutzer gehen ins Dark Web, um den wachsamen Auge von Suchmaschinenanbietern und Unternehmen zu entgehen, die Informationen über Surfgewohnheiten, Klickverhalten und Suchhistorie sammeln, gewinnbringend verkaufen und in Form von neuen Anzeigen und Angeboten an den Benutzer zurückspielen. Wer sich gegen die Veräußerung von persönlichen Daten schützen will, geht daher ins Dark Web.

Für Menschen, die in autoritären Systemen und Regimen leben, bietet es zudem die Möglichkeit unerkannt zu kommunizieren. Meinungsfreiheit ist nicht in allen Ländern eine Selbstverständlichkeit und die Zensur von Seiten wie Facebook, Amnesty International, YouTube oder Twitter kein Einzelfall. Online-Aktivisten, Journalisten und Blogger nutzen deswegen den Schutz des Dark Webs, um sich weiterhin austauschen, informieren und anonym bleiben zu können.

Unterwelt mit eigenen Regeln

Natürlich wird diese Freiheit auch missbraucht. So ist das Dark Web der Umschlagsplatz für Cyberkriminelle, um ihre Dienste zu bewerben, mit gestohlenen Daten zu handeln und Malware gegen Bitcoins zu verkaufen. Die Gefahren für Unternehmen sind dabei so vielfältig wie die Taktiken, Techniken und Prozeduren (TTPs) der Hacker.

Insbesondere große Unternehmen in stark regulierten Branchen sollten das Dark Web im Auge behalten und überprüfen, ob interne Daten dort im Umlauf sind. Bei Banken und Finanzdienstleistern gehören dazu etwa Kreditkartennummern und Kontoinformationen. Herstellern macht der Diebstahl intellektuellen Eigentums und die Weitergabe von Geschäftsgeheimnissen zu schaffen, während sich Krankenhäuser und HealthCare-Anbieter immer stärker mit der Herausforderung Datenschutz konfrontiert sehen.

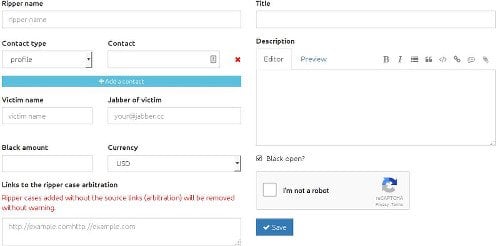

Im Dark Web hat sich ein kriminelles Ökosystem mit einer eignen Wirtschaft entwickelt. Hinter Hackerangriffen und Daten-Leaks stecken oft ausgefeilte Geschäftsmodelle und -strategien, die denen legitimer Start-ups und IT-Unternehmen in Nichts nachstehen. Der Wirtschaftszweig Cyberkriminalität gewinnt dabei mehr und mehr an Professionalität und legt eigene Regeln für ihre Mitglieder fest. Um weiterhin ein florierendes Geschäft sicherzustellen, wurde zum Beispiel im letzten Jahr die Datenbank Ripper[.]cc ins Leben gerufen. Die Website listet Betrüger innerhalb der Hacker-Gemeinde (sogenannte Ripper) inklusive Kontaktdaten und warnt vor deren Betrugsmaschen.

Bild: Auf der Datenbank Ripper[.]cc können Nutzer vermeintliche Betrüger listen und Informationen zu ihren Betrugsmaschen veröffentlichen. (Quelle: Digital Shadows)

Beobachter sehen zudem eine Generationenverschiebung im Dark Web. In der Vergangenheit beschränkte sich die Interaktion zwischen Mitgliedern oft nur auf einen kleinen Kreis von Vertrauten, die tief im Dark Web versteckt agierten und sich miteinander austauschten. Die junge Generation der Cyberkriminellen drängt hingegen auf offene, über das ganze Internet verteilte Marktplätze, die ein möglichst großes Publikum anziehen und neben der neuesten Malware auch eine detaillierte Benutzeranleitung anbieten. Ziel scheint es zu sein, auch weniger erfahrene Anwender für kriminelle Machenschaften zu aktivieren und die Zugangsbarrieren in die Welt des Dark Webs weiter zu senken.

Gegenschlag Threat Intelligence

Für Unternehmen ist das Dark Web und die dort genutzten Technologien ein Fundort für wichtige Informationen: Zum einen zeichnen sich dort frühzeitig Trends und Lösungen im Bereich Datenschutz ab, die auch für IT- und Sicherheits-Unternehmen von Interesse sind. Zum anderen sind sie der ideale Ausgangspunkt, um nach geleakten oder gestohlenen Daten zu suchen. Wurde ein Unternehmen gehackt und Informationen zum Kauf angeboten, finden sich die verlässlichsten Spuren dazu in den Tiefen des Dark Webs. Das Beobachten dieses Marktplatzes – ob durch das unternehmenseigene Sicherheitsteam oder externe Dienstleister – lohnt sich in den meisten Fällen. Es schärft das Bewusstsein für mögliche Risiken, setzt Prioritäten beim Aufstellen von Sicherheitsmaßnahmen und wappnet Unternehmen vor dem nächsten Angriff.

Michael Marriott, Research Analyst bei Digital Shadows