Es gibt Wahrheiten, vor denen Unternehmen nicht die Augen verschließen können. Eine davon ist: Der kontinuierliche Incident-Response-Fall wird zum „Daily Business“ und ist schon längst nicht mehr die seltene Ausnahme. Sicherheitsvorfälle werden passieren und das immer öfter. Die andere Wahrheit ist: Die meisten Organisationen sind (immer noch) nicht bereit für einen Incident, sei es aufgrund mangelnden Verständnisses, mangelnden Budgets oder weil Erkenntnisse über Vorfälle nicht geteilt werden.

Können sich Unternehmen vor (Advanced Persistent Threat) APT schützen? Ganz klar: Nein. Allerdings ist das kein Grund, jetzt jegliche Vorsicht fahren zu lassen. Im Gegenteil: Klassische Schutzmaßnahmen haben weiterhin ihre Berechtigung, die gemeine Malware gibt es nach wie vor und häufig verschaffen sich auch APT-Angreifer über typische Schwachstellen Zugang zum Unternehmensnetzwerk. Wichtig ist, dass Unternehmen akzeptieren, ein potenzielles Opfer von APT werden zu können, aber dass es unter bestimmten Umständen auch möglich ist, den Schaden soweit wie möglich einzugrenzen.

Wer Cyber-Kriminellen nicht völlig freie Hand lassen möchte, sollte seine aktuelle IT-Sicherheitsstrategie regelmäßig überprüfen und ergänzende Maßnahmen treffen. Das kann den Einsatz sensorbasierter Detektionslösungen und die Einführung solider Incident-Response-Strukturen beinhalten, um einen möglichen Schaden schon im Keim zu ersticken. Wichtig ist, entsprechendes Know-how im Hause zu haben, d.h. Experten, die in der Lage sind, Sicherheitsvorfälle in ihrer Kritikalität richtig zu bewerten und geeignete Abwehrmaßnahmen zu empfehlen. Ist das nicht der Fall, sind Managed Security Services, wie sie auch TÜV Rheinland anbietet, eine gute Alternative, die sich wirtschaftlich rechnet.

APT: Definition

Noch einmal zur Begriffsklärung: Wofür steht „Advanced“ (fortgeschritten)? Der Begriff bezieht sich auf die Qualität der Angriffe. Die Attacken sind gezielt aufgebaut, die Angreifer nutzen das gesamte Spektrum an logischen, physischen und sozialen Einfallstoren, die Attacke ist oft nur schwer nachvollziehbar.

Was ist mit „persistent“ (andauernd) gemeint? Während Angreifer normalerweise nach einem erfolgreichen Einbruch und Diebstahl schnell wieder das Weite suchen, nisten sich APT-Angreifer im Opfer-Netzwerk langfristig ein. Stuxnet etwa soll sich mehr als 12 Monate im System aufgehalten haben, bevor er entdeckt wurde, Red October sogar fünf Jahre. Ziel ist es, unbemerkt so tief wie möglich ins Netzwerk einzudringen und so viele wertvolle Daten wie möglich zu entwenden oder diese zu manipulieren.

Angreifer und Ziele

Es handelt sich häufig um hochqualifizierte und finanziell bestens ausgestattete Angreifer, die Wirtschaftsspionage oder Cyber Warfare-Strategien mit einem hohen Aufwand betreiben. Öffentliche Hand, produzierende Industrie und Technologieführer aus dem Mittelstand, aber zunehmend auch Betreiber Kritischer Infrastrukturen zählen zu den bevorzugten Zielen. Kein Unternehmen ist zu klein, um Opfer einer solchen Attacke zu werden.

Was bei APT den Unterschied macht

Bei herkömmlichen Angriffen ist die Zahl der Opfer nicht eingegrenzt, – bei APT allerdings schon und zwar meistens auf einige wenige Ziele oder sogar nur eines. Die Opfer werden im Vorfeld genauestens ausgespäht. Bei „konventionellen“ Attacken steht oft nur eine Malware-Technik im Mittelpunkt, bei APT-Angriffen werden mehrere Methoden und Strategien häufig kombiniert und möglichst passgenau auf den jeweiligen Einsatzzweck zugeschnitten. Dazu gehören Spear Phishing, Social Engineering, das Ausnutzen von Schwachstellen oder die Platzierung von Schadsoftware auf Webseiten, die Mitarbeiter aufrufen.

Was normale Cyber-Kriminelle interessiert, um im Netz Profit zu machen – also zum Beispiel Zugangsdaten – , ist für die Initiatoren von APT in der Regel nicht in erster Linie von Belang, sondern nur Mittel zum Zweck. Das Eindringen über das Phishing dient den APT-Angreifern lediglich als Sprungbrett, um tiefer ins System einzudringen und auf das tatsächliche Hauptziel, etwa die Patente eines Unternehmens zugreifen zu können.

Typisch für APT-Angreifer sind unternehmensähnliche organisatorische Strukturen bis hin zur Lohnbuchhaltung. Auf der Fachebene gibt es Software-Programmierer, die sich mit der Entwicklung von Malware befassen. Neben den Programmierern, welche die Software für die Angriffe implementieren, gibt es IT-Administratoren, die die für die Attacken notwendige IT-Infrastruktur betreiben und pflegen. Durchaus eine Herausforderung, denn sie müssen nicht nur dafür sorgen, dass das System stabil, sondern auch möglichst intransparent bleibt und jede Nachverfolgbarkeit zu laufenden Angriffen weitestgehend ausgeschlossen ist.

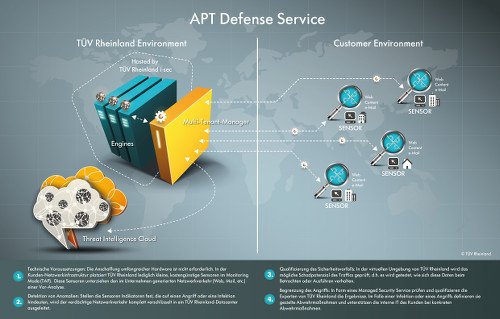

Bild: APT Defense Service: Sensoren unterziehen den im Unternehmen generierten Netzwerkverkehr einer Vor-Analyse. Verdächtiger Netzwerkverkehr wird verschlüsselt in ein TÜV Rheinland Data Center ausgeleitet. Dort wird das mögliche Schadpotential des Traffics geprüft. Experten qualifizieren die Testergebnisse und führen im Falle einer Infektion oder eines Angriffs gezielte Abwerhmaßnahmen durch.

(Für Vergrößerung auf Bild klicken, Bildquelle: TÜV Rheinland)

APT: ein möglicher Verlauf

Es gibt keine typischen Angriffsvektoren oder Angriffsverläufe. Allerdings geht es stets darum, eine Organisation auszuspionieren, einen Host zu kompromittieren, Remote Access Tools (RATs) zu installieren, sich Administratorrechte einzurichten und Benutzerdaten zu entwenden sowie Zugriff auf relevante Daten zu erhalten. Auch wenn es vielen Angreifern gelingt, unterhalb des Radars zu arbeiten, hinterlässt nahezu jeder APT-Angriff Spuren und Hinweise auf dem System, in einigen Fällen auch in den Logmeldungen.

Ein möglicher Verlauf sieht folgendermaßen aus: Am Anfang kann ein Spear-Phishing-Angriff stehen, der eine Schadsoftware im Anhang verbirgt. Wird der Anhang geöffnet, nutzt dieser wiederum Schwachstellen in Office-Programmen und Java, um Dropper oder Malware nachzuladen, Hintertüren einzurichten oder temporäre Dateien einzuschleusen, die wiederum den permanenten Zugriff auf lokale Systeme ermöglichen. Ziel ist es, Passwörter zu entwenden und Tastatureingaben zu überwachen. In der Regel suchen Angreifer dann nach weiteren Sicherheitslücken in der IT-Infrastruktur, um an immer wertvollere Informationen zu gelangen.

Nach und nach werden über eine permanente Verbindung zuverlässige Hintertüren etabliert und so Module nachgeladen, die es ermöglichen, das Unternehmen weiter auskundschaften und den Angriff adaptiv so zu verschleiern, dass selbst Experten ihn nur sehr schwer nachvollziehen können. Es gibt Angriffe, bei denen die „Architekturen“ jedem Zielsystem eine eigene ID vergaben. So waren sie nicht nur in der Lage, das System genau zu kontrollieren, sondern konnten auch unterschiedlichste Formen von Malware passgenau einsetzen – unter Umständen auch als „Einmal-Version“, um klassische Detektionssysteme noch besser zu unterlaufen.

Wie sich Angreifer verraten

Angreifer hinterlassen erfahrungsgemäß Fragmente Ihres Schaffens auf einem Zielsystem, so genannte IOC’s (Indicators of Compromise). Diese IOC’s können vielfältig sein. Oft sind es Dateien, Skripte, Registry Keys oder andere Informationen. Ist die Malware nur im Speicher des Systems vorhanden (Memory based Malware) und nicht auf einem Medium wie einer Festplatte persistent, ist die Generierung von IOC’s deutlich aufwändiger.

Kommuniziert die Malware über eigene Kommunikationskanäle und erhält von dort Befehle, auch Command & Control Server genannt, kann diese Kommunikation Spuren in Logmeldungen von Firewalls oder Proxies hinterlassen und ist somit über z.B. SIEM-Systeme auswertbar. Nutzen Angreifer allerdings „legitime“ Kommunikationskanäle wie Twitter (zum Übermitteln von Kommandos an die Malware) oder Dropbox (zur Datenexfiltration), sind die Detektionsmöglichkeiten über die Loginformationen eingeschränkt. Gleiches gilt auch, wenn die Malware nur dann aktiv wird und Netzwerkverkehr verursacht, wenn detektiert wird, dass das System (z.B. ein Notebook) sich außerhalb des Unternehmensperimeters befindet.

Die Sicherheitsstrategie: Wenn Minuten entscheiden

Bei der Eindämmung von APT spielt der Faktor Zeit eine wichtige Rolle. Bei Sicherheitslücken ist das Zeitfenster zwischen Bekanntwerden und großflächiger Ausnutzung meist auf wenige Stunden begrenzt. Über 90 Prozent der Malware- Prüfsummen haben eine Time To Live (TTL) von wenigen Stunden. Der APT Defense Service von TÜV Rheinland adressiert die Bedrohung nachhaltig und kontinuierlich – analog zum Vorgehen der Angreifer. Mittels Sensoren im Netzwerk des Kunden überwachen die Experten den Netzwerk-Verkehr konstant auf Anomalien. Gibt es Anzeichen für einen Infektionsversuch oder einen gezielten Angriff, wird dieser Teil des Netzwerkverkehrs verschlüsselt in ein Rechenzentrum von TÜV Rheinland in Deutschland ausgeleitet und hier von den APT-Experten in einer isolierten Umgebung analysiert. Die vorliegenden Daten und Meldungen werden überprüft und bewertet: Handelt es sich hierbei um einen Fehlalarm oder um einen gezielten Angriff? Welche Datenquellen stehen zu Verfügung, also z. B: APT-Sensoren, Firewall / IDS, Proxy, E-Mail, Client AntiVirus bzw. GRC-Informationen? Wie kritisch ist das betroffene System aus der Sicht des Business? Wie gestalten sich die Abhängigkeiten zu anderen Systemen? Auf dieser Grundlage wird der Sicherheitsvorfall priorisiert.

Stellt sich heraus, dass das Unternehmen Ziel eines Angriffs ist, begleitet TÜV Rheinland die interne IT des Unternehmens bei der Qualifizierung und der Abwehr sowie der Entwicklung einer nachhaltigen Sicherheitsstrategie. Im Falle eines kritischen Sicherheitsvorfalls findet eine Abstimmung mit dem Incident Manager des Unternehmens statt, TÜV Rheinland gibt der Organisation konkrete Handlungsempfehlungen, z.B. die Isolierung der betroffenen Systeme oder das Sperren von Accounts. Darüber hinaus werden weitere Daten gesammelt und ausgewertet und geeignete Empfehlungen zur Anpassung der Sicherheitssysteme abgeleitet. Falls erforderlich, unterstützt TÜV Rheinland das Unternehmen in der Entwicklung eines Workarounds, in der aktiven und nachhaltigen Bekämpfung der Infektion sowie in der Überprüfung, ob die umgesetzten Maßnahmen auch wirksam sind. Der Nebeneffekt: Im Rahmen des Incident Response-Prozesses verbessern sich die IT Security-relevanten Prozesse in der Kundenorganisation gewissermaßen automatisch.

Der Vorteil des Managed Security Service ist: Aufwand für das Unternehmen entsteht erst, wenn ein Angriff detektiert wird und die Experten tätig werden. Start-Investitionen in technische Lösungen sind nur in geringem Maße erforderlich. Denn das Unternehmen hat jederzeit Zugriff auf Top-Technologie und Experten-Know-how.

Frank Melber, TÜV Rheinland