Dennoch gibt es hin und wieder Angriffe, die herausstechen und den Sicherheitsexperten von Imperva besonders auffallen. Oft sind diese Angriffe die Kanarienvögel in der Kohlengrube für aufkommende Angriffstrends. Über einen dieser Kanarienvögel möchte Imperva hier mehr erzählen — einen Angriff, der die Art, über den DDoS-Schutz von Anwendungsschichten nachzudenken, infrage stellt.

Etwas über DDoS-Angriffe auf Anwendungsschichten

Grob gesagt handelt es sich bei Layer 7 – oder auch Anwendungsschichten–DDoS-Angriffe um Versuche, Server-Ressourcen (z. B. RAM und CPU) auszulaugen, indem eine große Anzahl von Verarbeitungsaufgaben durch HTTP GET-/POST-Anfragen initiiert werden. In diesem Kontext sollte auch erwähnt werden, dass Angriffe auf Anwendungsschichten zwar tödlich für Server sind, jedoch kein besonders großes Volumen besitzen. Das ist auch gar nicht notwendig, denn viele Anwendungsbesitzer verfügen über eine Überversorgung für 100 Anfragen pro Sekunde (RPS), was bedeutet, dass sogar kleine Angriffe den Servern erhebliche Schäden zufügen können.

Darüber hinaus, sogar bei extrem hohen RPS-Raten (und wir haben Angriffe mit Raten von 268.000 RPS gehabt), ist die Bandbreite der Spuren, die Angriffe auf Anwendungsschichten hinterlassen, normalerweise sehr gering. Das liegt daran, dass die Paketgröße jeder Anfrage nicht größer ist als sein paar hundert Bytes. Das hat zur Folge, dass selbst die größten Angriffe auf Anwendungsschichten weit unter 500 Mbps aufweisen. Aus diesem Grund sind einige Anbieter und Entwickler von Sicherheitslösungen der Ansicht, dass es sicherer sei, diesen Angriffen mit Filterlösungen zu begegnen, die nicht zwingend eine zusätzliche Skalierbarkeit bieten.

Eine gigantische HTTP POST-Flut

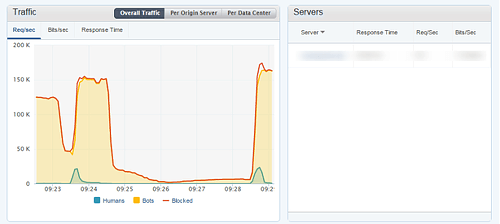

Der Angriff, von dem in der Theorie die Rede ist, fand vor einigen Wochen statt, als ein Kunde von Imperva – eine Lotterie-Webseite mit Sitz in China – Ziel eines HTTP POST-Flut-Angriffs mit einer Höchstrate von 163.000 RPS wurde.

Bild 1: Angriffsverkehr in RPS (requests per second)

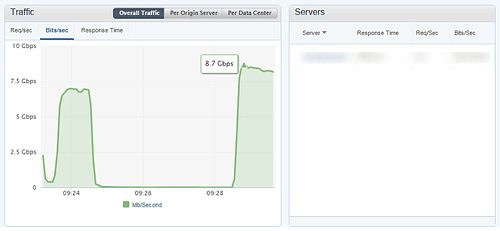

So bedeutend diese Anfrage zu diesem Zeitpunkt bereits war, so kam die eigentliche Überraschung erst, als Imperva realisierte, dass der Angriff eine Bandbreite von 8,7 Gigabytes pro Sekunde (!) benötigte – ein Beweis dafür, dass es sich um einen Anwendungsschichten-Angriff handelte und zwar um den größten, den die Sicherheitsexperten bis dahin je gesehen oder bisher gehört hatten.

Bild 2: Angriffsverkehr in Gbps (gigabits per second)

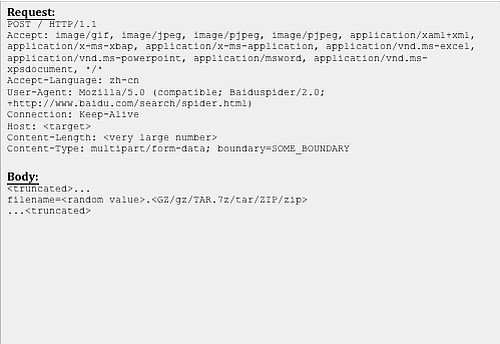

Um herauszufinden, wie ein Angriff auf Anwendungsschichten ein solches Ausmaß entwickeln konnte, wurden die schädlichen POST-Anfragen genauer analysiert. Es wurde ein Skript gefunden, dass auf Zufallsbasis große Dateien generierte und versuchte, diese auf den Server hochzuladen (POST). Auf diese Weise konnten die Angreifer eine gigantische HTTP Flut erzeugen, die aus extrem großen Content-Length-Anfragen bestand. Diese wirkten zunächst seriös, bis die TPC-Verbindungen eingerichtet wurden und die Anfragen von der Website Protection, der Imperva-Lösung für Anwendungsschichten zur Schadensminderung von DDoS, untersucht werden konnten.

Bild 3: Beispielangriff POST Anfrage

Der Algorithmus lief auf Geräten, die mit einer Nitol Schadsoftware infiziert waren. Von dort aus wurde auf die Webseite in Gestalt einer Baidu-Spinne zugegriffen, und zwar unter Benutzung des folgenden user-agent: Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html

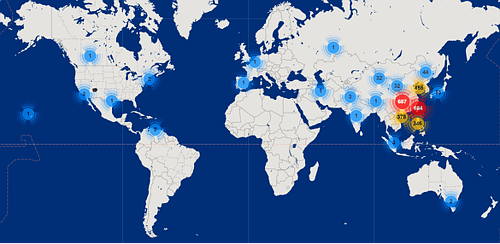

Insgesamt konnte der Verkehr auf 2.700 IP-Adressen zurückgeführt werden, der Großteil davon in China, wie in der Karte unten zu sehen ist.

Bild 4: Geologischer Standort der gefährdeten Geräte, die für den Angriff verwendet wurden

Ein 8,7Gbps DDoS Angriff auf Layer 7 bedeutet Schwierigkeiten für hybriden DDoS-Schutz

An sich wirkt ein 8,7 Gbps Angriff nicht wie ein Grund zur Beunruhigung – besonders nicht heutzutage, wo Anbieter von Sicherheitsdienstleistungen wie Imperva regelmäßig von Angriffen mit 200, 300 und 400 Gbps berichten. Jedoch sind diese Angriffe auf alle Network Layer ausgerichtet – erwartungsgemäß sind diese sehr groß. Andererseits stellt ein Anwendungsschichten-Angriff mit mehreren Gigabytes eine unvorhergesehene Bedrohung dar.

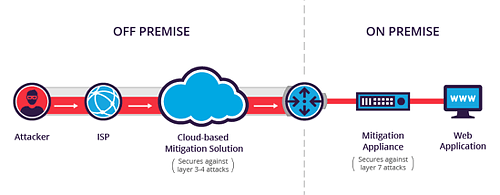

Dies hat den Grund, dass der Anwendungsschichten-Verkehr erst gefiltert werden kann, nachdem die TCP-Verbindungen eingerichtet wurden. Es sei denn, es wird eine Off-Premise Mitigation-Lösung verwendet. Dies bedeutet, dass schädliche Anfragen in der Netzwerkleitung erlaubt sind, was ein großer Aspekt in Bezug auf Multi-Gig-Angriffe ist. Ein Paradebeispiel sind hybride Lösungen zum Schutz von DDoS, bei denen ein Off-Premise-Dienst eingesetzt wird, um Bedrohungen von Netzwerkebenen zu begegnen, jedoch eine On-Premise Einrichtung verwendet wird, um Angriffe auf Anwendungsebenen abzuschwächen.

Bild 5: Der Engpass in der hybriden Struktur des DDoS-Schutzes

Trotz der konzeptionellen Effektivität ist die Achillesferse dieser Struktur die Größe der Netzwerkleitung. Um mit einem Schichtangriff von 7~9 Gbps (wie beschrieben) zurechtzukommen, bräuchte ein Netzwerk einen 10 GB Uplink. Ansonsten würde die Netzwerkverbindung einfach durch DDoS-Anfragen verstopft werden, die nicht als solche erkannt werden, bevor sie eine Verbindung mit der Vorrichtung benötigen. Ein unzureichender Uplink würde in dieser Situation eine Ablehnung des Dienstes zur Folge haben, selbst wenn die Anwendung die Anfragen filtert, nachdem sie durch die Leitung laufen.

Zugegebenermaßen haben heutzutage viele der größeren Unternehmen einen 10 GB Uplink-Burst. Dennoch können die Täter die Größe der Angriffe steigern, entweder indem sie noch mehr Anfragen veranlassen, oder indem sie zusätzliche Botnet-Ressourcen nutzen. Daher könnte die nächste Attacke durchaus eine Größe von 12, 15 oder mehr Gbps aufweisen. Nur sehr wenige Nicht-ISP-Organisationen besitzen Leitungen zur On-Prem-Abschwächung von Angriffen dieser Größenordnung.

Darüber hinaus sind Angriffe auf Anwendungsschichten leicht aufrecht zu erhalten. Zuletzt konnte beobachtet werden, dass ein Angriff 101 Tage dauerte, wo doch schon 10 Tage Ausbruchsdauer einen Albtraum mit Hinblick auf überschüssige Gebühren bedeuten. Aus finanzieller Sicht ist das einer der Hauptgründe, weshalb es Lösungen zur DDoS-Abschwächung gibt – um eine kosteneffektive Skalierbarkeit als Alternative zur Bezahlung von hohen Verpflichtungen und Gebühren anzubieten.

Der Kanarienvogel in der Kohlengrube

Erfahrungen zeigen, dass effektive DDoS-Methoden selten eine Ausnahme darstellen. Gerade in diesem Moment bleibt das zuvor erwähnte, angreifende Botnet aktiv und das im Angriff verwendete Skript wird immer noch eingesetzt. Des Weiteren wird es sich in Zukunft wohl noch mehr verbreiten, da zusätzliche Botnet-Betreiber das Zerstörungspotenzial erkennen.

Die Existenz dieser Bedrohungen ist ein gutes Beispiel für Off-Premise Abschwächungslösungen, die TCP-Verbindungen außerhalb des Netzwerkumfangs beenden. Diese sind unabhängig von der Größe der Netzwerkleitung und können auf Nachfrage messen, um jede Art von Anwendungsschichten-Verkehr zu filtern. Genau das geschah beim oben erwähnten 8.7 Gbps Layer 7-Angriff, als die Website Protection in der Lage war, die spezifische HTTP Flut-Attacke vektor-automatisch und out-of-the-box zu handhaben.

Natürlich müssen einige Unternehmen TCP-Verbindungen On-Premise beenden und haben keine andere Wahl, als Vorrichtungen zur Abschwächung zu verwenden. Wenn das der Fall ist, wird dazu geraten, über ein Upgrade des Uplinks nachzudenken, sodass wenigstens Angriffe unter 10 Gbps abgewehrt werden können. So oder so ist diese Art von Angriff eine Erinnerung daran, an die Skalierbarkeit zu denken, wenn Pläne zur Abwehr von Angriffen auf Anwendungsschichten entworfen werden.