Tenable hat heute Details zu einer schwerwiegenden Sicherheitslücke in Microsoft Teams bekannt gegeben, die vom Zero-Day Research Team des Unternehmens entdeckt wurde. Durch den Missbrauch der Power Apps-Funktionalität könnten Bedrohungsakteure dauerhaften Lese-/Schreibzugriff auf E-Mails, Teams-Chats, OneDrive, Sharepoint und eine Vielzahl anderer Dienste eines Opferbenutzers erlangen.

Die Power Apps-Funktionalität ist ein separates Produkt, das innerhalb von Teams für die Erstellung und Verwendung benutzerdefinierter Business-Anwendungen verwendet wird. Cyberangreifer verschaffen sich Zugang über eine bösartige Microsoft Teams-Registerkarte und Power Automate-Flows.

Laut Microsoft erreichte Teams 145 Millionen täglich aktive Nutzer im März 2021, was einem Anstieg von rund 90 Prozent in den letzten zwölf Monaten entspricht. Das Wachstum ist vor allem auf die Zunahme von Fernarbeit und -studium zurückzuführen. Viele Unternehmen versuchen ihr Möglichstes, um cloudbasierte Kommunikation und Zusammenarbeit so einfach wie möglich zu gestalten.

„Trotz ihrer Einfachheit stellt diese Schwachstelle ein erhebliches Risiko dar. So könnte sie genutzt werden, um eine Reihe verschiedener Angriffe über eine Vielzahl von Diensten zu starten. Dabei ließen sich möglicherweise sensible Dateien und Konversationen preisgeben. Ebenso könnte die Schwachstelle es einem Angreifer ermöglichen, sich als andere Benutzer auszugeben und Aktionen in deren Namen durchzuführen“, erklärte Evan Grant, Staff Research Engineer bei Tenable. „Angesichts der Anzahl der Zugriffstoken, die diese Schwachstelle offenlegt, gibt es wahrscheinlich weitere kreative und schwerwiegende potenzielle Angriffe, die in unserem Proof-of-Concept nicht untersucht wurden.“

Die Ausnutzung dieser Schwachstelle ist auf authentifizierte Benutzer innerhalb einer Teams-Organisation beschränkt, die die Möglichkeit haben, Power Apps-Tabs zu erstellen. Die bedeutet, dass sie nicht von einem nicht vertrauenswürdigen oder unauthentifizierten Angreifer ausgenutzt werden kann. Die Berechtigung zum Erstellen dieser Registerkarten ist jedoch standardmäßig aktiviert, was bedeutet, dass ein Drittanbieter, ein verärgerter Mitarbeiter oder sogar ein ehemaliger Mitarbeiter, dem der Zugriff nicht entzogen wurde, einen Angriff starten könnte.

Derzeit gibt es keine Anzeichen dafür, dass diese Sicherheitslücke in freier Wildbahn ausgenutzt wurde. Microsoft hat eine Lösung für dieses Problem implementiert, so dass keine weiteren Maßnahmen seitens der Endbenutzer erforderlich sind.

Eine Schwachstelle in Microsoft Power Apps könnte Angreifern ermöglichen, E-Mails, Teams-Nachrichten und OneDrive-Dateien zu stehlen.

Hintergrund

Microsoft hat kürzlich eine Schwachstelle in Microsoft Teams gepatcht, einer Plattform für die Unternehmenskommunikation, die mit der Verlagerung von Arbeitsplätzen an einen entfernten Standort immer beliebter wird. So verzeichnete Teams im April 2021 145 Millionen täglich aktive Nutzer. Die Schwachstelle, die von Tenables Zero-Day-Forscher Evan Grant entdeckt wurde, könnte es einem Angreifer ermöglichen, die Kontrolle über das Konto eines Endanwenders zu übernehmen. Dadurch könnte der Angreifer Zugriff auf den Chatverlauf des Opfers erhalten, E-Mails im Namen des Opfers lesen und versenden sowie auf Dateien in dessen OneDrive-Speicher zugreifen.

Analyse

Microsoft Teams verfügt über eine Standardfunktion, die es Benutzern ermöglicht, Anwendungen als Tab innerhalb eines Teams zu starten, dem sie angehören. Unternehmen, die Office 365 oder Microsoft Teams mit einer Business Basic-Lizenz oder höher verwenden, können auch Microsoft Power Apps innerhalb dieser Tabs starten.

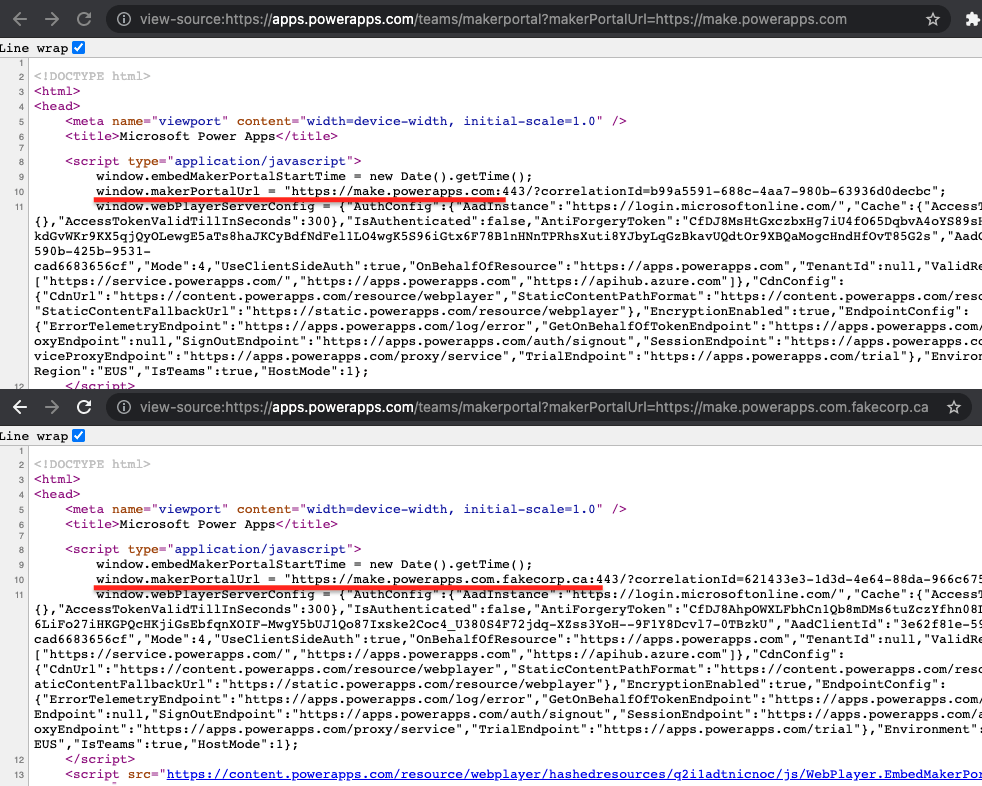

Tenable entdeckte, dass Inhalte, die in diese Power Apps-Tabs geladen wurden, von einer unsachgemäß verankerten regulären Expression gesteuert wurden. Das heißt, dass der Validierungsmechanismus, der zur Bestätigung, dass der Inhalt im Tab aus einer vertrauenswürdigen Quelle stammt, nur überprüft, ob eine bestimmte URL mit „https://make.powerapps.com“ beginnt, und keine weitere Validierung vornimmt. Das wiederum bedeutet, dass ein Angreifer einfach eine Subdomain von „make.powerapps.com“ für eine beliebige von ihm kontrollierte Domain erstellen kann, z. B. „https://make.powerapps.com.fakecorp.ca“, wodurch er nicht vertrauenswürdige Inhalte in einen Power Apps-Tab laden kann.

Bildquelle: Tenable Blog

Der Schweregrad dieser Schwachstelle wird durch die für Microsoft Power Apps innerhalb von Microsoft Teams gewährten Berechtigungen verstärkt. Eine erfolgreiche Ausnutzung dieser Schwachstelle ermöglicht es Angreifern, die Kontrolle über alle Benutzer zu übernehmen, die auf den bösartigen Tab zugreifen. Dies umfasst das Lesen der Gruppennachrichten der Opfer innerhalb von Teams, den Zugriff auf die E-Mails und den OneDrive-Speicher der Benutzer und vieles mehr.

Proof of Concept

Da es sich hierbei um eine serverseitige Sicherheitslücke handelt, hat Microsoft das Problem behoben, ohne dass eine Benutzeraktion erforderlich ist. Die Schwachstelle wurde bereits gepatcht, daher wird kein Proof-of-Concept veröffentlicht.

Reaktion des Anbieters

Im Rahmen seiner Richtlinie zur Offenlegung von Sicherheitslücken hat Tenable mit Microsoft zusammengearbeitet, um die Erkenntnisse zu überprüfen und die Schwachstellen zu beheben. Details zum Zeitplan der Offenlegung finden Sie im entsprechenden Tenable Research Advisory.

Lösung

Microsoft hat eine Lösung implementiert, um dieses Problem zu beheben. Maßnahmen seitens der Endbenutzer oder Unternehmen sind nicht erforderlich.

Ein detaillierter Blog-Beitrag über diese Sicherheitslücke, einschließlich möglicher Indikatoren für eine Kompromittierung, steht im Tenable Blog.

https://de.tenable.com/