Sicherheitsvorfälle können schwerwiegende Auswirkungen auf Unternehmen haben und hohe organisatorische und finanzielle Schäden verursachen. Um die Auswirkung zu minimieren, sind gute Prozesse und Verfahren zur schnellen und effizienten Behandlung zwingend notwendig.

Die Ursachen für Sicherheitsvorfälle sind zu einem hohen Anteil menschliche Fehler. Nur durch eine sehr gute Sicherheits- und offene Fehlerkultur im Unternehmen können implementierte Verfahren und Prozesse auch gelebt werden. Grundsätzlich kann der korrekte Umgang in 3 Bereiche gegliedert werden:

- Monitoring von Informationssicherheitsereignissen

- Sammeln von Beweismaterial

- Reaktion auf Informationssicherheitsvorfälle.

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) und die ISO 27000er Serie geben sehr gute Vorgaben zu dem richtigen Umgang mit IT-Sicherheitsvorfällen, und ein solches Rahmenwerk sollte je nach Unternehmensgröße genutzt werden.

Unterschied zwischen Ereignis und Vorfall

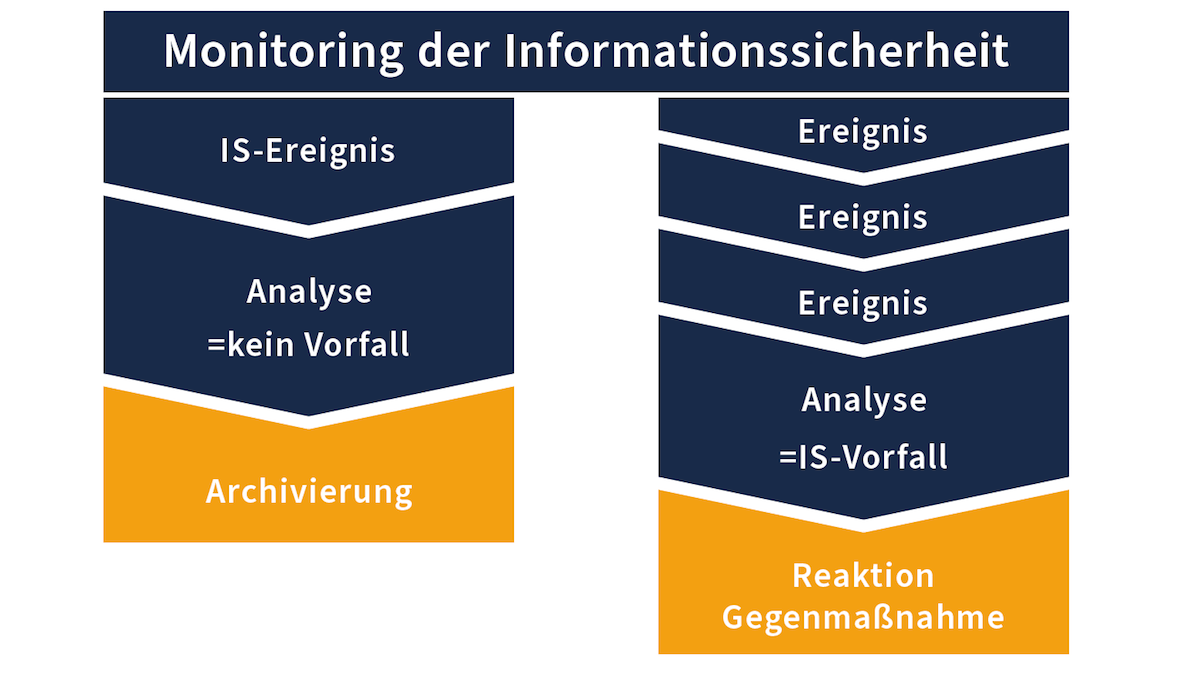

Um ein Informationssicherheitsereignis handelt es sich immer dann, wenn bei einem System, Service oder Netzwerk ein Ereignis ermittelt worden ist, dass auf eine mögliche Verletzung der Sicherheitsrichtlinien hinweist bzw. auf einen bislang nicht bekannten Umstand, der sicherheitsrelevant sein könnte. Es kann also bei einem Ereignis noch nicht über Auswirkungen oder die genaue Gefährdungslage berichtet werden. Bei einem Vorfall wiederum handelt es sich um eingetretene Ereignisse, bei denen höchstwahrscheinlich der Geschäftsbetrieb gefährdet worden sowie die IT-Sicherheit bedroht ist. Somit ist einer der Hauptbestandteile des richtigen Umgangs das korrekte Monitoring und Analysieren von Ereignissen wie folgende Grafik zeigt:

Reduzierung von Informationssicherheitsvorfällen

Anzahl und Auswirkung von Informationssicherheitsvorfällen werden maßgeblich durch die Sicherheitskultur im Unternehmen beeinflusst. Es sollte im Unternehmen eine klare Struktur zur Vorgehensweise geben, die jede beteiligte Person verinnerlicht hat. Dies schafft Sicherheit. Ist der Ablauf klar, resultiert daraus eine geringere Fehlerquote, und Aufgaben und Kommunikationswege können effizienter abgearbeitet werden. Weiterhin ist eine klare Trennung zwischen Ereignissen und Vorfällen notwendig, um eine sinnvolle Priorisierung zu ermöglichen. Darüber hinaus sollten Fehler offen kommuniziert werden dürfen, damit Ereignisse nicht verschwiegen werden und so der Faktor Zeit für die darauffolgenden Reaktionen und Gegenmaßnahmen genutzt werden kann.

Advanced Persistent Threats (APT) – Zielgerichtete Cyberangriffe

Bei APTs handelt es sich um zielgerichtete Angriffe auf ausgewählte Personen, Unternehmen oder Institutionen. Dabei wird sich ein dauerhafter Zugriff zu einem Netz verschafft und dadurch die Ausbreitung auf weitere IT-Systeme angestrebt. Das Profil der Angreifenden zeichnet sich durch eine hohe Motivation und sehr hohen Ressourceneinsatz aus. Zumeist stecken kriminelle Organisationen hinter diesen mit schwerwiegenden Folgen einhergehenden Attacken.

Um die Auswirkungen solcher Vorfälle bestmöglich zu bereinigen, sind eine vorgefertigte Struktur und Ablaufpläne vonnöten. Zunächst sollten betroffene Systeme abgeschaltet oder isoliert werden, um die Ausbreitung zu verringern. Anschließend sollte nichts überstürzt werden und die betroffene IT-Umgebung kann planmäßig bereinigt werden. Wenn alle Schritte absolviert worden sind, kann nach Bereinigung die Umgebung wieder in den produktiven Zustand überführt werden.

Stellenwert der IT-Forensik für Sicherheitsvorfälle

Nehmen wir an, unser Arbeitsplatzrechner ist durch einen Angreifenden kompromittiert worden und es wurde Schadcode ausgeführt, der weitere IT-Systeme befallen soll. Nun kann das befallene System, bevor weitere Systeme infiltriert worden sind, identifiziert und abgeschaltet werden. Zusätzlich wichtig ist allerdings die forensische Analyse des Systems, um vor weiteren ähnlichen Vorfällen gewappnet zu sein, und die Auswirkungen des Vorfalls einzudämmen. Dabei können sowohl externe Expert/innen zurate gezogen oder intern Teams aufgebaut werden.

Bei der Behandlung von Sicherheitsvorfällen durch Forensik-Teams wird zuerst das Augenmerk darauf gelegt, den Angreifenden aus dem System auszusperren. Im Anschluss wird analysiert und die wichtigsten Fragen geklärt:

- Durch welche Umstände konnte das System kompromittiert werden?

- Welche Sicherheitslücken wurden genutzt?

- Wann ist der Angriff passiert und wie lange läuft er schon?

Wenn alle Fragen geklärt sind, können Maßnahmen durchgeführt und somit die Einfallstore geschlossen werden.

Incident Response Management im Home-Office

Durch die steigende Anzahl von Heimarbeitsplätzen und den schnellen Wandel durch die Corona-Pandemie herrschte bei vielen Angestellten oft Unsicherheit. Wie in vorherigen Abschnitten bereits erklärt, ist Unsicherheit einer der größten Faktoren für Informationssicherheitsvorfälle und begünstigt schwerwiegende Auswirkungen. Aus diesem Grund müssen Monitoring-Maßnahmen gerade im Home-Office weiter ausgebaut werden und Zugriffe auf Firmennetzwerke eindeutig zuordenbar sein. Nur so kann die exponentiell gewachsene Angriffsfläche kompensiert werden.

Ein wichtiger Punkt ist ein sehr gut strukturierter und einfach zugänglicher Meldeprozess für Informationssicherheitsereignisse durch Angestellte. Meldeketten und Ansprechpersonen sollten regelmäßig kommuniziert werden. Weiterhin sind Awareness-Maßnahmen notwendig, um die Bedrohungen immer wieder präsent zu machen und Abläufe zu trainieren. Nur dann kann die Fehlerquote reduziert und Selbstbewusstsein im Umgang mit Informationssicherheitsvorfällen und Ereignissen geschaffen werden.

Hier können Sie Teil 1 lesen:

IT-Sicherheit beim mobilen Arbeiten

Teil 2

E-Mail-Sicherheit im Home-Office

Teil 3

Social Engineering: Wie können Unternehmen sich schützen?