Ein Jahr danach: Die Lehren aus dem Marriott-Breach. Ein Experten-Kommentar von Klaus Nemelka, Technical Evangelist von Varonis.

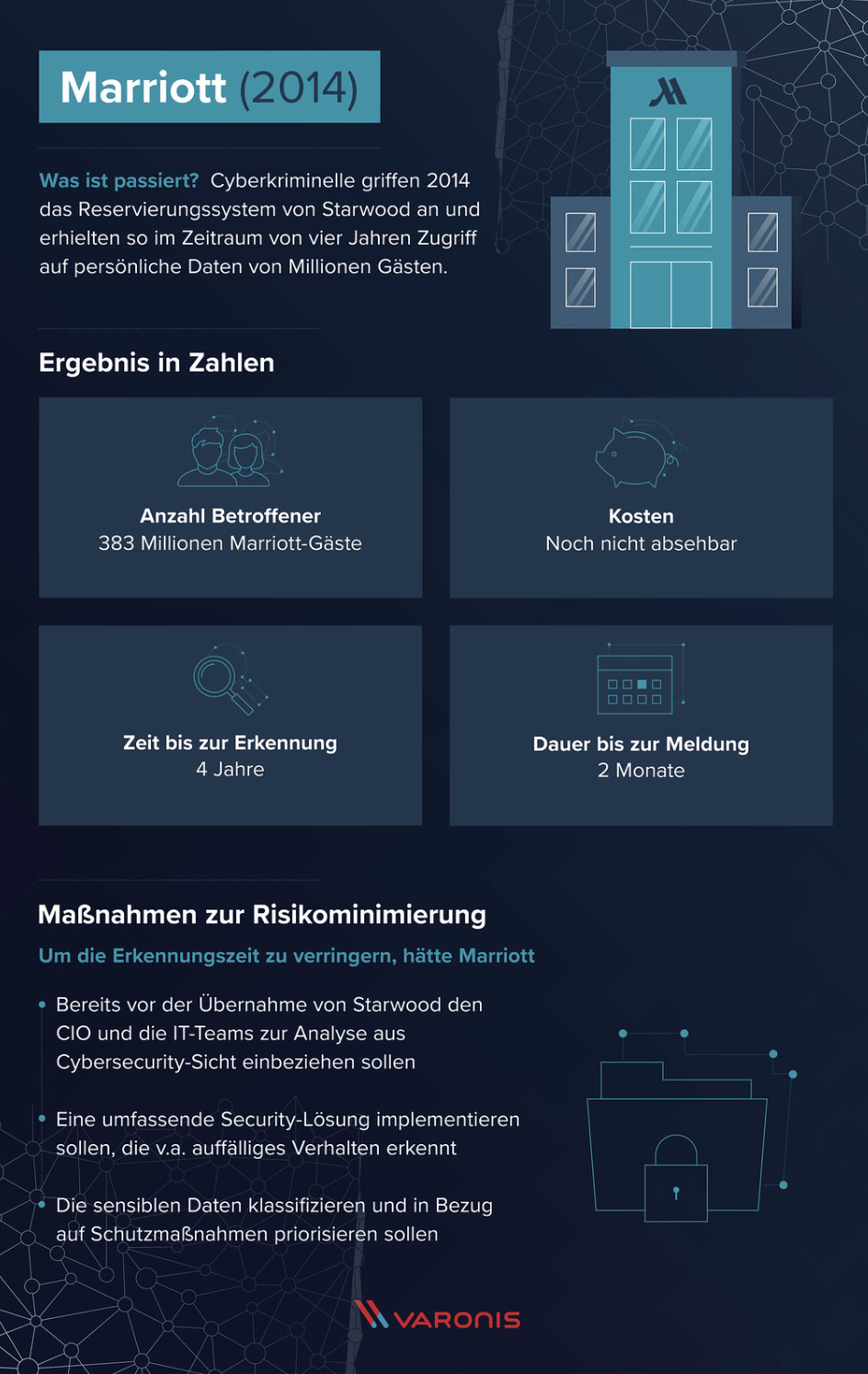

Am 30.11.2018 gab Marriott bekannt, dass Kundendaten von mehreren Hundertmillionen Hotelgästen entwendet worden seien. Eine spätere Analyse zeigte, dass es sich um insgesamt 383 Millionen Datensätze handelte, darunter auch Kreditkarteninformationen und Passnummern. Das Datenleck befand sich dabei in der Datenbank der von Marriott 2016 übernommenen Starwood-Hotelgruppe.

Die Datenschutzverletzung bei Marriott hat das Datenrisiko bei M&A-Aktivitäten auf die Landkarte gebracht. Sie hat auf erschreckende Weise klar gemacht, dass Vorstände und Aufsichtsräte den Umfang des Risikos einbeziehen müssen, wenn sie im Zuge einer Übernahme oder Fusion auch Daten eines anderen Unternehmens übernehmen. Im Falle der Übernahme von Starwood durch Marriott war dies ein kostspieliges Versäumnis der Verantwortlichen. Aber durchaus (zumindest bis dahin) kein unübliches: Wenn es um Fusionen und Übernahmen geht, übersehen Unternehmen in der Regel die involvierten Daten. Wenn man ein Unternehmen erwirbt, erwirbt man auch das gesamte Sicherheits- und Datenrisiko. Unwissenheit über Datenrisiken kann keine Verteidigungsstrategie sein, ebenso wenig wie Schuldzuweisungen. Marriott kann die Verantwortung nicht einfach auf Starwood abladen.

Je größer und komplexer Unternehmensnetzwerke und -infrastrukturen sind, desto größer ist gewöhnlich auch das Risiko. Dieses zu bewerten ist zwar schwierig, aber keinesfalls unmöglich. Ähnlich wie in anderen Unternehmensbereichen (von leistungs- bis hin zu finanzwirtschaftlichen Risiken) kann auch das Datenrisiko mittels speziellen Data Risk Assessments bewertet werden. Dies zu versäumen, ist ein unkalkulierbares Risiko.

Unternehmen, die vor einer Übernahme stehen, sollten das, was Marriott passiert ist, sehr ernst nehmen. Hinzu kommen Datenschutzbestimmungen wie die DSGVO, die über scharfe Zähne verfügen. Beides muss dazu führen, dass datenorientierte Risikobewertungen im Rahmen der Due-Diligence-Prüfung für M&A-Aktivitäten immer häufiger eingesetzt werden. Zwar wird sich so das Risiko nie gänzlich beseitigen, zumindest aber deutlich reduzieren lassen. Und das ist ja schon mal ein guter Start für eine neue Partnerschaft.

www.varonis.com