Vor allem APTs (Advanced Persistent Threats) geben IT-Sicherheitsexperten Anlass zu großer Sorge. Die Besonderheit von APTs liegt darin, dass sie über eine lange Zeit, mitunter über Jahre hinweg, unentdeckt bleiben können. Derartige Netzwerkangriffe setzen vorwiegend auf die Kompromittierung der Nutzerkonten von Unternehmensangehörigen.

Anschließend können die Angreifer sich legitim durch das Netzwerk bewegen, Malware platzieren und diese sogar gezielt weiterentwickeln, um sie vor gängigen Sicherheitslösungen zu verbergen. Um diese komplexen Angriffen zu begegnen, setzen viele Organisationen heute auf neueste SIEM-Technologie (Security Information Event Management, die es schafft, auch fortschrittliche Angriffe anhand ihrer Spuren im Netzwerk zu entlarven.

Angreifer nutzen verschiedene Methoden

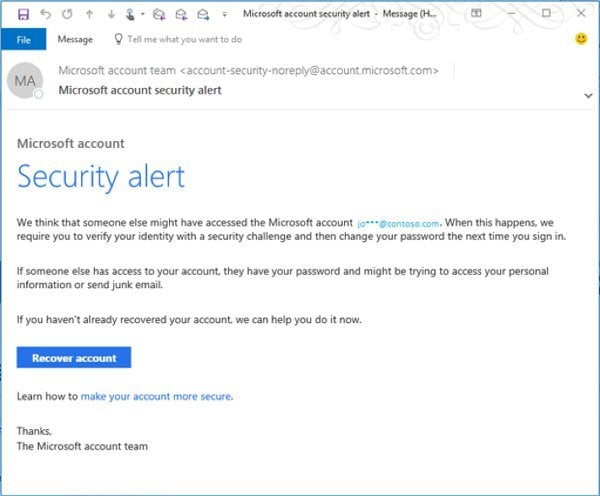

Phishing-E-Mails sind nach wie vor eine der bevorzugten Methoden von Cyberkriminellen, um an die Zugangsdaten nichtsahnender Nutzer zu kommen. Waren diese E-Mails in der Vergangenheit noch schwer zu erkennen, so sind sie heute für Nicht-Experten kaum mehr zu identifizieren. Berühmt berüchtigt ist bis heute der erfolgreiche Phishing-Hack, den russische Hacker auf den Wahlkampfmanager der Demokraken in den USA vor der Präsidentschaftswahl 2016 ausführten. Eine einfache E-Mail brachte die Sekretärin des Managers John Podesta dazu, das Passwort einzugeben, das den Hackern anschließend Zugriff auf das gesamte Postfach gewährte. Im Unternehmensumfeld ist das Microsoft-Passwort das bevorzugte Ziel, da es das Tor zum Netzwerk öffnet.

Das Geflecht von Passwörtern, Software-Passwort-Managern, zweistufiger Authentifizierung oder Hardware-Authentifizierung über Tokens oder Passcode-Generatoren ist für viele einfache Nutzer oft schwer zu verstehen. Hacker machen sich dies zunutze und visieren gezielt Nutzer an, die keine eingefleischten Experten sind und natürlich Schwierigkeiten damit haben, professionell gefälschte Phishing und Social-Engineering-Angriffe auf den ersten Blick zu erkennen. Erfolgreiche Hacks sind somit in den meisten Unternehmen nur eine Frage der Zeit und die IT-Sicherheit muss darauf reagieren können. Dementsprechend benötigen Unternehmen eine Möglichkeit, um Angriffe zu erkennen und abzuwehren zu können, selbst wenn sie über einen legitimen Nutzeraccount lanciert werden.

Logdaten können dabei helfen, Angreifer zu entlarven

Doch auf welche Art auch immer Cyberkriminelle Zugang erlangen: Sie können sich nicht vollständig unbemerkt durch das Netzwerk bewegen. Sobald Malware etwas im Netzwerk veranlasst, zum Beispiel Daten ausspäht, Privilegien erhöht oder Zugriff auf Systeme sucht, hinterlässt sie Spuren in Form von Logdaten. Zwar können komplexe APTs mitunter die von Organisationen eingesetzten Sicherheitslösungen manipulieren, um unentdeckt zu bleiben. Loginformationen hingegen lassen sich nicht so einfach löschen oder ändern – und können damit dazu genutzt werden, verdächtiges Verhalten im Netzwerk zu entlarven. Diese sind für den Schutz vor Malware Gold wert, denn mit ihnen lassen sich Angreifer entlarven, die sich als legitime User oder Softwares tarnen und die Sicherheitslösungen umgehen.

Bild: Beispiel einer Phishing-E-Mail aus dem Jahr 2015, mit noch einigen Fehlern. Heutige Phishing-E-Mails sind so gut gefälscht, dass sie von den echten kaum mehr zu unterscheiden sind.

Unternehmen häufen heute sehr große Mengen an Logdaten an. Nutzt man diese in Verbindung mit KI-Technologien und maschinellem Lernen, erhält man eine effiziente Möglichkeit zur verhaltensbasierten Netzwerküberwachung. Die schlauen Algorithmen können Muster erkennen und aus einem Berg an Loginformationen Zusammenhänge zwischen scheinbar nicht zusammenhängenden Teilen von Nutzeridentäten ausfindig machen. Nicht plausible Aktivitäten einer Benutzeraccounts melden sie automatisch der IT-Sicherheit.

Next-Generation-SIEM ist eine schlagkräftige Abwehrwaffe

Sicherheitslösungen, die Logdaten zur Identifizierung von verdächtigem Verhalten im Netzwerk aufdecken können, gibt es schon seit fast zwei Jahrzehnten. Verschiedene Generationen von SIEM-Lösungen (Security Information Event Management) tragen seitdem dazu bei, die Sicherheit im Unternehmen zu erhöhen. Die ersten Generationen von SIEM waren noch aufwendig in der Verwaltung und überschwemmten die Sicherheitsteams oft mit Fehlwarnungen. Moderne Next-Gen-SIEMs nutzen im Gegensatz zu ihren älteren Verwandten unter anderem jedoch KI und Maschinelles Lernen. Derartig aufgerüstet, verfügen sie über den notwendigen Kontext, um es ihren Anwendern zu ersparen, Fehlalarmen nachjagen zu müssen. Moderne SIEM-Technologien wie UEBA und SOAR steigern die Produktivität noch weiter, indem sie nicht nur Angriffe erkennen, sondern auch helfen, diese abzuwehren.

Um das vorher genannte Beispiel der russischen Hacker aufzugreifen, die erfolgreich in das Postfach des Wahlkampfmanagers eindrangen: Eine Next-Gen-SIEM-Lösung hätte hier sehr wahrscheinlich Alarm geschlagen. Denn es wurde zwar mit dem richtigen Passwort zugegriffen, die Angreifer taten dies jedoch mit einem neuen Computer und von einer unbekannten IP-Adresse an einem weit entfernten Ort. Beides Aktionen, die signifikant vom normalen Verhaltensprofil der Identität abweichen und damit als verdächtig eingestuft werden.

SIEM ergänzt konventionelle Sicherheitslösungen

Um den Risiken durch APTs entgegenwirken zu können, benötigen IT-Teams Lösungen, die ihre konventionellen Abwehrmaßnahmen ergänzen. Egal wie gewieft die Angreifer auch vorgehen mögen, sie hinterlassen digitale Spuren im Netzwerk in Form von Logdaten. Moderne SIEM-Lösungen der neuesten Generation nutzen agile Methoden für die Logdatenanalyse. Mit Maschinellem Lernen und KI bilden sie daraus eine wertvolle Gefahrenabwehr und machen so aus den vorher wertlosen Logdaten Gold.