Es ist heutzutage nicht mehr allzu schwer, sich eine Welt auszumalen, in der unser Garagentor mit unserem Thermostat kommuniziert, damit das Haus beheizt wird, sobald wir zurück sind. Als Nächstes signalisiert es dem Fernseher unsere Lieblingssendung einzuschalten, sowie unseren Ofen auffordert, das Abendessen zu erwärmen. Das IoT ist keine Science-Fiction mehr, sondern bereits Realität. Und diese entwickelt sich rasant weiter. Gartner geht von schätzungsweise 25 Milliarden verbundenen Geräten bis 2020 aus, gegenüber derzeit fünf Milliarden. Wen wundert es da, dass eine Stimmung entsteht, wie zu Goldgräbers Zeiten.

Wir befinden uns mitten in einer IoT-Goldrausch-Welle. Unternehmen wollen schätzungsweise 7,3 Billionen US-Dollar bis 2017 ins IoT investieren. Dazu sondieren sie aktiv neue, kreative und kollaborative IoT-Projekte, um auf dem Markt Fuß zu fassen und ihre Wettbewerbsfähigkeit zu verbessern. Apple sorgte zuletzt für Aufsehen mit der Einführung seiner Armbanduhr, die nicht nur zu Fitness-Zwecken, sondern auch in der medizinischen Forschung eingesetzt werden kann.

Die vernetzte Welt erfordert neue Datenschutzmaßnahmen

Angesichts von Unternehmen, die das IoT verwenden, um stärker personalisierte Dienstleistungen bereitzustellen und nebenbei mehr Daten über uns zu sammeln, ist die Angst vor einer Beeinträchtigung des Datenschutzes verständlich. Das IoT steht in dieser Hinsicht vor einzigartigen Herausforderungen, denn es liegt in der Natur der Sache, dass die meisten Unternehmen und Organisationen über Zugang zu den personenbezogenen Daten von Benutzern verfügen, um ihre Dienstleistungen zu erbringen. So waren zum Beispiel Besitzer des Samsung Smart TV entrüstet, als sie erfuhren, dass sich ihr Gerät mittels einer Spracherkennungsfunktion an den Wohnzimmer-Unterhaltungen beteiligen kann. Benutzer haben immer öfter das Gefühl, dass sie nur wenig Kontrolle darüber haben, welche Daten weitergegeben werden können.

Gleichzeitig ist die Vorgehensweise, wie wir sie von Webseiten her kennen – indem wir ein Kästchen markieren, um dem Austausch unserer personenbezogenen Daten zuzustimmen – für IoT-Geräte schlicht ungeeignet. Wo befindet sich beispielsweise das Kontrollkästchen bei einer intelligenten Glühlampe? Selbst wenn es eine extra App für eine solche Vorrichtung gäbe, die man auf seinem Smartphone installieren könnte: Sollten die Experten mit der zu rechnenden Zahl der IoT-Geräte in unserem Leben, im Vergleich zur Anzahl der Laptops richtig liegen, benötigen wir andere Wege für die Handhabung des persönlichen Datenschutzes.

Gefährdung durch das IoT – und mögliche Lösungen

Das moderne IoT ist weiterhin von Komplexität geprägt, was es anfällig für Cyberkriminelle und Datenschutzlücken macht. Zahlreiche Benutzer, Unternehmen und Organisationen sind gespannt auf die versprochenen Vorteile und richten IoT-Geräte ein, um bestimmte Funktionen zu nutzen. Sie möchten etwa Echtzeitbenachrichtigungen von Nest-Protect Rauchmeldern von Google oder detaillierte Informationen zum Schlafverhalten von Fitbit-Wearables erhalten oder vernetzte Industriegeräte für die Bestandsverwaltung einsetzen. All diese Vorrichtungen erlauben eine größere Kontrolle über das Privatleben oder im Geschäftsumfeld.

Im Kleingedruckten, selten genug beachtet, ist jedoch die Rede von Verbraucherdaten und Profilerstellung, aufgezeichneten Nutzungsmustern sowie der Untersuchung und Analyse menschlichen Verhaltens basierend auf den Daten, die die Geräte fleißig sammeln.

IoT-Protokolle müssen einen geschlossenen Ansatz mit Blick auf das Identity Relationship Management bieten. Es muss sichergestellt sein, dass die Beziehungen zwischen Geräten, Benutzern und Cloud auf fairen Vereinbarungen zwischen den Parteien basieren, die jederzeit von jedem auf Wunsch gelöst werden dürfen.

Immer mehr Objekte und Vorrichtungen sind in der Lage, miteinander zu kom-munizieren. Das stellt uns alle vor die gewaltige Aufgabe, Benutzern die Kontrolle über ihre personenbezogenen Daten zu geben, auch wenn diese Daten in einem Dickicht aus Millionen von Netzwerken mit Sensor- und Geräteanbindung gesammelt und verwaltet werden.

Ein Beispiel: Jeder von uns hat eine Vielzahl an Glühlampen zuhause im Einsatz. Möchten wir den Zugang zu jeder einzelnen individuell steuern, je nach Tages- oder Jahreszeit, wenn wir Gäste haben oder auch nur zu einer bestimmten individuellen Stimmung? Wenn wir von den Vorteilen des IoT profitieren wollen, statt Wandschalter zu betätigen, sollten wir uns lieber mit wirklich zentraler Datensteuerung befassen – und zwar schnell.

Ein weiteres Beispiel zeigt, wie wichtig es ist, unsere Daten zu steuern. Informationen, die anhand eines Cloud-Diensts gesammelt werden, der mit einer vernetzten Geschirrspülmaschine in einem Eigenheim verbunden ist, können Aufschluss darüber geben, wie oft die Bewohner ihr Geschirr spülen, wann sie zuhause sind, Gäste haben oder Essen zubereiten. Die Hausbesitzer möchten den Zugang zu dem Geschirrspüler gegebenenfalls als Teil einer Zusammenstellung von “Dingen” im Haushalt steuern und gleichzeitig verschiedene Personen in diesem Haushalt aggregiert verwalten. Beim Verkauf der Immobilie gehen der Geschirrspüler und der Dienst an den neuen Eigentümer über, während der alte Eigentümer die Kontrolle über die im Laufe der Zeit gesammelten “personenbezogenen” Daten behalten möchte.

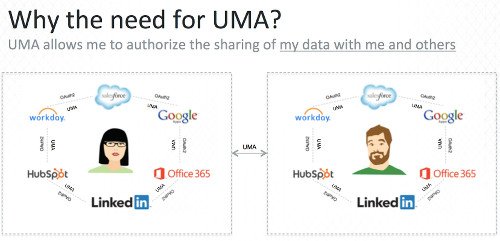

Eine Organisation für Standards namens “Kantara Initiative” sponsert verschiedene Bemühungen, darunter die Identities-of-Things-Discussion Group und die User-Managed Access (UMA) Work Group, um Lösungen für diese Herausforderungen zu entwickeln. UMA ist ein neues Protokoll, das Benutzern eine einheitliche Steuerung in die Hand gibt, um den Zugriff auf personenbezogene Daten und Dienstleistungen zu autorisieren, egal, wo diese Ressourcen online gespeichert sind. Ein Beispiel aus dem Alltag: Wenn Thomas ein IoT-fähiges “vernetztes Auto” besäße, könnte er es zu seinem UMA-fähigen Dashboard für die Online-Freigabe hinzufügen. Dort könnte er eine Freigabe-Einstellung festlegen, die zulässt, dass sein Sohn den Wagen fährt, jedoch nicht erlaubt, dass dieser Zugang zum Kofferraum erhält. Thomas Dashboard könnte Daten aller möglichen Gegenstände verwalten, von Küchengeräten bis hin zu all den vielen Glühlampen.

Der praktischste Weg zur Integration von Datenschutz ist die Nutzung einheitlicher, sorgfältig geprüfter, offener Standards und Plattformen, die sichere Verbindungen unter Geräten, Dienstleistungen und Anwendungen ermöglichen, denen der Benutzer zugestimmt hat. Sobald die Verbraucher merken, dass sie ihre Daten unter Kontrolle haben, wird diese Technologie ihr gesamtes Potenzial entfalten.