IoT macht Unternehmen durch Automatisierung effizienter, vergrößert aber auch die Angriffsfläche, indem es eine neue Dimension der Komplexität hinzufügt. Diese mit dem Netzwerk verbundenen IoT-Geräte kommunizieren über das Internet entweder mit einem Kontrollzentrum, das in einer Public Cloud-Umgebung wie AWS, Azure, Google Cloud ausgeführt wird, oder mit einem Unternehmensrechenzentrum, in dem die großen Datenmengen aufgezeichnet und analysiert werden.

Durch die Verbindung zum Internet, sind diese Geräte und somit deren Unternehmen Gefahren ausgesetzt.

Zero-Trust Network Access (ZTNA)-Lösungen geben nur Hoffnung für mobile Geräte. Eine ZTNA-Lösung funktioniert durch Installation eines Endpunkt-Agenten auf einem Benutzergerät wie einem Laptop, Tablet oder Mobiltelefon. Dieser Software-Agent stellt sicher, dass der Datenverkehr vom Gerät an einen in der Cloud bereitgestellten Sicherheitsdienst weitergeleitet wird, bevor er an eine SaaS-Anwendung oder einen IaaS-Anbieter weitergeleitet wird. Im Gegensatz zu Tablets und Smartphones können ZTNA-Software-Agenten jedoch nicht auf IoT-Geräten installiert werden, da diese agentenlos sind und daher die Installation von Software-Agenten von Drittanbietern nicht unterstützen. Aus diesem Grund benötigen Unternehmen eine andere Sicherheitslösung für IoT-Geräte, um Unternehmensnetzwerke vor potenziellen Bedrohungen zu schützen.

Mit einem fortschrittlichen, geschäftsorientierten SD-WAN können Unternehmen das Risiko von Sicherheitsverletzungen im Zusammenhang mit IoT-Geräten minimieren. Ein solches SD-WAN identifiziert und klassifiziert den Anwendungsverkehr ab dem ersten Paket, fängt ihn am Netzwerkrand in einer geeigneten Zone oder einem Segment ab und isoliert den IoT-Verkehr von anderem Traffic im Netzwerk. Eine fortschrittliche SD-WAN-Plattform orchestriert eine End-to-End-Segmentierung, die das LAN-WAN-LAN vom Unternehmen und das LAN-WAN-Rechenzentrum/Cloud umfasst, was zu einer konsistenten und automatisierten Durchsetzung von Sicherheitsrichtlinien mit größerer Transparenz führt.

Mit der End-to-End-Segmentierung können Unternehmen isolierte Segmente für den Datenverkehr von IoT-Geräten erstellen. Für jedes Segment kann eine unabhängige Sicherheitsrichtlinie definiert werden, die den Umgang des IoT-Geräte-Traffics festlegt. Da der Traffic in einem Segment vom Traffic anderer Segmente isoliert ist, wird ein unbefugter Zugriff auf breitere Netzwerksegmente verhindert. Selbst wenn eine Bedrohung auftreten sollte, sind die Auswirkungen auf das Segment beschränkt, in dem sie entstanden ist. Darüber hinaus können Unternehmen mit einer integrierten zonen basierten Stateful-Firewall Remote-Standorte und IoT-Geräte vor potenziell eingehenden Bedrohungen schützen, indem sie diese blockieren.

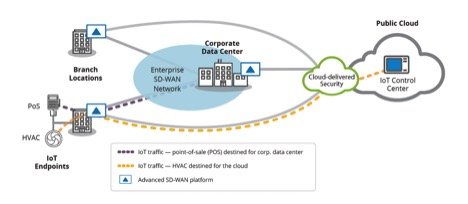

Ein Beispiel: An einem Remote-Standort, an dem agentenlose IoT-Geräte wie PoS- und HLK-Systeme installiert sind (Bild 1 unten), identifiziert eine fortschrittliche SD-WAN-Edge-Plattform die von den Geräten verwendeten Anwendungen eindeutig. Eine Systemrichtlinie fängt den PoS-Datenverkehr ab und leitet ihn an das Unternehmensrechenzentrum weiter, in dem die Anwendung zur Verarbeitung von Kreditkartentransaktionen gehostet wird. Vorhandene Firewall-Sicherheitsdienste der nächsten Generation, die in diesem Beispiel im Rechenzentrum eingesetzt werden, werden zur Überprüfung des Datenverkehrs eingesetzt.

Auf der anderen Seite segmentieren die Richtlinien des HLK-Systems den HLK-Datenverkehr und leiten ihn zur zusätzlichen Sicherheitsüberprüfung an den in der Cloud bereitgestellten Sicherheitsanbieter wie Zscaler, Netskope, Checkpoint, Palo Alto Networks oder McAfee weiter, bevor er das IoT-Kontrollzentrum erreicht, das in der Public Cloud gehostet wird. Da der IoT-Verkehr gemäß den Unternehmensrichtlinien isoliert wird, gefährdet ein Verstoß im HLK-Segment nicht die Kreditkarteninformationen und personenbezogenen Daten im PoS-Segment. Die Segmentierung hilft Unternehmen auch bei der Erfüllung von PCI- (oder anderen) Compliance-Anforderungen. Wie in diesem Beispiel gezeigt, kann eine umfassende Sicherheitsimplementierung mit einer fortschrittlichen SD-WAN-Edge-Plattform die heutigen Cloud-first-Unternehmen bei ihrer fortlaufenden Transformation besser schützen, während die Vorteile des IoT voll ausgenutzt werden können.

Bild 1: Mit einer fortschrittlichen SD-WAN-Plattform können Unternehmen IoT-Geräte hinter der integrierten zonenbasierten Firewall schützen, den Datenverkehr von IoT-Geräten dynamisch identifizieren, individuelle Richtlinien konfigurieren und das Netzwerk granular segmentieren, um Compliance-Anforderungen zu erfüllen. Wie im Diagramm dargestellt, werden alle Point-of-Sale-Transaktionsdaten aus der Filiale an das Unternehmensrechenzentrum weitergeleitet, während der HLK-Datenverkehr an ein IoT-Kontrollzentrum in der Cloud weitergeleitet wird.

Eine fortschrittliche SD-WAN-Edge-Plattform bietet auch eine intelligente Pfadauswahl über WAN-Verbindungen wie MPLS, Breitband, LTE/5G, um die Auswirkungen von Brownouts und Blackouts auf jedes Underlay zu eliminieren. Darüber hinaus überwacht sie kontinuierlich den Zustand des Unternehmensnetzwerks und der IoT-Anwendungen, erkennt veränderte Bedingungen – einschließlich DDoS-Angriffe – und löst sofortige, automatisierte Echtzeitreaktionen aus, um Sicherheitsbedrohungen zu mindern.

IoT-Geräte helfen dabei, Geschäftsabläufe zu automatisieren, die betriebliche Effizienz zu steigern und Echtzeitinformationen zu liefern, die Unternehmen flexibler machen. Da Unternehmen immer mehr vernetzte Geräte einsetzen, ist es von entscheidender Bedeutung, die damit verbundenen Sicherheitsherausforderungen zu bewältigen. Eine fortschrittliche SD-WAN-Edge-Plattform vereint die fortschrittlichen Technologien, die erforderlich sind, um IoT-Investitionen von Unternehmen zu identifizieren, zu segmentieren und zu schützen – und somit den Geschäftsbetrieb zu sichern.