Während Unternehmen Millionen in Cybersecurity investieren, verursachen interne Sicherheitsrisiken oft höhere Schäden. Eine neue Betrachtung der Bedrohungslandschaft zeigt: Die größte Gefahr kommt von innen.

Das Paradox der modernen IT-Sicherheit

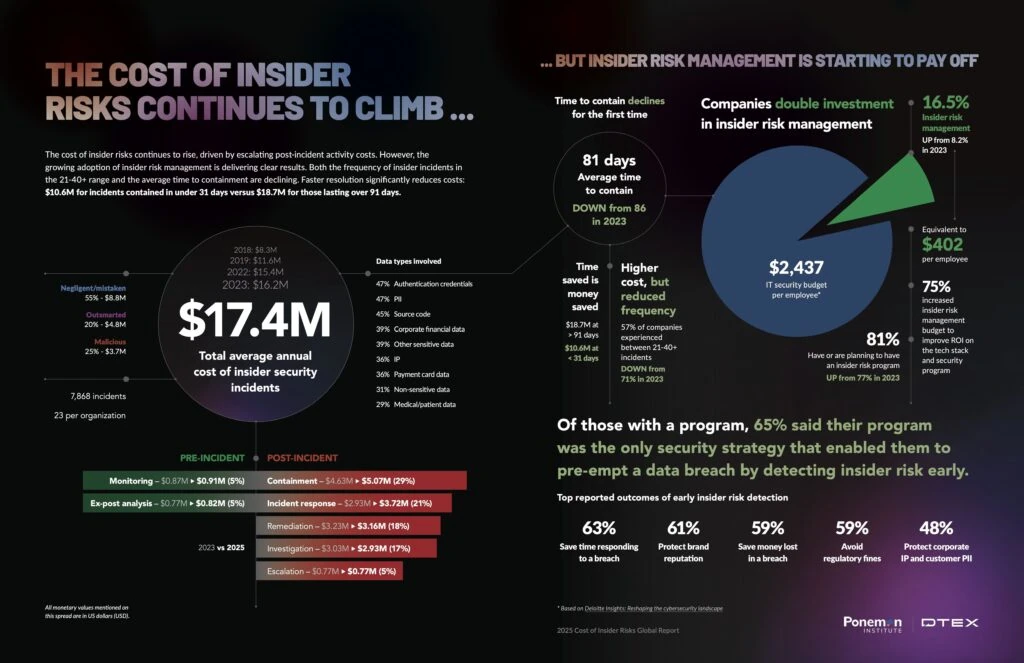

Unternehmen rüsten ihre Cybersecurity-Arsenale kontinuierlich auf – Firewalls werden verstärkt, KI-basierte Threat Detection implementiert und Zero-Trust-Architekturen eingeführt. Doch während die Aufmerksamkeit auf externe Bedrohungen fokussiert ist, wächst ein Problem im Verborgenen: Interne Sicherheitsrisiken verursachen mittlerweile durchschnittlich 17,4 Millionen Dollar jährlich – bei malicious insider attacks kostet jeder einzelne Vorfall durchschnittlich 4,99 Millionen Dollar, während externe Cyberangriffe im Durchschnitt 4,88 Millionen Dollar kosten.

Inhouse-Gefahren: Der unterschätzte Risikofaktor

Privilegierte Nutzer als Schwachstelle

Die größte interne Bedrohung geht von privilegierten Nutzern aus. Administratoren, Entwickler und C-Level-Executives haben per Definition Zugang zu kritischen Systemen und Daten. Wenn diese Accounts kompromittiert werden – sei es durch Social Engineering, schwache Passwörter oder unvorsichtiges Verhalten – entsteht ein direkter Pfad zu den wertvollsten Unternehmensassets.

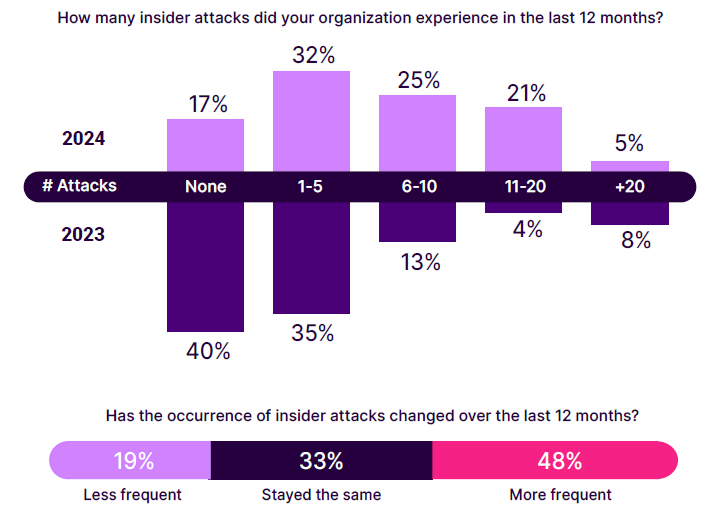

Ein aktuelles Beispiel: Bei einem deutschen Mittelständler führte die unsachgemäße Konfiguration von SAP-Berechtigungen durch einen internen Administrator zu einem Datenleck. Solche Vorfälle sind häufiger als man denkt – 83% der Unternehmen meldeten 2024 mindestens einen Insider-Angriff.

Shadow IT: Wenn Bequemlichkeit zur Bedrohung wird

Cloud-Services wie Dropbox, Google Drive oder Slack werden oft ohne IT-Genehmigung eingesetzt. Diese “Shadow IT” umgeht etablierte Sicherheitskontrollen und schafft unkontrollierte Datenflüsse. Besonders problematisch: Mitarbeiter laden sensible Dokumente in private Cloud-Accounts hoch oder nutzen ungesicherte Messenger für geschäftliche Kommunikation.

Unbeabsichtigte Insider-Bedrohungen

Nicht jede interne Bedrohung ist böswillig. Häufiger sind Fehlkonfigurationen, versehentliche Datenfreigaben oder ungesicherte Systeme. Mehr als 60 Prozent solcher Vorfälle sind das Ergebnis unvorsichtiger Mitarbeiter, nicht böswilliger Absichten. Ein Beispiel aus der Praxis: Ein Entwickler checkt versehentlich API-Schlüssel in ein öffentliches GitHub-Repository ein – innerhalb von Stunden scannen Bots diese Credentials und nutzen sie für unbefugten Zugriff. 86% aller Datenschutzverletzungen in 2024 gingen auf gestohlene oder kompromittierte Credentials zurück.

Cybersecurity: Fokus auf externe Bedrohungen

Ransomware und Advanced Persistent Threats

Externe Cybersecurity-Bedrohungen sind real und wachsend. Ransomware-Gruppen werden professioneller, nutzen KI für gezieltere Angriffe und fordern immer höhere Lösegelder. Advanced Persistent Threats (APTs) infiltrieren Netzwerke über Monate unentdeckt und extrahieren kontinuierlich Daten.

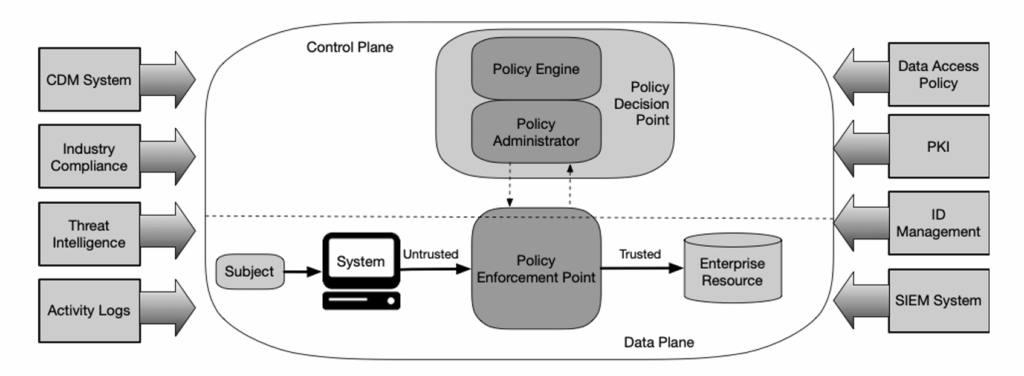

Zero Trust als Antwort

Viele Unternehmen setzen auf Zero-Trust-Architekturen, um externe Bedrohungen abzuwehren. Das Prinzip “Never trust, always verify” verschärft die Authentifizierung und überwacht kontinuierlich Netzwerkaktivitäten. Doch selbst ausgeklügelte Zero-Trust-Systeme können versagen, wenn interne Nutzer bereits legitimen Zugang haben.

Der strategische Wandel: Ganzheitlicher Sicherheitsansatz

Beyond Perimeter Security

Die traditionelle Perimeter-Verteidigung reicht nicht mehr aus. Moderne Unternehmen brauchen einen “Security Everywhere”-Ansatz, der interne und externe Bedrohungen gleichwertig behandelt. Das bedeutet:

Identity-First Security: Jede Identität – intern wie extern – wird kontinuierlich verifiziert und überwacht. User Behavior Analytics (UBA) erkennen Anomalien in Echtzeit, auch bei privilegierten Accounts.

Data-Centric Protection: Anstatt nur den Netzwerkperimeter zu schützen, werden Daten selbst klassifiziert, verschlüsselt und mit Zugriffskontrollen versehen – unabhängig davon, wo sie sich befinden.

Privileged Access Management als Kernelement

PAM-Lösungen (Privileged Access Management) werden zum kritischen Baustein. Sie kontrollieren, überwachen und protokollieren alle privilegierten Zugriffe. Moderne PAM-Systeme nutzen KI, um verdächtige Aktivitäten zu erkennen, bevor Schäden entstehen.

Security Awareness Training neu gedacht

Traditionelle Security-Schulungen fokussieren meist auf Phishing-Erkennung. Moderne Programme müssen auch interne Risiken addressieren: Wie konfiguriere ich Cloud-Services sicher? Wann melde ich verdächtige Kollegen-Aktivitäten? Wie erkenne ich Social Engineering von innen?

Best Practices für den hybriden Sicherheitsansatz

1. Kontinuierliches Monitoring implementieren

SIEM-Systeme (Security Information and Event Management) müssen interne und externe Datenquellen gleichermaßen überwachen. Besonders wichtig: Korrelation zwischen verschiedenen Datenquellen, um komplexe Angriffsmuster zu erkennen.

2. Principle of Least Privilege durchsetzen

Jeder Nutzer erhält nur die minimal notwendigen Berechtigungen. Regelmäßige Access Reviews stellen sicher, dass Rechte zeitnah angepasst werden – besonders bei Rollenwechseln oder Projektwechseln.

3. Insider Threat Detection Programme

Spezialisierte Tools analysieren Nutzerverhalten und erkennen Anomalien. Machine Learning-Algorithmen lernen normale Arbeitsweisen und schlagen Alarm bei Abweichungen – ohne die Privatsphäre zu verletzen.

4. Zero Trust für interne Netzwerke

Auch interne Kommunikation wird verschlüsselt und authentifiziert. Mikrosegmentierung isoliert kritische Systeme, selbst wenn ein interner Account kompromittiert wird.

Kosten-Nutzen-Analyse: ROI der ganzheitlichen Sicherheit

Die Investition in hybride Sicherheitsansätze zahlt sich messbar aus. Unternehmen mit ausgereiften Insider Threat-Programmen können die durchschnittlichen Schadenskosten erheblich reduzieren. Gleichzeitig sinkt die Zeit bis zur Erkennung von Sicherheitsvorfällen von durchschnittlich 292 Tagen (bei kompromittierten Credentials) auf deutlich unter 200 Tage bei gut implementierten Programmen.

Beispielrechnung für ein mittelständisches Unternehmen (1.000 Mitarbeiter):

- Investition in PAM + UBA + erweiterte SIEM: 450.000 Euro

- jährlich Potenzielle Einsparungen durch verbesserte Containment-Zeiten: 600.000 – 800.000 Euro jährlich

- ROI: 33-78% im ersten Jahr

PAM (Privileged Access Management)

UBA (User Behavior Analytics)

SIEM (Security Information and Event Management)

Hinweis: Konkrete ROI-Berechnungen variieren stark je nach Unternehmensumfeld und Implementierungsgrad der Sicherheitsmaßnahmen.

Risiken der einseitigen Fokussierung

Unternehmen, die ausschließlich auf externe Cybersecurity setzen, übersehen systematisch interne Risiken:

DSGVO und NIS2-Compliance: Beide Verordnungen fordern explizit Maßnahmen gegen interne Bedrohungen. Einseitige Cybersecurity-Strategien können zu Compliance-Lücken führen.

Reputationsschäden: Insider-Vorfälle werden medial oft härter bewertet als externe Angriffe. “Das hätte man verhindern können” ist ein häufiger Vorwurf.

Operationelle Kontinuität: Interne Sabotage kann geschäftskritische Prozesse gezielter lahmlegen als externe Angriffe, da Insider die Systemarchitektur kennen.

Fazit: Security als ganzheitliche Disziplin

Die Zeiten der isolierten Betrachtung von Cybersecurity und interner Sicherheit sind vorbei. Moderne Bedrohungen nutzen beide Angriffsvektoren und erfordern entsprechend ganzheitliche Abwehrstrategien.

Unternehmen müssen ihre Sicherheitsstrategie überdenken: Statt Budgets einseitig in Perimeter-Verteidigung zu investieren, braucht es ausgewogene Programme, die interne und externe Risiken gleichwertig behandeln. Nur so entsteht echte Cyber-Resilienz in der zunehmend komplexen Bedrohungslandschaft.

Die Investition in hybride Sicherheitsansätze ist nicht nur eine technische Notwendigkeit, sondern ein Wettbewerbsvorteil. Unternehmen, die heute handeln, sind morgen besser gerüstet für die Security-Herausforderungen der digitalen Transformation.

Quellen

- 2025 Cost of Insider Risks Report – Ponemon Institute & DTEX Systems

https://www.dtexsystems.com/blog/2025-cost-insider-risks-takeaways/ - IBM Cost of a Data Breach Report 2024 – IBM Security

https://socradar.io/ibms-cost-of-data-breach-report-2024-cybersecurity/ - 2024 Insider Threat Report – Cybersecurity Insiders

https://www.cybersecurity-insiders.com/2024-insider-threat-report/ - Insider Threat Statistics for 2024 – Syteca

https://www.syteca.com/en/blog/insider-threat-statistics-facts-and-figures - 83% of organizations reported insider attacks in 2024 – IBM Think

https://www.ibm.com/think/insights/83-percent-organizations-reported-insider-threats-2024 - The Real Costs of Insider Threats: An In-Depth Analysis – Teramind

https://www.teramind.co/blog/insider-threat-statistics/ - 2024 Insider Threat Report: Key Trends & Fixes – Cybersecurity Insiders

https://www.cybersecurity-insiders.com/2024-insider-threat-report-trends-challenges-and-solutions/ - Mit Data-at-Rest Insider-Threats identifizieren – it-daily.net

https://www.it-daily.net/analysen/mit-data-at-rest-insider-threats-identifizieren - Vertraue niemandem – Das Zero-Trust-Security-Modell – it-daily.net

https://www.it-daily.net/it-sicherheit/cloud-security/vertraue-niemandem-das-zero-trust-security-modell - Insider-Threats durch übermäßige Berechtigungen – it-daily.net

https://www.it-daily.net/it-sicherheit/cloud-security/insider-threats-durch-uebermaessige-berechtigungen - So werden Mitarbeiter nicht zur Insider-Bedrohung – it-daily.net

https://www.it-daily.net/it-sicherheit/cloud-security/32247-so-werden-mitarbeiter-nicht-zur-insider-bedrohung