Mit bestehenden Codebausteinen können Cyberkriminelle schnell und einfach neue Malware erstellen. Am Beispiel der Ransomware-Varianten Nitrogen und LukaLocker gehen Analysten ihrem Ursprung nach und zeigen, wie sich Unternehmen vor diesem zunehmenden Phänomen schützen können.

Hacker sind auch nur Menschen, zumindest insofern, als sie versuchen, ihre Ziele mit möglichst geringem Aufwand zu erreichen. Warum also mühsame Programmierarbeit auf sich nehmen, wenn ein kopierter und nur leicht veränderter Schadcode genauso wirkungsvoll ist? Angesichts des Trends zum Ransomware Recycling schlagen Experten Alarm und warnen vor zunehmenden Angriffen.

Kopiervorlagen liegen auf der Straße

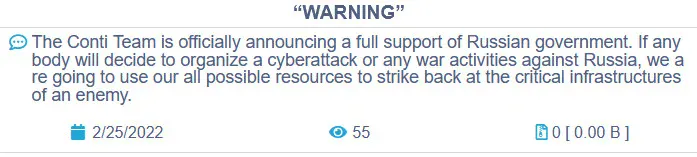

Dass recyclefähige Codebausteine praktisch für jedermann zugänglich sind, zeigen die kürzlich entdeckten Ransomware-Ausführungen Nitrogen und LukaLocker. Die Vermutung, dass beide Schadprogramme einem am 20. März 2022 geleakten Quellcode der russischen Hackergruppe Conti entstammen, untersuchte kürzlich das Falcon Team des deutschen Cybersecurity-Dienstleisters SECUINFRA, eine auf digitale Forensik, Incident Response, Threat Intelligence sowie APT- und Malwareforschung spezialisierte Expertengruppe. Und das kam so: Nachdem die Betreiber des CONTI Ransomware-as-a-Service (RaaS) auf ihrem Leak-Blog bekannt gegeben hatten, die russische Invasion der Ukraine zu unterstützen, veröffentlichte ein ukrainisch-stämmiger Entwickler der Gruppierung kurzerhand den Quellcode der CONTI Ransomware über Twitter und versorgte damit die komplette Szene mit einer potenten Blaupause.

BleepingComputer)

Abgekupferte Ransomware-Varianten

Eine der abgeleiteten Varianten trägt den Namen LukaLocker. Im Juli 2024 wird sie erstmals öffentlich, nachdem sie von Halcyon identifiziert und publiziert worden ist. Als Threat Actor bzw. Ransomware Operator wird der Codenamen „Volcano Demon“ referenziert, der seine Opfer durch hinterlassene Ransom-Notes auf Computern und telefonische Drohanrufe erpresste. Auch wenn diese Taktik eher ungewöhnlich ist, da sie Call-Center-Agenten involviert, zeigt sich darin die erste Parallele zur CONTI-Gruppe, von der ganz ähnliche Anrufaufzeichnungen existieren.

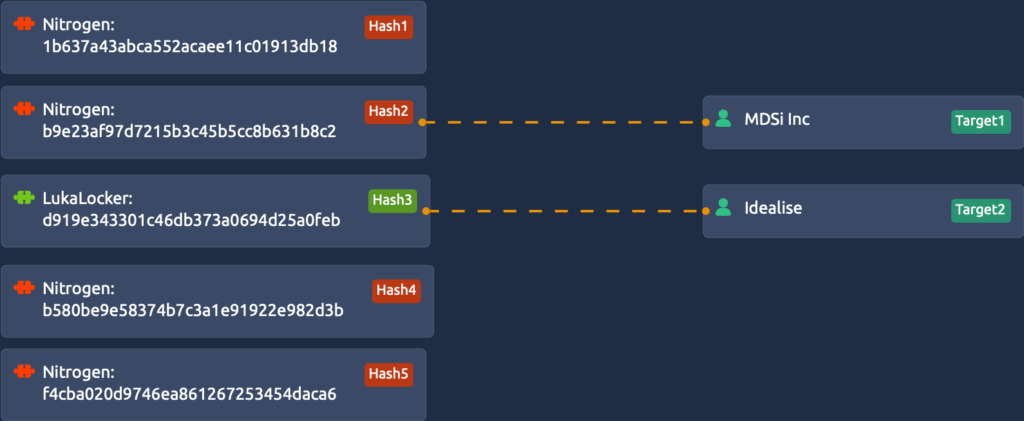

Verdächtig ähnlich: Nitrogen und LukaLocker

Drei Monate später wird mit Nitrogen Ransomware– nicht zu verwechseln mit der Schadsoftware „Nitrogen Loader“ – eine zweite CONTI-Kopie bekannt. Insgesamt fand das Falcon Team in seiner detaillierten Analyse durch Threat-Hunting mit YARA, ein Open-Source-Tool zur Erkennung und Klassifizierung von Malware mittels definierter Muster (sogenannter YARA-Regeln), insgesamt fünf Samples, von denen vier der Nitrogen- und eines der LukaLocker-Variante zugeordnet werden konnten. Dabei fielen den Analysten auf, dass die Implementationen nahezu identisch sind. Der Verdacht, dass hinter beiden Varianten derselbe Threat Actor steht und unter beiden Namen agiert, erhärtete sich nach Betrachtung der von Nitrogen veröffentlichten Data Breaches. Denn auf dem Nitrogen Leak-Blog wurde kurzzeitig auch ein Unternehmen gelistet, das mit der LukaLocker Variante angegriffen worden war. Die LukaLocker-Zuordnung wurde später von Blog und X entfernt, wodurch der Zusammenhang vermutlich verschleiert werden sollte.

Zielidentitäten zeigen, dass das LukaLocker-Opfer im Nitrogen-Blog aufgeführt wurden. Bildquelle: SECUINFRA

Infrastruktur für Erpressung und Verkauf

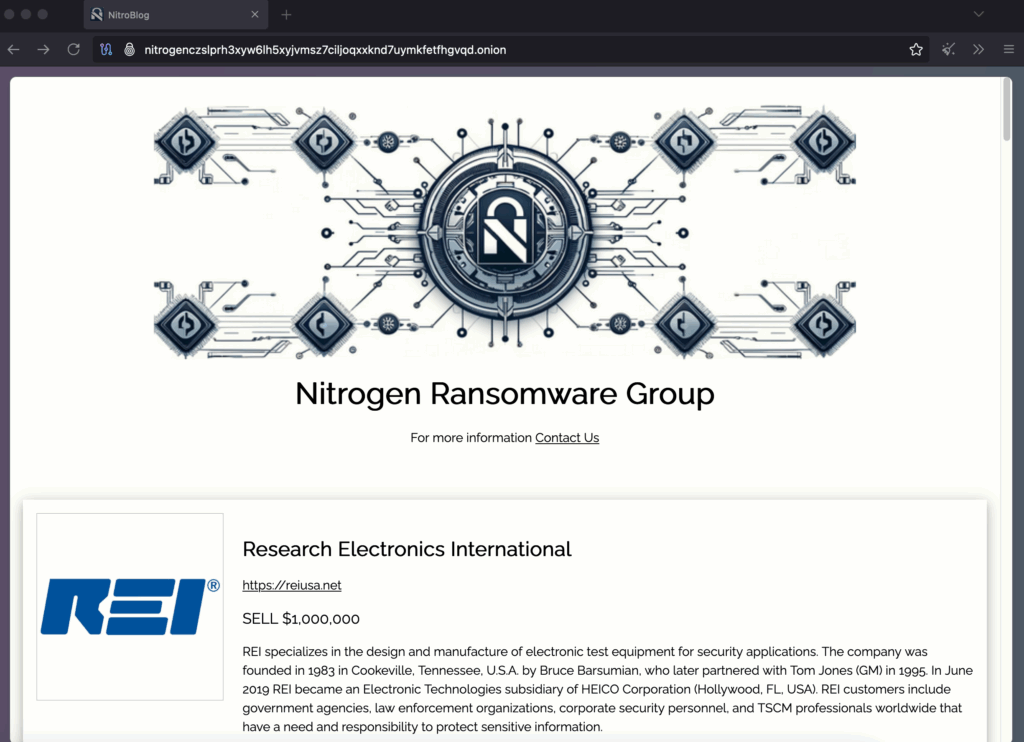

Über den Leak-Blog veröffentlichen die Betreiber der Nitrogen Ransomware kompromittierte Unternehmen mit der Absicht, die mit gängigen Double-Extortion-Taktiken entwendeten Daten weiterzuverkaufen. Deshalb werden diese auch nicht gänzlich veröffentlicht, sondern nur mit vagen Beweisen hinterlegt. Die Seite wird anonym als TOR Hidden Service betrieben und ist nur über das Darknet zugänglich. Der statische Aufbau mit nur wenigen dynamischen Elementen bietet wenig Angriffsfläche für eine potenzielle Deanonymisierung.

Darüber hinaus nutzen die Schadakteure einen X- bzw. Twitter-Account unter dem Nutzernamen @NitrogenSupp und zusätzlich den unter Cyberkriminellen beliebten Tox Instant Messenger. Dabei vermerkten die Hacker in jedem hinterlassenen Erpresserschreiben eine individuelle Tox-ID, um zwischen den Opfern unterscheiden zu können. Nachdem der Leak-Blog seit Dezember 2024 nicht mehr aktualisiert worden war, kontaktierte das Falcon Team testweise die dort gelisteten Tox-IDs. Durch die wenig später folgende Antwort wussten die Analysten, dass der Threat Actor den Kommunikationskanal nach wie vor nutzt.

Technische Gemeinsamkeiten

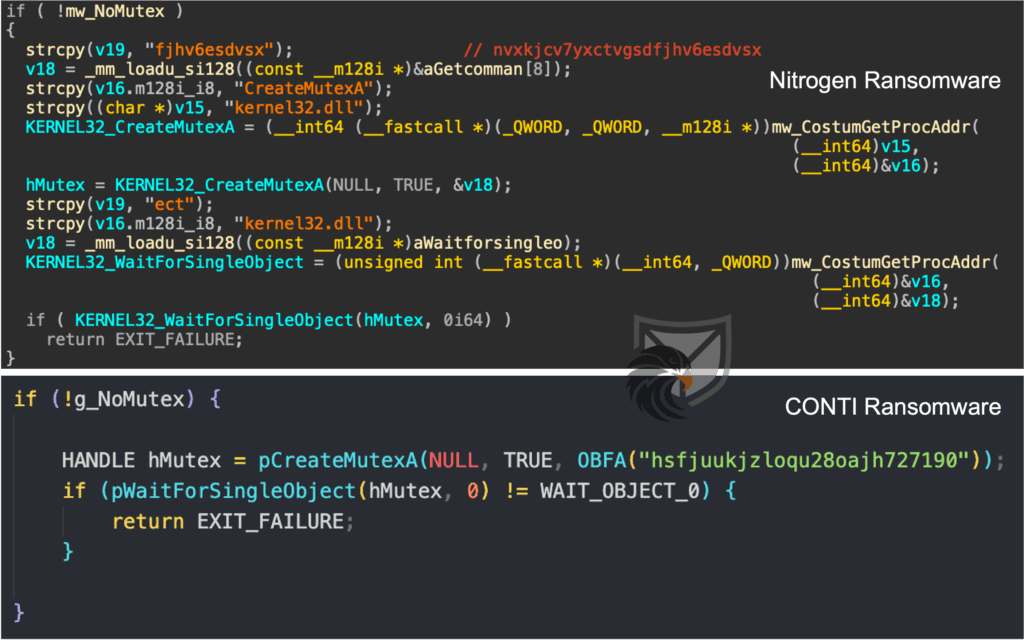

Ein weiteres Indiz für den Zusammenhang zwischen LukaLocker und Nitrogen ist das sogenannte Mutex (Mutual Exclusion Object), eine Art Sicherheitsmechanismus, der die mehrfache Ausführung der Schadsoftware und somit eine doppelte Verschlüsselung verhindert. Die Logik stammt eindeutig aus dem CONTI Quellcode, lediglich ihr Name wurde geändert. Auch die Multithreading-Logik entspricht der von CONTI, wobei pro logischem Prozessor zwei Threads erzeugt werden. Ferner sind bei beiden Ransomware-Stämmen die Obfuskationstechniken identisch, welche Import-Funktionen mit einer relativ einfachen Base64-Codierung verschleiern. Darüber hinaus zeigten Code-Heatmaps große Übereinstimmungen bei Hauptverschlüsselungsschleifen, Datei-Iteration und API-Calls.

Last but not least verwendet Nitrogen dasselbe Verschlüsselungsvorgehen wie LukaLocker und umgeht Sicherungsmechanismen mittels bcdedit.exe. Auch die drei von Nitrogen genutzten Verschlüsselungsmodi wurden aus dem Conti Sourcecode kopiert. Während LukaLocker wie CONTI Dateien mittels RSA verschlüsselt, setzen einige der untersuchten Nitrogen Samples auf eine ressourcenschonendere Verschlüsselung mit elliptischen Kurven (Elliptic Curve Cryptography, ECC).

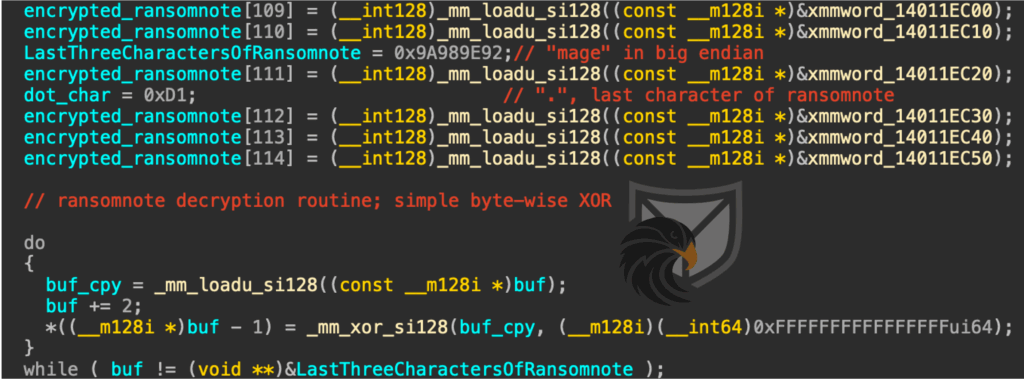

Weitere Gemeinsamkeiten fanden die Analysten bei der Routine für das Erpresserschreiben. Während LukLocker das Erpresserschreiben wie die CONTI Implementation im Klartext in der ausführbaren Datei mitliefert, erschweren einige der untersuchten Nitrogen Samples ein einfaches Extrahieren des Erpresserschreibens aus der Malware durch eine einfache byte-weise XOR-Verschlüsselung (exklusives Oder). In neueren Varianten wurde auch ein Rolling-XOR Algorithmus mit ähnlicher Funktionsweise gefunden.

Ergebnis der Analyse

Nach der Analyse steht für die Cybersecurity-Experten eindeutig fest, dass LukaLocker und Nitrogen Ransomware in großen Teilen auf dem CONTI Quellcode basieren. Darüber hinaus legt die Überlappung von Einträgen auf der Leak Seite von Nitrogen nahe, dass beide Varianten von denselben Akteuren verwendet werden. Die wenigen vom Autor vorgenommenen Veränderungen lassen vermuten, dass dessen Fähigkeiten zur Malware Entwicklung stark beschränkt sind. So wurde etwa der von CONTI implementierte Mechanismus zum Löschen der Volumenschattenkopien in der Nitrogen-Variante ausgelassen. Sofern dies nicht manuell nachgeholt wird, ist gegebenenfalls eine teilweise Datenwiederherstellung möglich.

Neue Gefahren durch Ransomware-Recycling

Wie der Fall LukaLocker / Nitrogen zeigt, können auch technisch weniger versierten Gruppen, mit CaaS‑Modellen (Crime as a Service) in den Markt eintreten, indem sie vorhandene Codebausteine wie Verschlüsselungsroutinen, Dateischlaufen und Prozess-Injektionstechniken wiederverwenden und unter anderem Namen nutzen. Während in der öffentlichen Wahrnehmung meist nur „neue“ Ransomware-Versionen ihre mediale Aufmerksamkeit erfahren, können solche angepassten Varianten bekannter Code-Basen nicht weniger große Schäden anrichten.

Handlungsempfehlungen

Basierend auf diesen Erkenntnissen empfiehlt das Falcon Team bedrohten Unternehmen, ihre Cyberresilienz weiter zu stärken und dabei auch diese neue Entwicklung zu berücksichtigen. Etwa durch ein erweitertes MDR (Managed Detection & Response), bei dem Threat-Intelligence-Funktionen aktiv in das SIEM oder EDR-System eingebunden sind, und Spezialisten die Netzwerke rund um die Uhr überwachen, Alarme überprüfen und im Bedarfsfall schnell handeln können. Sinnvolle Ergänzungen zum Schutz vor wiederverwendeten Malwarekomponenten sind zum Beispiel Dark Web Monitoring zum Auffinden geleakter Zugangsdaten und Erkennen von Ransomware-Trends oder ein Compromise-Assessment zum Aufspüren versteckter Angriffe in scheinbar gesunden Systemen. Für den Ernstfall können sich die Unternehmen im Rahmen eines MDR-Angebots auch den kurzfristigen Zugriff auf Digitale Forensik zusichern lassen, die nach gründlicher Analyse Angriffspunkte identifizieren und schließen kann. Präventiv sollten die Unternehmen zudem die Sicherheitskultur proaktiv durch Awareness-Schulungen fördern und einen Incident-Response-Plan erarbeiten und etablieren, der regelmäßig getestet und optimiert wird.

Fazit: alte Tricks, neu Gefahren

Die Analyse der abgekupferten CONTI-Varianten Nitrogen und LukaLocker macht deutlich, wie Ransomware-Recycling die technischen Hürden für Angreifer senkt und das Gefahrenpotential erhöht. In Konsequenz müssen die Unternehmen ihre Sicherheitsmechanismen überprüfen und sich von einer reaktiven, hin zu einer proaktiveren Absicherungsstrategie bewegen. Durch ganzheitliche MDR-Services mit ergänzenden Bausteinen wie Dark Web Monitoring, Compromise-Assessments und digitale Forensik lassen sich auch alte Bedrohungen in neuem Gewand effektiv abwehren.