- Deutschland Spitzenreiter bei Ransomware-Entdeckungen in Europa

- Die Anzahl der Botnetz-Fälle in Deutschland stieg um 550 Prozent an

- Botnetze zielen direkt auf die Infizierung und Übernahme von IoT-Geräten ab

- Europa ist der am meisten von Malware betroffene Kontinent

Malwarebytes veröffentlicht einen Report über die größten Malware-Bedrohungen aus dem Jahr 2016. Die im „Malwarebytes State of Malware Report“ präsentierten Ergebnisse zeigen eine signifikante Verschiebung der Cyber-kriminellen Bedrohungslage und von Malware-Methoden im Vergleich zu vorhergehenden Jahren auf. Ransomware, Werbebetrug (Ad Fraud) und Botnetze – in der jüngeren Vergangenheit noch ungerechtfertigt im Zentrum der allgemeinen Aufmerksamkeit – haben sich drastisch weiterentwickelt und zeigten 2016 mittlerweile messbare Relevanz. Cyber-Kriminelle haben sich diesen Bereichen stark zugewandt und zielen damit auf eine breitere Masse ab.

Um die drastische Weiterentwicklung der Bedrohungslage 2016 besser verstehen zu können, erhob Malwarebytes Daten von Windows- oder Android-basierten Geräten in über 200 Ländern, die Malwarebytes installiert hatten. Dabei waren sowohl Daten zwischen Juni und November 2016 und von privaten als auch gewerblichen Nutzern Teil der Analyse. Innerhalb des sechsmonatigen Untersuchungszeitraums wurden nahezu eine Million Malware-Fälle gemeldet. Darüber hinaus gewann Malwarebytes auch Daten über eigene Honeypots und über die Identifizierung und Verbreitung von Malware.

„Wir müssen die Methoden und Taktiken von Cyber-Kriminellen vollkommen verstehen, um Nutzer bestmöglich davor zu schützen“, so Marcin Kleczynski, CEO von Malwarebytes. „Die Ergebnisse unserer Studie liefern den Beweis, dass die Frequenz und Vielfalt von Cyber-Attacken mit denen Privatnutzer und Unternehmen konfrontiert sind, auf alarmierende Art und Weise zugenommen haben. Im letzten Jahr konnten wir Anstürme von Ransomware, eine Zunahme von schädlichen Ad-Fraud-Fällen sowie neue und gefährliche Einsätze von Botnetzen verzeichnen. Diese Bedrohungen bergen grundsätzlich die Gefahr, viele der Vorteile, die moderne Technologien für die Gesellschaft mittlerweile ermöglichen, zunichte zu machen. Unternehmen und Privatanwender müssen verstehen, welche Folgen diese Art von Bedrohungen nach sich ziehen können.“

Wesentliche Erkenntnisse aus dem Bericht beinhalten:

- Ransomware geriet in die Schlagzeilen und wurde zur meist genutzten Angriffsmethode auf Unternehmen, speziell in den Regionen Europa und Nordamerika.

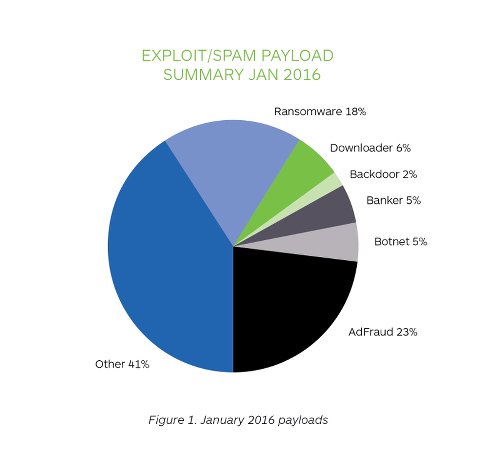

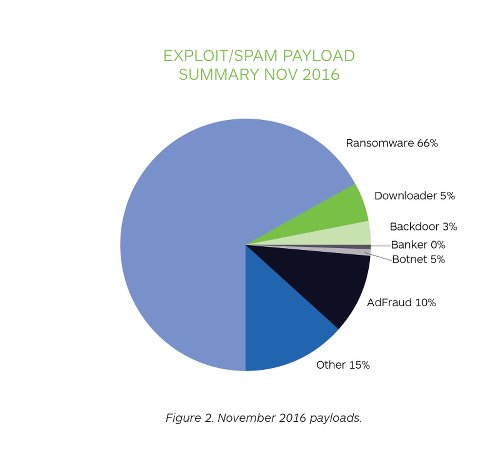

- Die Verbreitung von Ransomware stieg zwischen Januar und November 2016 um 267 Prozent an.

- Allein im vierten Quartal 2016 spürte Malwarebytes 400 verschiedene Arten von Ransomware auf.

- Ransomware machte 12,3 Prozent aller Bedrohungen für Unternehmen aus, allerdings nur 1,8 Prozent bei Privatanwendern.

- 81 Prozent der Ransomware-Angriffe wurden im Unternehmensumfeld in Nordamerika entdeckt.

- Europa ist der am meisten von Malware betroffene Kontinent – dafür ausschlaggebend ist die starke Verbreitung der Malware-Entdeckungen.

- Im Vergleich zu Nordamerika wurde Europa 20 Prozent öfter mit Malware infiziert und über 17-mal mehr als die gesamte Region Ozeanien.

- Deutschland nimmt hinter den USA den zweiten Platz der Länder mit den höchsten Ransomware-Zahlen auf.

- Dabei waren die Länder Frankreich, Großbritannien, und Spanien in Europa am stärksten betroffen. Den höchsten Anstieg in allen Malware-Bereichen verzeichnete 2016 allerdings der Vatikan mit 1.200 Prozent mehr Entdeckungen.

- In Großbritannien ereigneten sich fast doppelt so viele Malware-Fälle wie in Russland. Russland taucht trotz seiner Größe und Bevölkerungsdichte nicht in den Top 10 der Länder mit den meisten Ransomware-Fällen auf.

- Angeführt von der Malware „Kovter“, übertrafen die Entdeckungen von Ad Fraud-Malware die Ransomware-Fälle zeitweise und stellten damit eine erhebliche Bedrohung für Unternehmen und Privatnutzer dar.

- 2016 wurde Kovter eingehend von Malwarebytes beobachtet. Diese vorzugsweise für Ad Fraud verwendete Bedrohung zählt zu den gefährlichsten Malware-Familien ihrer Art.

- Kovter war vor allem in Amerika eine der größten Bedrohungen des letzten Jahres – 68,64 Prozent aller Angriffe, und damit mehr als in allen anderen Regionen – fanden in den USA statt.

- Die Verbreitung und die Methodik von Kovter haben sich signifikant verändert: Das spiegelt ein Trend wider, der auch mit dem Aufkommen von Ransomware zu verzeichnen war: Kovter und Ransomware ermöglichen Angreifern einen direkte Quelle für potentiellen Profit.

- Botnetze infizieren Internet of Things-Geräte und machen sie sich zu eigen, um damit massive DDoS-Attacken zu starten.

- Im letzten Jahr kam eine neue Nutzungsart von Botnetzen auf, die direkt auf den Bereich Internet of Things (IoT) abzielt und Geräte aus dem IoT-Universum infizieren und beeinträchtigen.

- In Europa und Asien nahm die Vielfalt an weit verbreiteten Botnetz-Familien zu. Als Beispiel: Das Kelihos Botnetz wuchs bis Juli um 785, bis Oktober sogar um 960 Prozent. Der Botnetz-Typ IRCBot stieg im August um 667 Prozent, Qbot um 261 Prozent im November.

- Deutschland stand ebenfalls einem erheblichen Botnetz-Problem gegenüber: Im Vergleich zu den Botnetz-Fällen in 2015 stieg die Anzahl an Entdeckungen um 550 Prozent.

- Mobile Malware findet Wege, aktuelle Mobile Security-Lösungen zu umgehen, was einen Anstieg der Entdeckungen von mobiler Malware zur Folge hat.

- 2016 konnte man eine zunehmend wahllose Verwendung von mobiler Malware beobachten. Damit versuchten Cyber-Kriminelle die Erkennungsmechanismen von Mobile Security-Lösungen zu umgehen. Im letzten Jahr hat sich dadurch ein Anstieg an mobiler Malware abgezeichnet.

- Brasilien, Indonesien, die Philippinen und Mexiko sind in den Top 10 Ländern mit den meisten Android-Malware-Fällen. Die hohe Verbreitung von Android-basierter Malware in Entwicklungsländern lässt sich damit erklären, dass gerade in diesen Ländern unsichere Third-Party App-Stores zum Herunterladen mobiler Anwendungen zum Einsatz kommen.

„Im letzten Jahr konnten wir eine starke Verschiebung der größten Malware-Bedrohungen und wie sie verbreitet werden, mitverfolgen,“ so Adam Kujawa, Direktor von Malware Intelligence bei Malwarebytes. „Angreifer halten immer Ausschau nach dem größtmöglichen Profit. Dadurch werden Methoden auf die jeweiligen Region und deren geografischen Gegebenheiten angepasst und auf den größtmöglichen Erfolg sowie die Nutzer-Aufmerksamkeit ausgerichtet. Die Zahlen von Ransomware und Ad-Fraud, im Speziellen Kovter, haben sich im letzten Jahr überschlagen, was den Grund hat, dass sie für Angreifer eine direkte Quelle für Profit versprechen. So sieht die Zukunft der Cyber-Kriminalität aktuell aus. Es ist unerlässlich, dass wir auch weiterhin untersuchen, wie sich Praktiken und Methoden mit der Zeit weiterentwickeln.“

Weitere Informationen:

Der komplette State of Malware Report mit weiteren Erkenntnisse und Analysen ist hier verfügbar.

Über die Studie:

Malwarebytes setzt seine Untersuchungen fort und entwickelt ständig neue Lösungen im Kampf gegen neu aufkommende Bedrohungen, sowohl für Privatnutzer als auch Unternehmen. Eine weitere kürzlich durchgeführte Untersuchung im Bereich Ransomware von Malwarebytes zeigte Entwicklungen in diesem Bedrohungsbereich, die gegen Ende des Jahres in über 200 Ländern aufkamen. Diese Untersuchungen sowie Malwarebytes weltweite Mess-Sensoren unterstützen das Unternehmen dabei, einzigartige Lösungen wie Malwarebytes 3.0 zu entwickeln. Das erste Produkt seiner Art, setzt vier unabhängige Technologie-Module – Anti-Malware, Anti-Ransomware, Anti-Exploit und Schutz vor bösartigen Websites – ein, um bekannte und unbekannte (Zero Day)-Bedrohungen zu verhindern bzw. zu entfernen.