Ransomware-Angreifer haben ihre Taktik geändert. Besonders im Visier stehen Netzwerkfreigabe-Ressourcen in Unternehmensumgebungen und der Public Cloud. Betroffen ist vor allem die Finanzbranche und innerhalb der EMEA-Region ist Deutschland das Top-Ziel, so eine neue Studie.

Ransomware stellt nach wie vor eine der größten Cyberbedrohungen für Unternehmen dar. Stand früher die Verschlüsselung von Dateien auf einzelnen Geräten im Fokus, scheint der gezielte Angriff auf Netzwerkfreigabe-Ressourcen der jüngste Trend zu sein. Cyberangreifern gelingt es immer wieder, die Sicherheit des Netzwerkperimeters zu umgehen. Dann steht ihnen der Weg frei, um die Umgebung auszukundschaften auf der Suche nach Netzwerkfreigabe-Dateien, die sie verschlüsseln.

Da viele Geschäftsanwendungen von dieser Angriffstaktik betroffen sind, bringen die Akteure auf einen Schlag mitunter das ganze Geschäft zum Erliegen. So haben sie gute Karten, dass hohe Lösegeldforderungen für die Entschlüsselung akzeptiert werden. Die Kosten für Ausfallzeiten aufgrund einer Unterbrechung des Geschäftsbetriebs, die Unfähigkeit zur Wiederherstellung gesicherter Daten und die drohenden Reputationsschäden sind für Unternehmen, die ihre Daten in der Cloud speichern, besonders gravierend.

Finanzbranche weltweit im Visier, Deutschland in der EMEA-Region Ziel Nr. 1

Vectra, spezialisiert auf die Erkennung von Bedrohungen im Netzwerk und die Reaktion darauf, verdeutlicht in seinem aktuellen „Spotlight Report on Ransomware“ verschiedene Entwicklungen dieser Cyberbedrohung. Die von Unternehmen freiwillig zur Verfügung gestellten Daten stammen aus dem Netzwerkverkehr zwischen mehr als vier Millionen Workloads und Geräten in Clouds, Rechenzentren und Unternehmensumgebungen im ersten Halbjahr 2019. Die Analyse dieser Metadaten macht sichtbar, wie Angreifer agieren, welche Branchen sie ins Visier nehmen und in welchen Ländern sie besonders aktiv sind.

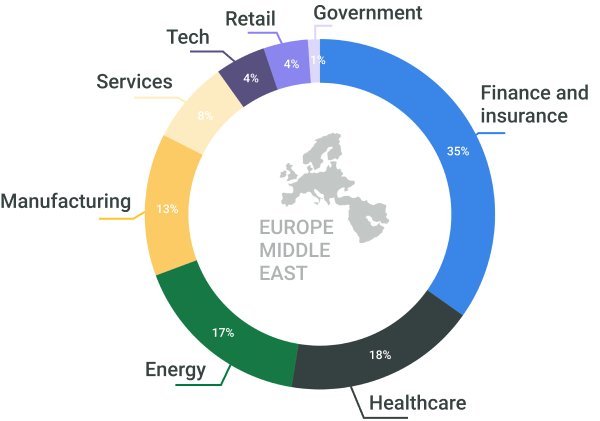

Aufgeschlüsselt nach betroffenen Branchen, in denen Angriffe auf Netzwerkdatei-Ressourcen stattfanden, zeigt sich ein hoher Prozentsatz bei der Finanz- und Versicherungsbranche (35 Prozent), gefolgt von Gesundheitseinrichtungen (18 Prozent) und der Energieversorgung (17 Prozent) in diesem Zeitraum (siehe Abb. 1).

Fälle von Netzwerkdatei-Verschlüsselung mit Ransomware in der EMEA-Region, aufgeschlüsselt nach Branchen (Quelle: Vectra, 2019 Spotlight Report on Ransomware)

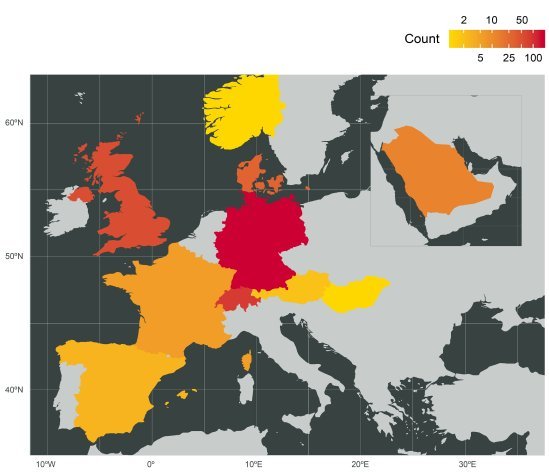

Geografisch betrachtet war Deutschland in der EMEA-Region im beobachteten Zeitraum mit großem Abstand das Top-Ziel von Ransomware-Angriffen auf Netzwerkfreigabe-Dateien. Der Anteil dieser Bedrohung im Ransomware lag in Deutschland im untersuchten Zeitraum bei 42 Prozent. An zweiter Stelle landete die Schweiz (26 Prozent), gefolgt von Großbritannien (18 Prozent), Dänemark (8 Prozent) und Saudi-Arabien (2 Prozent). Abbildung 2 verdeutlicht die geografische Verteilung.

Fälle von Netzwerkdatei-Verschlüsselung mit Ransomware in der EMEA-Region, aufgeschlüsselt nach Ländern (Quelle: Vectra, 2019 Spotlight Report on Ransomware)

KI meldet extrem schnell verdächtige Vorgänge

Wenn Unternehmen bösartige Verhaltensweisen frühzeitig im Angriffszyklus erkennen, können sie den Umfang der verschlüsselten Dateien begrenzen. Je früher es gelingt, die Verbreitung des Angriffs zu stoppen, desto eher kann ein katastrophaler Geschäftsausfall verhindert werden. Dies gilt bei Ransomware umso mehr für Netzwerkfreigabe-Dateien. Da die Angreifer gezielt vorgehen, kann deren Verweildauer im Netzwerk recht lang sein, bevor sie das finden, was sie suchen, nämlich besonders geschäftskritische Dateien. Von der Erstinfektion bis zur Verschlüsselung erkunden die Angreifer das Netzwerk oft lange Zeit völlig unbemerkt und ungestört, worin das eigentliche Problem liegt.

Unternehmen müssen daher in der Lage sein, diese Bedrohung zu erkennen. Es gibt mehrere Schritte im Angriffslebenszyklus, die Unternehmen proaktiv auf erste Anzeichen hin überwachen können. Künstliche Intelligenz leistet hierbei wertvolle Hilfe.

Eine KI-gestützte Plattform kann subtile Indikatoren für spezifisches Angriffsverhalten erfassen und ermöglicht es so, wesentlich früher zu reagieren. Eine derartige Lösung beschleunigt die Erkennung und Reaktion, indem sie Netzwerk-Metadaten mit dem richtigen Kontext sammelt, anreichert und speichert. Dadurch ist es möglich, anderenfalls unsichtbare Bedrohungen in Echtzeit zu erfassen, zu verfolgen und zu untersuchen. Entscheidend ist dabei die unternehmensweite Abdeckung von Clouds, Rechenzentren, Benutzern und IoT-Netzwerken. Nur so lässt sich sicherstellen, dass Angreifer sich nicht in einem verborgenen Winkel der heute weitreichenden IT-Umgebung eines Unternehmens verstecken können.

Ebenso wichtig wie die Fähigkeit, derartige Angriffe proaktiv zu erkennen. ist ein detaillierter Notfallplan, um einen Ransomware-Vorfall zu bewältigen. Ein dokumentierter und geprobter Reaktionsprozess ist hier hilfreich. Prophylaktische Maßnahmen wie Netzwerksegmentierung und Hostisolierung sind ebenfalls sinnvoll. Ein besonderes Augenmerk sollte den Zugangsprivilegien zuteilwerden, Ransomware kann nur mit den Rechten des Benutzers oder der Anwendung, die es startet, ausgeführt werden. Dadurch ist es möglich, rechtzeitig zu reagieren, wenn dieser Zugang kompromittiert ist, bevor beispielsweise Netzwerkfreigabe-Dateien verschlüsselt werden.

Ein besserer Schutz gegen Ransomware ist möglich, erfordert aber ein gut durchdachtes Zusammenspiel aus Prophylaxe, proaktivem Handeln mithilfe KI-basierter Erkennung und Reaktion sowie einem Notfallplan für den Fall der Fälle.