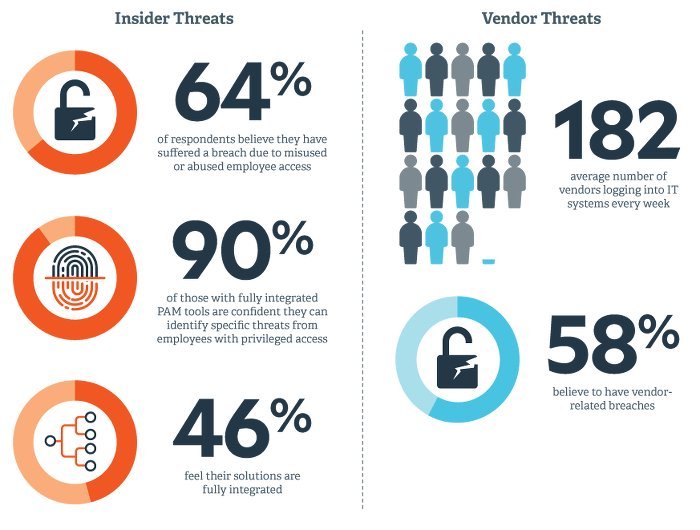

64 Prozent der Unternehmen gehen davon aus, dass eigene Mitarbeiter eine direkte oder indirekte Sicherheitsverletzung durch fehlgenutzte oder missbrauchte Zugriffsrechte in den vergangenen zwölf Monaten verursacht haben — und 62 Prozent vermuten Sicherheitsverstöße durch kompromittierte Zugriffe von Drittanbietern.

Diese Ergebnisse hat BeyondTrust in dem Privileged Access Threat Report 2019 veröffentlicht.

Die zum vierten Mal durchgeführte Befragung von über 1.000 IT-Experten in der EMEA-Region, im asiatisch-pazifischen Raum und in den USA untersuchte Visibilitäts-, Kontroll- und Managementfähigkeiten bei der Anbindung von Mitarbeitern, Vertragspartnern und Drittanbietern mit privilegierten Zugriffsrechten in Unternehmensnetzen.

Eine große Herausforderung auf Unternehmensseite ist, dass viele Mitarbeiter wenig Sorgfalt darauf verwenden, grundlegende IT-Sicherheitsanforderungen einzuhalten. Das schriftliche Notieren von Passwörtern wird zum Beispiel von 60 Prozent der befragten Unternehmen als Problem benannt. Auch die Weitergabe von Kennwörtern an Kollegen ist auch im Jahr 2019 ein erneut häufiger aufgetretener Missstand bei 58 Prozent der untersuchten Organisationen.

Zahlen aus Deutschland

In Deutschland wirken sich Rechtsvorschriften stärker auf das Unternehmensverhalten aus als in den Vorjahren — wohl auch eine Folge gestiegener Gesetzesanforderungen wie der DSGVO-Vorgaben der EU. Im aktuellen Privileged Access Threat Report geben 54 Prozent der deutschen Firmen an, dass IT-Compliance-Anforderungen bei der Kontrolle von Mitarbeiterzugriffen verstärkt berücksichtigt wurden. Grundsätzlich sind sich 71 Prozent der Firmen darüber einig, dass das Sicherheitsniveau allgemein erhöht werden könnte, wenn der Mitarbeiterzugriff auf Endgeräte reglementiert wäre. Allerdings handelt es sich dabei, schon allein aus Produktivitätsgründen, um keine realistische Option.

„Interne Mitarbeiter und externe Drittanbieter benötigten gleichermaßen erhöhte Zugriffsrechte zur effektiven Erfüllung ihrer Aufgaben, aber die Gewährung von Benutzerprivilegien darf nicht zu Lasten der Sicherheit oder Produktivität gehen“, kommentierte Morey Haber, CTO und CISO bei BeyondTrust, die Ergebnisse. „Angesichts wachsender Bedrohungen gibt es einen steigenden Bedarf, unternehmensweite IT-Strategien und Lösungen zur Verwaltung und Kontrolle privilegierter Zugriffsrechte zu implementieren, die auch modernen Nutzeranforderungen gerecht werden.“

Bild: Die Bedrohungslage durch Insider-Sicherheitsverstöße bleibt hoch: 64% der Unternehmen verzeichnen Sicherheitsverletzung durch Mitarbeiterzugriffe. 90% der befragten Organisationen mit vollständig integrierten PAM-Werkzeugen sind zuversichtlich, spezifische Bedrohungen durch Mitarbeiter mit Benutzerprivilegien identifizieren zu können. (Quelle BeyondTrust)

Die Sicherheitsstudie dokumentiert, dass jede Woche durchschnittlich 182 Drittanbieter auf IT-Systeme von außen zugreifen. In jedem vierten Unternehmen (23 Prozent) mit mehr als 5.000 Mitarbeitern loggen sich sogar im Durchschnitt 500 externe Dienstleister ein — mit allen damit verbundenen Zusatzrisiken. Die Umfrageergebnisse dieses Jahres zeigen dabei, dass im Vergleich zu den eigenen Mitarbeitern das Vertrauen gegenüber Lieferanten mittlerweile niedriger ist: Nur jedes vierte Unternehmen vertraut externen Dienstleistern beim Zugriff auf IT-Systeme komplett, gegenüber 37 Prozent bei internen Zugriffen. Das ist eine Trendwende verglichen mit den Vorjahreswerten, als 72 Prozent der befragten Sicherheitsexperten konzedieren mussten, dass sie Drittanbietern einen hohen Vertrauensvorschuss gewährten. In Zeiten gestiegener Finanz- und Reputationsschäden durch Sicherheitsverletzungen ist diese Erkenntnis ein wichtiger Schritt in die richtige Richtung.

Risiken im Internet der Dinge

Der Report beleuchtet auch die sicherheitsrelevanten Auswirkungen neu aufkommender Technologien. Risiken durch das Internet der Dinge beispielsweise bereiten den Sicherheitsprofils größere Sorgen, wobei die Visibilität auf Logins von IoT-Geräten im besonderen Fokus stehen. Drei Viertel der Befragten (76 Prozent) sind zuversichtlich, dass sie wissen, wieviele IoT-Geräte mit den eigenen IT-Systemen vernetzt sind, wobei vier von fünf Umfrageteilnehmer ihren Angaben zufolge auch nachvollziehen können, welche Einwahlvorgänge im einzelnen durchgeführt werden. Gleichzeitig ordnen 57 Prozent der Verantwortlichen BYOD-Initiativen (Bring Your Own Device) im Unternehmen zumindest ein moderates Risiko zu.

Zur Regulierung dieser Risiken wählen viele Unternehmen eine PAM-Lösung (Privileged Access Management), wie der Sicherheitsreport zeigt. Die Umfrageergebnisse bestätigen, dass diese Unternehmen weniger von schweren Sicherheitsverletzungen betroffen sind, die Visibilität im Netzwerk verbessern und mehr Kontrolle erreichen konnten. Im Ergebnis sind 90 Prozent der befragten Organisationen mit vollständig integrierten PAM-Werkzeugen zuversichtlich, spezifische Bedrohungen durch Mitarbeiter mit Benutzerprivilegien erkennen zu können.

„Das Lieferantennetzwerk steigt und damit auch die potentiellen Gefahren, wenn Nutzerprivilegien nicht rollenbasiert zugewiesen werden. Organisationen kommen nicht um die Erkenntnis herum, dass sie Risiken nur durch das Management privilegierter Konten sowie integrierte Technologien und automatisierte Prozesse in den Griff bekommen, die nicht nur Zeit sparen, sondern auch die Visibilität in der gesamten IT-Umgebung erhöhen“, ergänzte Morey Haber. „Durch Implementierung von Cybersecurity-Policies und -Lösungen erreichen Unternehmen geschäftliche Effizienzgewinne, anstatt Nutzer bei der täglichen Arbeit auszubremsen — so können Organisationen das Privileged-Access-Problem bewältigen.“

Methodik

Für die BeyondTrust-Studie wurden insgesamt 1.006 Entscheider aus Deutschland, Frankreich, Großbritannien, dem Mittlerem Osten, der APAC-Region und den USA befragt, die Einblick in die IT-Prozesse beim Verbindungsaufbau von internen Nutzern und externen Anbietern auf IT-Systeme haben. Die Umfrageteilnehmer arbeiten in unterschiedlichen Positionen im IT-Betrieb oder IT-Support/Helpdesk und sind mit IT-Sicherheits-, Compliance- und generellen IT-Netzwerkaufgaben betraut.

Die Befragten kamen aus den unterschiedlichsten Branchen — vom öffentlichen Dienst, der Fertigungsindustrie, IT- und Telekommunikationsbranche bis zum Finanz- und Gesundheitssektor. Als Insider werden sowohl eigene Mitarbeiter als auch Anwender wie Freelancer oder Vertragspartner vor Ort kategorisiert, während externe (Outsourcing)-Dienstleister oder Lieferanten mit Zugriff auf geschäftliche IT-Systeme unter den Oberbegriff Drittanbieter fallen.

Weitere Informationen:

Ein Exemplar der BeyondTrust-Studie „Privileged Access Threat Report 2019“ steht hier zum Download bereit.

www.beyondtrust.com