Der neue Blueliv-Report zur Cyber Threat-Landschaft 2018/19 verzeichnet einen Anstieg von 50 Prozent bei durch Botnets gestohlenen Anmeldedaten. 50 Prozent der weltweit gestohlenen Anmeldedaten kommen aus den Branchen Technologie und Telekommunikation.

Die Cyber-Threat-Landschaft verändert sich ständig, und Unternehmen sind immer aggressiveren und raffinierteren Cyberangriffen ausgesetzt. Blueliv, ein führender europäischer Anbieter von Cyber Threat Intelligence-Lösungen, hat kürzlich einen Bericht veröffentlicht, der die aktuelle Cyber-Threat-Landschaft untersucht und auf globaler Ebene sowohl Erfolge als auch Misserfolge beim Schutz vor digitalen Risiken in den letzten zwölf Monaten beleuchtet. Der Report soll Unternehmen als Referenzdokument zur Verbesserung ihrer Cybersicherheit dienen und enthält Informationen zu spezifischen Angreifern sowie zu ihren Taktiken, Methoden und Verfahren.

Immer mehr gestohlene Anmeldedaten

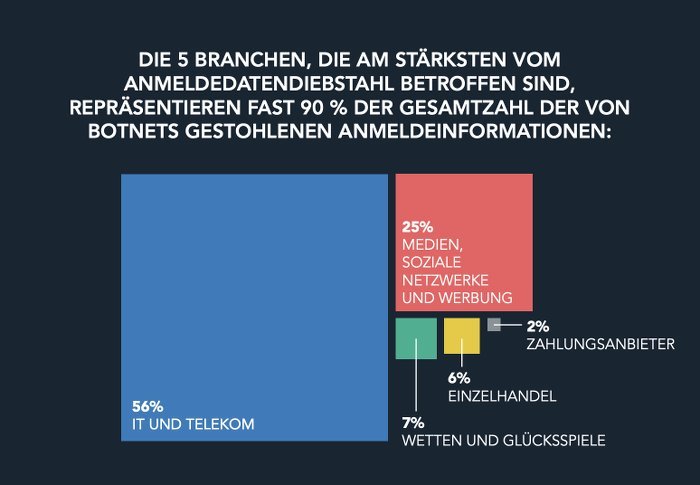

Bei der Analyse der Vorjahresdaten stellte Blueliv einen deutlichen Anstieg beim Diebstahl von Anmeldedaten fest. Besonders stark betroffen waren Login-Daten von Technologie- und Telekommunikationsunternehmen, aber auch von Finanzdienstleistern. Mehrere Faktoren trugen zu einem Anstieg über alle Branchen hinweg bei.

Bild 1: IT und Telekom ist die mit Abstand am stärksten von Anmeldedatendiebstahl betroffene Branche (Quelle Blueliv).

Einer dieser Faktoren ist offensichtlich. Jährlich erhalten Millionen von neuen Nutzern Zugang zum Internet, und bereits existierende Nutzer erstellen immer neue Zugangskonten. Die Analyse zu den entwendeten Anmeldedaten zeigt das globale Ausmaß des Diebstahls: Die zehn am stärksten betroffenen Länder sind über den ganzen Globus verteilt. Mit der zunehmenden Vernetzung im Internet und der immer größeren Anzahl von Benutzerkonten wird auch der Diebstahl von Anmeldedaten proportional ansteigen, es sei denn, es werden geeignete Schutzmaßnahmen implementiert.

Botnets Pony, AZORult und Hawkeye

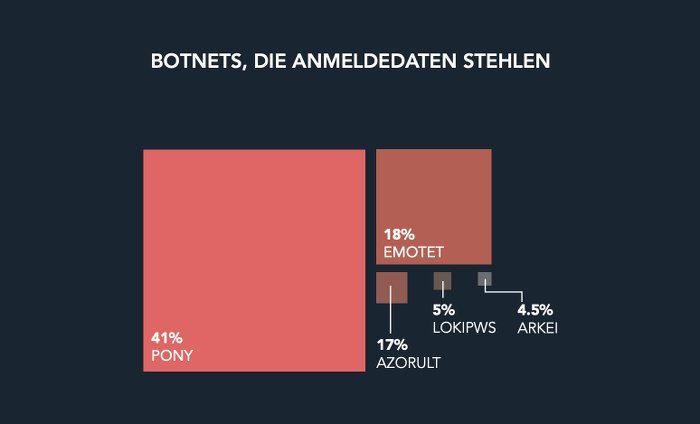

Zugleich weisen die Analysedaten darauf hin, dass Stealer-Schadsoftware zum Abgreifen dieser wertvollen Login-Daten immer häufiger zu finden ist. Die Blueliv-Analysten stellten fest, dass die Botnets Pony, AZORult und Hawkeye im Jahr 2017 für 90 Prozent der gestohlenen Anmeldedaten verantwortlich waren. 2018 konnten die Sicherheitsforscher eine steigende Anzahl dieser drei Schadsoftware-Exemplare beobachten: Pony wurde vier Mal so häufig entdeckt, die Anzahl von Hawkeye-Exemplaren verdoppelte sich, und AZORult stieg sogar um ganze 1.200 Prozent an. Das Wachstum dieser ohnehin schon sehr potenten Botnets verheißt für Internetnutzer weltweit nichts Gutes.

Bild 2: Botnet Pony ist mit 41% am aktivsten (Quelle Blueliv).

Zugleich wurde neue Stealer-Schadsoftware unter Cyberkriminellen vermarktet. Im Jahr 2018 erlangten eine ganze Reihe von neuen Stealern Popularität, darunter N0f1l3 (das häufig auch als „1ms0rry“ bezeichnet wird), Arkei, KPOT und viele weitere. Diese neue Klasse von Stealer-Schadsoftware ist insofern interessant, dass viele dieser Exemplare zunächst in Cyberforen vermarktet und verkauft wurden, die nicht mit den großen, bekannten Cyberkriminalitätsforen in russischer Sprache zusammenhingen. Bluelivs Sicherheitsanalysten glauben in dieser Entwicklung eine Liberalisierung des Ökosystems für cyberkriminelle Stealer-Schadsoftware zu erkennen, die mit sich bringt, dass auch Neueinsteiger immer einfacher an solche Stealer herankommen.

Das leidige Problem mit den Anmeldedaten

Es gibt eine Reihe von Maßnahmen, die helfen können, den Diebstahl von Anmeldedaten im privaten und geschäftlichen Kontext zu verhindern oder wenigstens seine Auswirkungen abzumildern. Zunächst der bekannte Ratschlag: Nutzer sollten niemals dasselbe Kennwort für mehrere Konten verwenden. Diese einfache Maßnahme erhöht die Sicherheit deutlich – doch es überrascht, wie häufig Nutzer diesen Fehler immer noch machen. Wenn Cyberkriminelle Anmeldedaten für Bankkonten, soziale Netzwerke oder Firmennetzwerke hacken, dann sind sie sich durchaus darüber im Klaren, dass viele Nutzer identische oder sehr ähnliche Kennwörter für mehrere Netzwerke verwenden. Der Diebstahl eines Gaming-Kennworts mag einem Benutzer wenig problematisch erscheinen. Wenn er aber mehrere andere Plattformen mit demselben Kennwort geschützt hat, hat der Cyberkriminelle mit diesem einen Kennwort die Schlüsselgewalt erlangt.

Kauf und Verkauf von Account Checkers

Cyberkriminelle setzen häufig sogenannte Account Checker ein, um mit Anmeldeversuchen automatisch die Kombination von E-Mail-Adresse und Kennwort auf verschiedenen Websites zu prüfen. Dark Web-Recherchen zeigen, dass in Untergrund-Communitys ganze Unterforen existieren, die auf den Kauf und Verkauf von Account Checkers zur schnellen Durchführung von Hunderten von Anmeldeversuchen mithilfe von bekannten Anmeldedaten spezialisiert sind. Wenn Benutzername und Kennwort über mehrere Plattformen hinweg identisch sind, können sich Cyberkriminelle, die Account Checker einsetzen, über ein einziges gehacktes Konto Zugriff auf zahlreiche weitere Konten verschaffen. Für Unternehmen werden daher vielschichtige Schutzstrategien immer wichtiger, bei denen Threat Intelligence dazu dient, den Diebstahl von Anmeldedaten möglichst in Echtzeit zu erkennen und dadurch Angriffe und daraus resultierende Schäden zu verhindern – oder zumindest zu minimieren.

Der Mensch als schwächstes Glied der Security-Kette

Cyberkriminelle haben längst erkannt, dass der Mensch – und häufig ein einzelner Angestellter – das schwächste Glied der Sicherheitskette eines Unternehmens ist. Zwar sind Spam-Kampagnen per E-Mail nichts Neues, jedoch können gut geplante Social Engineering-Angriffe über Wochen und sogar Monate hinweg unerkannt bleiben. Oft gelingt es Angreifern mit relativ geringem Rechercheaufwand, präzise gezielte Kampagnen auszuführen. Beispiele hierfür finden sich überall: Cyberkriminelle drohen etwa in Spamnachrichten, potenziell peinliche Informationen über den Empfänger offenzulegen, wenn dieser nicht ein Schweigegeld zahlt, während Gruppen wie FIN7 ihre Opfer beispielsweise dazu bringen, als legitime Dokumente getarnte Schadsoftware zu öffnen.

Angesichts der zunehmenden Komplexität der Bedrohungslandschaft sollten Unternehmen ihre vorhandenen Sicherheitsstrategien ständig hinterfragen. Da Cybersicherheits- und Geschäftsstrategien sich zunehmend überschneiden, heißt es jetzt, Datensilos in Unternehmen aufzubrechen und entsprechende Schutzmaßnahmen zu implementieren.

Daneben ist es unerlässlich, alle Mitarbeiter durch entsprechende Schulungen umfassend für sicherheitsrelevante Themen zu sensibilisieren. So sollten diese zum Beispiel niemals Links in verdächtigen E-Mails, SMS- oder LinkedIn-Nachrichten öffnen. Im Zweifelsfall ist es besser, den vermeintlichen Absender zu kontaktieren, um zu verifizieren, dass die empfangenen Informationen tatsächlich von ihm stammen, die IT-Abteilung um eine Analyse zu bitten oder andere Maßnahmen zu ergreifen, um die Gültigkeit einer Nachricht zu bestätigen. Diese Empfehlung gilt für die gesamte Arbeitsumgebung, um digitale Risiken durch das Klicken auf Links oder Anhänge in E-Mail-Nachrichten, durch das Herunterladen neuer Apps oder durch Online-Einkäufe zu verringern. Jeder Benutzer ist sich selbst die beste Ressource für Cybersicherheit. Im gesamten Unternehmen muss deshalb eine umfassende Sicherheitskultur etabliert werden.

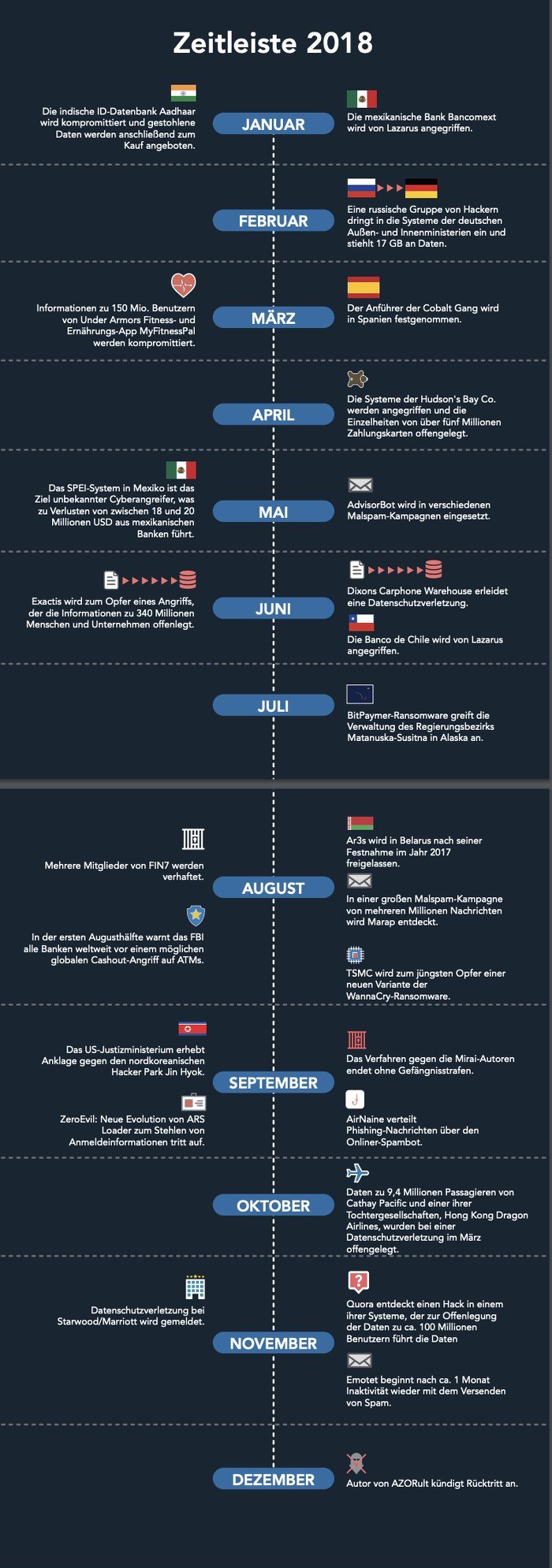

Bild 3: Zeitleiste 2018 mit einigen herausragenden Ereignissen rund um den Diebstahl von Anmeldedaten (Quelle Blueliv).

Link zum Blueliv Report: https://www.blueliv.com/jahrlicher-bericht-zur-cyber-threat-landschaft-2019/