Cyberkriminelle kehren den Spießum: Statt E-Mails zu versenden, lassen sie bei einer neuartigen Phishing-Kampagne ihre Opfer den ersten Kontakt aufnehmen. Die Malware MixShell läuft komplett im Arbeitsspeicher.

Sicherheitsforscher von Check Point warnen vor einer Phishing-Kampagne namens “ZipLine”, die vor allem US-amerikanische Fertigungs- und Lieferkettenunternehmen ins Visier nimmt. Das Besondere: Die Angreifer drehen den üblichen Phishing-Prozess um und nutzen die Kontaktformulare ihrer Ziele als Einfallstor.

Umgekehrtes Phishing über Webformulare

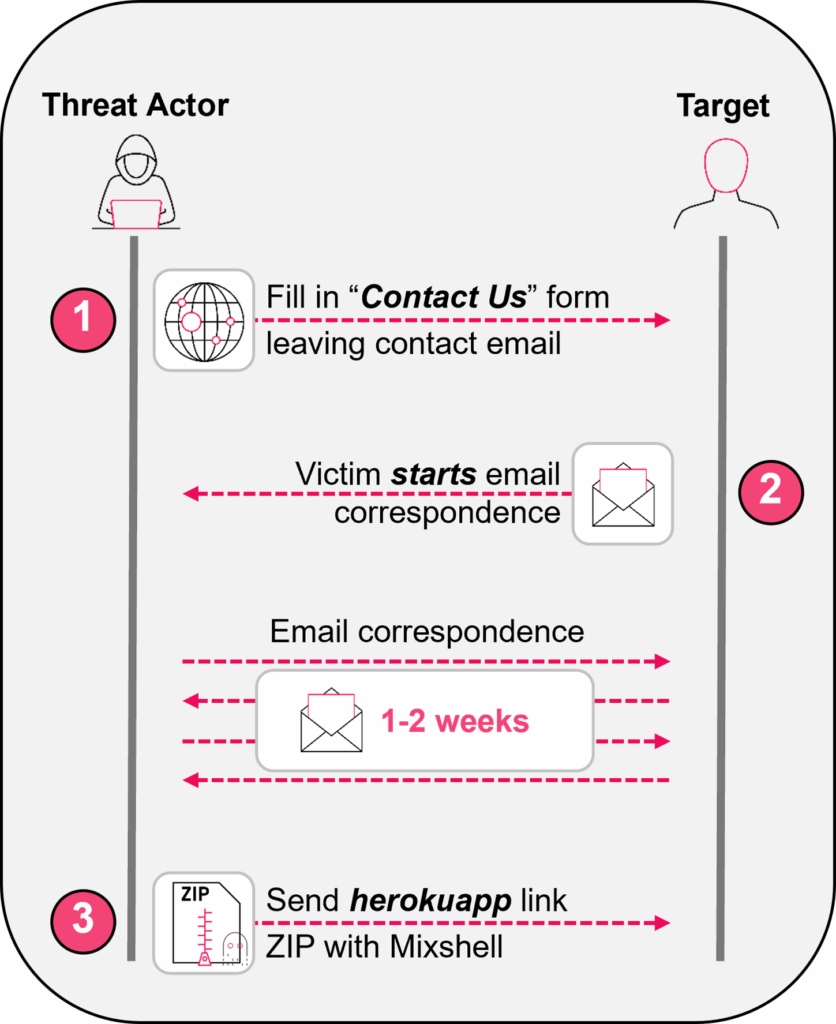

Anstatt verdächtige E-Mails zu versenden, kontaktieren die Cyberkriminellen potenzielle Opfer über deren eigene “Kontaktieren Sie uns”-Formulare. Dadurch erscheint die erste E-Mail als legitime Geschäftsanfrage – ein Trick, der herkömmliche E-Mail-Sicherheitsfilter elegant umgeht.

Über mehrere Wochen bauen die Angreifer professionelle E-Mail-Konversationen auf. Sie fordern sogar die Unterzeichnung von Geheimhaltungsvereinbarungen (NDAs) und senden anschließend präparierte ZIP-Archive. Diese enthalten neben harmlosen Dokumenten auch versteckte LNK-Dateien, die beim Öffnen eine PowerShell-Kette starten und die Malware MixShell installieren.

Malware umgeht Sicherheitskontrollen

MixShell ist eine maßgeschneiderte Malware, die ausschließlich im Arbeitsspeicher läuft und damit klassische dateibasierte Erkennungsmethoden austrickst. Die Schadsoftware bietet Angreifern folgende Funktionen:

- Verdeckte Kommunikation: DNS-TXT-Tunneling mit HTTP-Fallback zur Command-and-Control-Kommunikation

- Remote-Zugriff: Ausführung von Befehlen und Dateioperationen aus der Ferne

- Netzwerk-Pivoting: Aufbau von Reverse-Proxy-Tunneln für tiefere Systemzugriffe

- Persistenz ohne Spuren: Kontrolle infizierter Systeme ohne Dateisystem-Artefakte

KI-Trend als neuer Köder

In einer zweiten Angriffswelle nutzen die Cyberkriminellen den aktuellen KI-Hype aus. Unter dem Vorwand interner “AI Impact Assessments” fordern sie Mitarbeiter auf, Fragebögen zur KI-bedingten Effizienzsteigerung zu prüfen. Obwohl in diesen Fällen noch keine Malware entdeckt wurde, deutet die Wiederverwendung der Infrastruktur auf denselben Angriffsmechanismus hin.

Kritische Infrastrukturen im Fokus

Die ZipLine-Kampagne richtet sich gezielt gegen Unternehmen, deren Kompromittierung weitreichende Folgen haben könnte:

- Geistiges Eigentum: Diebstahl von Konstruktionsplänen, Fertigungsverfahren und Geschäftsgeheimnissen

- Lieferkettenattacken: Störungen mit potenziellen Kettenreaktionen über ganze Industrien

- Finanzbetrug: Business Email Compromise und gestohlene Zugangsdaten

- Ransomware: Verschlüsselung kritischer Produktionssysteme

Empfohlene Schutzmaßnahmen

Check Point empfiehlt eine mehrschichtige Sicherheitsstrategie:

E-Mail-Sicherheit: KI-gestützte Phishing-Erkennung, die Kommunikationsmuster und Gesprächskontext auswertet, nicht nur einzelne Nachrichten.

Sandbox-Analyse: Isolierte Ausführung von Anhängen wie ZIP-Archiven zur Erkennung versteckter Bedrohungen.

URL-Prüfung: Click-Time-Analyse von Links zum Schutz vor umgeleiteten oder frisch kompromittierten Zielen.

Verhaltensanalyse: Erkennung von Kontoübernahmen durch anomale Nutzeraktivitäten, ergänzt durch Multi-Faktor-Authentifizierung.

Data Loss Prevention: Schutz geistigen Eigentums durch Klassifizierung, Richtlinien und Verschlüsselung sensibler Daten.

Fazit: Neue Bedrohungslandschaft erfordert angepasste Abwehr

„Die ZipLine-Kampagne ist ein Weckruf für alle Unternehmen, die glauben, dass Phishing nicht mehr ist als verdächtige Links in E-Mails. Angreifer entwickeln sich schneller denn je weiter”, warnt Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Research. “Sie kombinieren menschliche Psychologie mit vertrauenswürdigen Kommunikationskanälen und zeitgemäßen Ködern wie KI-Themen.”

(lb/Check Point)