Forcepoint Next Generation Firewall

Evasion-Techniken bilden eine besondere Gefahr für die IT-Sicherheit in Unternehmen. Cyber-Attacken werden dabei so getarnt oder modifiziert, dass Abwehrsysteme sie nicht erkennen und blockieren können.

Evasion-Techniken bilden eine besondere Gefahr für die IT-Sicherheit in Unternehmen. Cyber-Attacken werden dabei so getarnt oder modifiziert, dass Abwehrsysteme sie nicht erkennen und blockieren können.

Wie komme ich in die Cloud? – Wie Sie Datenbanksysteme leichtgewichtig in die Cloud migrieren und warum Sie damit nicht länger warten sollten, erfahren Sie in diesem Webinar von den Infrastrukturexperten Nadjibullah Rajab und Christian Ballweg, Opitz Consulting.

Die meisten Unternehmen verfügen über einen enormen Datenschatz. Häufig ist dieses Wissen jedoch nur isoliert in den Köpfen einzelner Mitarbeiterinnen und Mitarbeiter vorhanden oder lagert in den verschiedensten Datenquellen verstreut im Unternehmen.

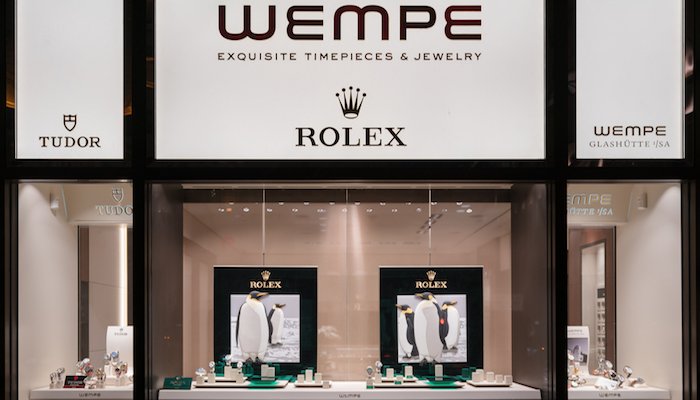

Plötzlich geht nichts mehr: Die Mitarbeiter der Hamburger Juwelierkette bekommen keinen Zugang mehr zu ihren Computerdaten. Hacker haben die Server lahmgelegt und fordern Lösegeld.

Eine von Symantec in Auftrag gegebene Studie zeichnet ein düsteres Bild hinsichtlich der Belastung und den Fähigkeiten von Cyber-Security-Teams in Unternehmen.

Kaspersky-Experten haben die Malware ,MobOk‘ entlarvt. Das perfide: Der Schädling verbarg sich in scheinbar legitimen Apps zur Bildbearbeitung auf Google Play. Zum Zeitpunkt der Entdeckung waren die betroffenen Apps ,Pink Camera‘ und ,Pink Camera 2‘ bereits rund 10.000 Mal installiert worden.

Auf den Höhenflug folgt der Rückschlag: Der Kurs der Kryptowährung Bitcoin hat am Dienstag seinen Sinkflug der vergangenen Tage fortgesetzt.

Der Strom fällt aus, der Mobilfunk bricht zusammen, der Verkehr kollabiert: Cyberattacken auf den Energiesektor gelten als Schreckensvision. In Essen wird jetzt trainiert, wie Angriffe von Hackern auf das Stromnetz abgewehrt werden können.

Mit dem »Digital Annealer« und der »Deep Learning Unit« will Fujitsu insbesondere produzierenden Unternehmen Künstliche Intelligenz zugänglich machen. Mit einem Digitalchip wird ein Quantencomputer, quasi simuliert und besitzt gegenüber x86-Rechnern deutlich mehr Leistungsfähigkeit, vor allem im Bereich kombinatorische Optimierung. Unsere Autorin Corina Pahrmann sprach auf der ISC 2019 mit Alexander Kaffenberger, Senior Business Development Manager bei Fujitsu, über neuronale Netze und die dazu notwendige Infrastruktur.

Die neue ISG Provider Lens-Studie stellt fest: Unternehmen fällt es schwer, den Einsatz neuer Social Collaboration-Produkte zu rechtfertigen und diese zu integrieren.