Twitter stellt kostenlose Verifikationshäkchen ein

Twitter hat am Donnerstag wie angekündigt mit dem Entfernen der kostenlosen Verifikationshäkchen angefangen, die früher kostenlos an Prominente und relevante Personen vergeben wurden.

Twitter hat am Donnerstag wie angekündigt mit dem Entfernen der kostenlosen Verifikationshäkchen angefangen, die früher kostenlos an Prominente und relevante Personen vergeben wurden.

HackerOne, Anbieter von Attack Resistance Management und Bug Bounty-Programmen, hat eine Umfrage durchgeführt, die sich mit den Auswirkungen von Budgetkürzungen auf die Cybersicherheit von Unternehmen auseinandersetzt. Die Ergebnisse verdeutlichen, wie wichtig hochintegrierte Lösungen sind, um Cybersicherheitsressourcen zu optimieren und die Abwehr von Angriffen zu gewährleisten.

Als Teil seiner hybriden Kriegsführung attackiert Russland in einem bisher nie dagewesenen Ausmaß die IT-Systeme der Ukraine. Aber auch international lässt Staatschef Wladimir Putin hochqualifizierte IT-Spezialisten gezielte Cyber-Angriffe und Manipulationen auf Infrastruktur oder Organisationen ausführen.

Wer Unternehmensrouter aussortiert oder weiterverkauft, sollte alle gespeicherten Daten unbedingt und normgerecht löschen. Diese einfache Regel befolgen anscheinend viele KMU nicht, fanden die Experten von ESET heraus. In einer Untersuchung von 16 gebraucht gekauften Routern stellten sie fest, dass auf mehr als der Hälfte der Geräte noch sensible Informationen abrufbar waren.

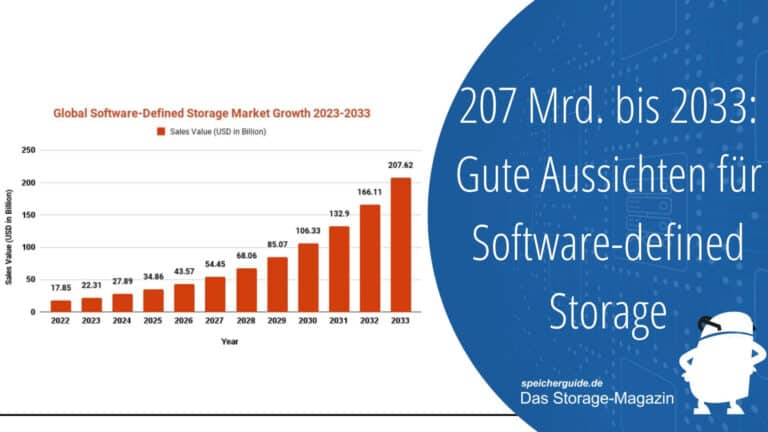

Bedarf nach Flexibilität bei Block-, File und Object-Speicher beflügelt den Markt für Software-defined Storage. Enterprise Apps Today prognostiziert ab 2023 ein durchschnittliches jährliches Wachstum von 25 Prozent und geht für und 2033 von einem Marktvolumen von 207,6 Milliarden Dollar aus.

Künstliche Intelligenz ist kein neues Thema, denn sie wird seit den 1950ern erforscht und entwickelt. Doch mit der Einführung von ChatGPT ist KI wieder in aller Munde. Der Chatbot ist in der Lage, in wenigen Sekunden Texte zu generieren. Nun soll die neueste Version ChatGPT-4 seine Vorgänger um einiges überholen.

Bislang hatten Organisationen ihre größte Schwachstelle beim Kampf gegen Cyberkriminalität gut im Griff: die Mitarbeitenden wurden erfolgreich geschult und sensibilisiert. Aber nun nimmt mit KI-generiertem Social-Engineering-Betrug eine neue Welle Fahrt auf. Bis die Technologie reif ist, muss der Mensch den Wachhund spielen, findet Chester Wisniewski, Field CTO Applied Research bei Sophos und stellt drei Prognosen für die Zukunft auf.

Künstliche Intelligenz und Machine Learning setzen neue Maßstäbe für den Omnichannel der Zukunft. Zu dem Schluss kommt die "Omnichannel Future Study" von Google, IFH KÖLN und dem Handelsverband Deutschland (HDE), für die 3.000 Konsumenten aus Deutschland online befragt sowie 30 Interviews mit Experten aus Handel und Industrie geführt wurden.

Mit der Operation DreamJob greift die APT (Advanced Persistent Threat)-Gruppe Lazarus erstmals auch gezielt Linux-Nutzer an. Prominentestes Opfer ist der VoIP-Software-Entwickler 3CX. Die Forscher des IT-Sicherheitsherstellers ESET konnten den kompletten Ablauf der Operation rekonstruieren und so nachweisen, dass die mit Nordkorea verbündeten Hacker hinter den sogenannten Supply Chain-Angriffen ("Lieferkettenangriff") stecken.

In den nächsten Monaten wird die Rechenzentrumsbranche aufgrund der allgemeinen Trends und der geopolitischen Gesamtsituation voraussichtlich einen Anstieg des Marktwerts und eine gleichzeitige Überprüfung der Rationalität des Weiterbetriebs älterer Rechenzentren ohne Zertifizierung erleben. Der Schwerpunkt wird auf Edge Computing, Reduzierung des CO2-Fußabdrucks, Colocation und Datensicherheit liegen, alles im Kontext der Energiekrise.