Dokumentenbasierte Anwendungen aus der Cloud

Wenn es um die Entwicklung und den Betrieb dokumentenbasierter Anwendungen geht, führt

zukünftig kein Weg mehr an der Cloud vorbei.

Wenn es um die Entwicklung und den Betrieb dokumentenbasierter Anwendungen geht, führt

zukünftig kein Weg mehr an der Cloud vorbei.

BeyondTrust hat seinen neuesten Microsoft Vulnerabilities Report veröffentlicht. Der Sicherheitsreport erscheint dieses Jahr in der zehnten Auflage und schlüsselt die Microsoft-Schwachstellen nach Produkt sowie Kategorie auf. Zum dritten Mal in Folge zählen zu weit gefasste Nutzerrechte demnach zu den höchsten Sicherheitsrisiken.

Der Abschwung im PC-Markt hat auch den US-Chipkonzern AMD erwischt. Im vergangenen Quartal sackte der Umsatz in diesem Geschäftszweig um 65 Prozent auf 739 Millionen Dollar ab. Insgesamt fielen die Erlöse im Jahresvergleich um neun Prozent auf 5,35 Milliarden Dollar (4,86 Mrd Euro).

Der Softwareanbieter Teamviewer ist im ersten Quartal wie erwartet gewachsen und hat von weniger stark steigenden Kosten profitiert.

Abläufe zu automatisieren, ist heute ein wichtiger Trend für IT-Abteilungen. Dadurch lassen sich richtig eingesetzt, Anfragen beim IT-Servicedesk um mehr als 40 Prozent reduzieren. Leerlaufzeiten für Mitarbeiter und Kunden (Melder) können verringert werden. Ein guter Start zur Automatisierung sind diese 5 IT-Aufgaben.

Die geschickteste Roboterhand der Welt haben Forscher an der Ingenieursschule der Columbia University entwickelt. Ähnlich wie eine menschliche Hand orientiert sie sich, wenn sie etwas greifen oder manipulieren will, an dem, was sie fühlt. Auf diese Weise kann sie auch im Dunkeln arbeiten.

Fehlkonfigurationen und Schwachstellen werden gezielt von Angreifern ausgenutzt. Open-Source-Lösungen profitieren hier von einer agilen Community mit schnellen Updates und Problemlösungen. Wir sprachen mit Benedict Schultz, Inhaber von Holstein IT-Solutions, über die Sicherheitsfunktionen und Vorteile von Open-Source.

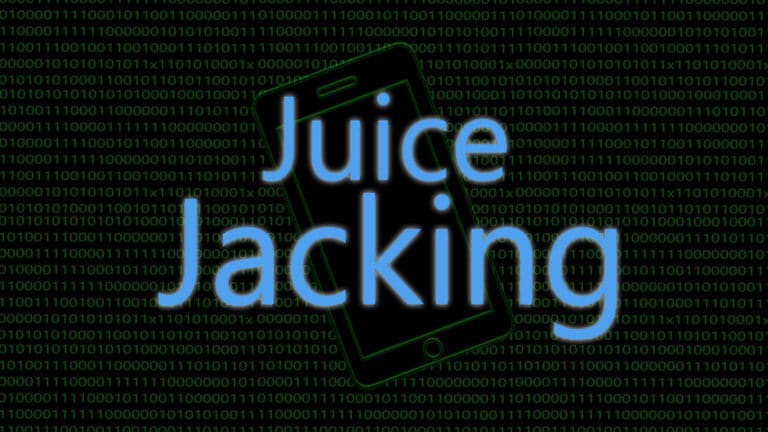

Wie gefährlich ist das Smartphone-Laden an öffentlichen Stationen? Kürzlich warnten sogar FBI und FCC davor, dass Kriminelle öffentliche USB-Ports nutzen, um Malware und Überwachungssoftware auf Geräten einzuführen. Sophos-Experte Paul Ducklin hat mit verschiedenen Smartphones die Probe aufs Exempel gemacht und gibt Tipps zur Sicherheit.

In einer zunehmend auf ortsungebundener Produktivität fokussierten Welt wächst der Einsatz von cloudbasierten Infrastrukturen von Jahr zu Jahr. Doch Datenhoheit, Latenz, Infrastruktursicherheit und Menge der öffentlichen, hybriden oder privaten Cloud-Infrastrukturen werfen Fragen auf, die einer Antwort bedürfen – auch im Hinblick auf die Risiken.

Das Bundesministerium für Wirtschaft und Klimaschutz (BMWK) hat die Initiative „IT-Sicherheit für die Wirtschaft“ ins Leben gerufen, die sich insbesondere an kleine Unternehmen richtet, um dieses Problem anzugehen.