Security OnNet Basic

- | Anzeige

Mobile Endgeräte erleichtern die Zusammenarbeit, erhöhen aber auch die Gefahr einer Cyberattacke. Gut geschützt unterwegs sind Unternehmen jetzt mit den neuen Geschäftskunden-Mobilfunktarifen der Telekom, die eine kostenlose Sicherheitsoption enthalten.

Security OnNet Basic

- | Anzeige

Mobile Endgeräte erleichtern die Zusammenarbeit, erhöhen aber auch die Gefahr einer Cyberattacke. Gut geschützt unterwegs sind Unternehmen jetzt mit den neuen Geschäftskunden-Mobilfunktarifen der Telekom, die eine kostenlose Sicherheitsoption enthalten.

Einfach nur bequem, oder?

PayPal bringt seinen Bezahldienst erstmals an die deutschen Ladenkassen – und läutet damit eine neue Ära des mobilen Bezahlens im Einzelhandel ein. Was praktisch klingt, kann zur Schuldenfalle werden, warnt David Riechmann, Jurist und Finanzexperte der Verbraucherzentrale NRW.

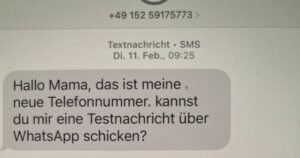

„Ich habe eine neue Handynummer – und Geld brauche ich auch“

Am Muttertag freuen sich viele Mütter über liebe Grüße ihrer Kinder – doch genau das nutzen Kriminelle aus. Mit gefälschten Nachrichten, in denen sie sich als Sohn oder Tochter ausgeben, versuchen sie Vertrauen zu erschleichen und persönliche Daten abzugreifen.

Smartphone-Zugriff mit kompletten Admin-Rechten

Die Sicherheitsfirma Zimperium warnt erneut vor den Risiken durch gerootete Android-Geräte und gejailbreakte Apple-Mobiltelefone. Laut den neuesten zLabs-Analysen sind kompromittierte Smartphones ein wachsendes Problem: Gerootete Android-Geräte sind 3,5-mal häufiger von Malware betroffen, und das Risiko für Sicherheitsvorfälle steigt um das 250-fache im Vergleich zu nicht modifizierten Geräten.

Mobilfunksicherheit

Maßgeschneiderte Mobilfunktarife bieten KMU nicht nur Kosteneffizienz und Flexibilität, sondern auch integrierte Sicherheitsfunktionen – unerlässlich, um Mitarbeitende vor Cyberbedrohungen zu schützen.

Smartphone-Sicherheit

Telefonspam-Check Januar 2025

Der erste Monat des neuen Jahres ist rum. Ungewöhnlich lange kam der Januar vielen Bürgerinnen und Bürgern vor und er zog sich dank unzähliger nerviger Spam-Anrufe nur noch mehr in die Länge.

„Ich würde die Finger davon lassen.“

QR-Codes auf Verpackungen, Plakaten oder in Bars verlocken, einfach das Smartphone daran zu halten. Trotz vieler Vorteile für Unternehmen und Konsumenten, rät Chester Wisniewski, Sicherheitsprofi bei Sophos, zu Vorsicht und Einzelfallprüfung.

Zusammen mit Psychologen und Pädagogen entwickelt

In einer zunehmend digitalisierten Welt präsentiert HillcrownAI KinderGPT – eine App, die Kindern ab vier Jahren in einem sicheren und geschützten digitalen Raum Zugang zu den Möglichkeiten der Künstlichen Intelligenz bietet.

Meistgelesene Artikel

23. Juni 2025

5. Juni 2025

5. Juni 2025