Während sich Unternehmen intensiv mit externen Cyberbedrohungen beschäftigen, übersehen sie oft die größten Risiken in den eigenen Systemen: privilegierte Accounts, verwaiste Berechtigungen und unkontrollierte Datenzugriffe.

Eine systematische IAM-Risikoanalyse nach IT-Grundschutz im Identitätsmanagement deckt Schwachstellen auf und erfüllt gleichzeitig die Anforderungen an ein strukturiertes Risikomanagement gemäß BSI-Standards – doch die meisten Ansätze setzen am falschen Ende an.

Datenzugriff? Der entscheidende Perspektivwechsel

Traditionelle IAM-Konzepte konzentrieren sich auf die Verwaltung von Benutzerkonten. Dabei ist die entscheidende Frage eine andere: Welche Daten sind für mein Unternehmen wirklich kritisch? Sie würden doch sicher zustimmen, dass ein Administrator mit Vollzugriff auf Testdaten am Ende weniger riskant ist als ein Sachbearbeiter mit Schreibzugriff auf alle Kundendaten. Eine effektive Risikoanalyse beginnt daher genau hier – bei den Daten selbst.

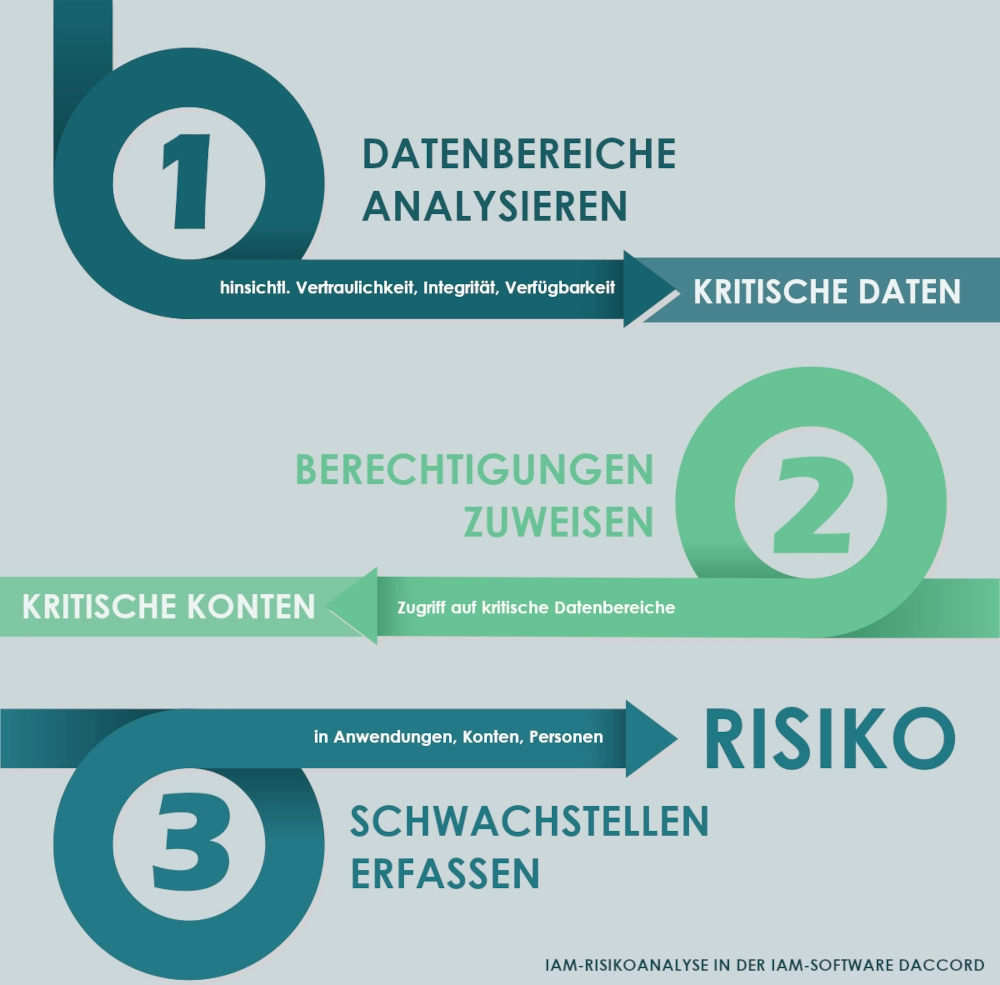

In 3 Schritten von den Daten zum Risiko

Schritt #1: Datenbereiche analysieren

Der erste Schritt orientiert sich an den IT-Grundschutz-Kategorien Vertraulichkeit, Integrität und Verfügbarkeit. Welche Daten dürfen nicht in falsche Hände geraten? Welche dürfen nicht verändert werden? Welche müssen jederzeit verfügbar sein? Anschließend erfolgt die Einschätzung, wie kritisch ein Verlust oder eine Manipulation der Daten für das Unternehmen wäre – von nur geringen Auswirkungen bis existenzbedrohend.

Schritt #2: Berechtigungen zuweisen

Nun wird analysiert, welche Berechtigungen auf diese kritischen Datenbereiche zugreifen können. Dabei werden sowohl Zugriffsart (lesend, schreibend) als auch Umfang (gesamter Datenbereich oder nur Teile) erfasst. So hat ein Vertriebsmitarbeiter vielleicht lesenden Zugriff auf alle Kundendaten, aber schreibenden nur auf seine eigenen Kunden.

Schritt #3: Schwachstellen erfassen

Eine systematische Einbeziehung von Schwachstellen ist sehr wichtig, um das Risiko von Konten und Personen berechnen zu können. Mögliche Schwachstellen könnten z.B. eine fehlende Multifaktor-Authentifizierung sein, Pflichtschulungen, die noch ausstehen, oder Kennwörter, die länger nicht geändert wurden.

Automatische Risikobewertung

Aus den ersten beiden Schritten errechnet die IAM-Software automatisch die Kritikalität von Konten basierend auf den Zugriffsmöglichkeiten auf kritische Daten. Die finale Risikobewertung kombiniert diese Account-Kritikalität mit den identifizierten Schwachstellen. So kann ein erfahrener Administrator mit privilegierten Berechtigungen durch umfassende Schulungen ein geringeres Gesamtrisiko aufweisen als ein ungeschulter Mitarbeiter.

Nachhaltiges Risikomanagement statt Stichproben

Komplexe IT-Landschaften und sich ständig ändernde Berechtigungsstrukturen machen eine kontinuierliche Risikoüberwachung für jedes Unternehmen unverzichtbar. Moderne IAM-Systeme unterstützen Sie dabei systematisch und wandeln die manuelle Einzelfallbetrachtung in einen kontinuierlichen, automatisierten Prozess. Der datenorientierte Ansatz gewährleistet somit, dass kritische Konten und Personen im Unternehmen rechtzeitig identifiziert werden – die Grundlage für eine effektive Risikobewertung im Identity & Access Management.

Thomas Gertler | www.daccord.de

| it-sa Expo&Congress |

| Besuchen Sie uns Halle 7, Stand 7-349 |