„Projekte müssen sich innerhalb eines Jahres rechnen.“ Mit derartigen Postulaten können Unternehmen nur in Ausnahmefällen ein IAM-Programm starten. Denn die wenigsten Projekte amortisieren sich finanziell. Trotzdem sind Erfolge von IAM-Projekten messbar – indem man Kennzahlen verwendet.

Unterschiedliche ROI-Fallen lauern

Mit klassischen Return on Investment (ROI)-Überlegungen in Identity & Access Management (IAM)-Programme einzusteigen, lässt die Projekte in unterschiedliche Fallen laufen:

Zum Ersten kann die Automatisierung zwar Administrationskosten einsparen. Nur in Ausnahmefällen, wenn bislang sehr viel manuell verwaltet wird und das Unternehmen ausreichend groß ist, ist eine Payback-Zeit nachweisbar.

Zweitens gibt einige Sonderfälle, in denen sehr schnell eine gesamtwirtschaftliche Rentabilität erzielt wird: Wenn man den „Ich habe mein Passwort vergessen“ Prozess automatisiert, sind die Vergesslichen bei einer Toolunterstützung viel schneller produktiv als bei einer Helpdesk-basierten Vorgehensweise. Single Sign-On Projekte helfen den Usern wertvolle Zeit bei der Anmeldung an vielen Systemen und der Passwortverwaltung einzusparen. Schließlich kann der Produktivitätsgewinn eines IdMs beziffert werden, wenn ein neuer Mitarbeitender ab der ersten Arbeitsminute Zugriff auf die IT-Systeme hat und nicht stunden- oder sogar tagelang auf seine Zugänge warten muss. Die so „gewonnene“ Arbeitszeit wird allerdings nicht den Kostenstellen der IT gutgeschrieben, welche die Kosten einer Implementierung zu tragen hat.

Eine dritte „Falle“ lauert regelmäßig bei outgesourctem IT-Betrieb: Da die Einkäufer immer nur „bil-lig“ einkaufen wollen und Effizienzgewinne in den Vertragswerken gar nicht vorgesehen sind, hat in der Regel mindestens eine der Parteien ein Interesse an einer Automatisierung: Der Dienstleister nicht, weil das ja die Anzahl der kostenpflichtigen Tickets reduzieren würde. Bei Pauschalverträgen dagegen hat der Kunde keine Motivation neue Prozesse einzuführen, da er damit ja „nichts spart“.

Dimensionen der Kennzahlen

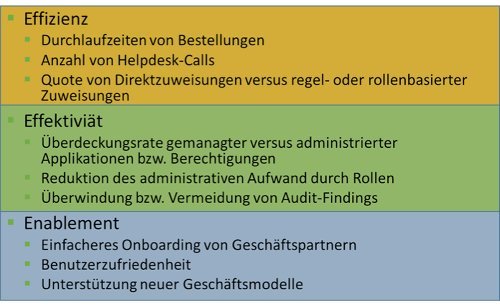

Trotzdem lohnt es sich in jedem Fall den Nutzen von IAM-Projekten messbar zu machen. Das gilt umso mehr als vielfach Compliance-Anforderungen die eigentlichen Treiber sind. Kennzahlen können dabei nach Klassen eingeteilt werden:

- Effizienz misst im Wesentlichen den Automatisierungsgrad

- Effektivtät adressiert vor allem compliance-getriebene Anforderungen

- Enablement misst die Nutzeneffekte außerhalb der IT, also beispielsweise Auswirkungen auf die Geschäftsentwicklung

Bild 1: Klassifizierung Kennzahlen IAM-Projekt

Treffen Sie den Autor Peter Weierich auf der Konferenz IAM CONNECT 2020 und besuchen Sie seinen Workshop:

IAM für Internet-Dinger (IoT)

IoT-Projekte und ihre Auswirkungen auf IAM-Prozesse

IAM CONNECT 2020

Die Brücke zu neuen Geschäftsmodellen

Vom 16.-18. März 2019 in Berlin