CyberArk hat seine Sicherheitssuite Privileged Account Security um eine neue Funktion erweitert. Sie bietet die automatische Erkennung hochriskanter privilegierter Aktivitäten mit Echtzeit-Alarmierung. Unternehmen können damit schnell auf laufende Attacken reagieren.

CyberArk hat seine Sicherheitssuite Privileged Account Security um eine neue Funktion erweitert. Sie bietet die automatische Erkennung hochriskanter privilegierter Aktivitäten mit Echtzeit-Alarmierung. Unternehmen können damit schnell auf laufende Attacken reagieren.

Ein Insider, der in den Besitz privilegierter Zugangsdaten gelangt, kann scheinbar legitimierte User-Sessions starten. Ohne eine automatische Echtzeit-Erkennung gefährlicher Aktivitäten während der privilegierten Sitzungen mit anschließender Alarmierung kann ein Angreifer dabei weitgehend unentdeckt agieren. Die CyberArk-Lösung verbessert mit einer neuen Funktion nun die Möglichkeit für die IT, auf externe Bedrohungen und Insider-Attacken zu reagieren, indem die Überwachung über initiale Account-Logon-Events hinaus ausgeweitet wird.

Mehr als nur initiale Account-Logon-Events überwachen

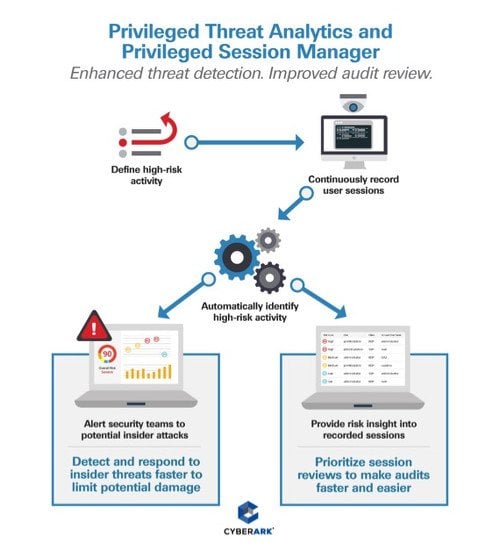

Dafür wird ein neuer Daten-Feed vom CyberArk Privileged Session Manager zur Lösung CyberArk Privileged Threat Analytics genutzt, die beide Bestandteil der CyberArk-Softwaresuite Privileged Account Security sind. Sicherheitsteams erhalten dadurch priorisierte Alarme mit Detailinformationen zu hochriskanten privilegierten Aktivitäten. Sie können verdächtige laufende Sessions überwachen und auch beenden, um potenzielle Attacken zu verhindern.

Konkret ermöglicht die Lösung den Sicherheitsteams:

- die Definition hochriskanter Aktivitäten in Abhängigkeit von den Unternehmensanforderungen

- die Überwachung und Aufzeichnung privilegierter Sessions

- die automatische Analyse des Anwenderverhaltens bei privilegierten Sessions

- die Identifizierung von gefährlichen Aktivitäten mit sofortiger Alarmierung

- die Priorisierung von Incident-Response-Maßnahmen auf Basis der konkreten Gefährdungslage.

Zeit- und Kostenaufwand bei Audits reduzieren

Mit der neuen Lösung können Unternehmen auch den Zeit- und Kostenaufwand bei Audits signifikant reduzieren. Nach Erfahrungswerten von CyberArk fallen in großen Unternehmen Tausende von privilegierten User-Sessions pro Tag an. Bei der enormen Menge von Event- und Security-Daten sowie aufgezeichneten privilegierten Sessions ist es für Audit- und Compliance-Teams nahezu unmöglich, gezielt gefährliche oder verdächtige Aktivitäten zu ermitteln. Darüber hinaus ist zu berücksichtigen, dass für die Erfüllung von Audit- und Compliance-Anforderungen oft ein gewisser Prozentsatz aller privilegierten Session-Aktivitäten überprüft werden muss; ein sehr hoher Personal- und Zeiteinsatz ist die Folge.

Bild: Privileged Session Manager und Privileged Threat Analytics erkennen hochriskante Aktivitäten automatisch (Bildquelle CyberArk).

Mit dem gänzlich neuen Automatisierungspotenzial der CyberArk-Suite lässt sich dieser Aufwand für Compliance- und Audit-Teams nun deutlich reduzieren. Die Lösung stellt Risikobewertungen auf Basis unternehmensspezifisch definierter Richtlinien für Live- und aufgezeichnete Sessions bereit und ermöglicht Auditoren damit eine Priorisierung bei Reviews. Dadurch können sie wesentlich effizienter arbeiten und Audits deutlich schneller durchführen, was auch zu einer Reduzierung der IT-Audit-Kosten beiträgt.

“Indem wir eine integrierte Lösung für die Bedrohungserkennung auf Basis privilegierter Sessions bereitstellen, können wir Unternehmen entscheidend bei der Identifizierung verdächtiger Aktivitäten unterstützen. Damit ermöglichen wir auch eine unmittelbare Reaktion auf Bedrohungen”, erklärt Michael Kleist, Regional Director DACH bei CyberArk in Düsseldorf. “Darüber hinaus können Unternehmen mit unserer Lösung auch Tausende von Arbeitsstunden einsparen, die bei einer manuellen Überprüfung von Sessions anfallen würden.”

Die Lösungen CyberArk Privileged Session Manager Version 9.8 und CyberArk Privileged Threat Analytics Version 3.4 sollen bereits verfügbar sein.