Dies betrifft in besonderem Maße auch die Benutzerverwaltung in Unternehmen, die die Vergabe und den Entzug von Privilegien für den Zugriff auf Informationssysteme und technische wie nicht-technische Ressourcen durch interne und externe Mitarbeiter regelt.

Die sichere und effiziente Verwaltung der Zugriffsrechte auf Ressourcen und sicherheitskritische Anwendungen (Identitäts- und Access Management, IAM) ist damit eine der größten Herausforderungen für Unternehmen. Schon seit mehreren Jahren gewinnt das Thema massiv an Bedeutung. Nachdem das Identitäts- und Access-‐Management bisher überwiegend für große Unternehmen eine Rolle spielte, wird es in den letzten Jahren auch für mittelständische Firmen immer aktueller. Auslöser hierfür sind komplexer werdende IT-Systeme und Benutzerlandschaften, ein steigender Zeitund Kostendruck, Partnerschaften und Unternehmensverbünde für verstärkte globale Zusammenarbeit sowie verschärfte gesetzliche Anforderungen.

Im Mittelpunkt steht neben der täglichen Administration der Benutzer die Aufdeckung, wer Zugriff auf unternehmenskritische Ressourcen besitzt und Rechte und Privilegien an andere Identitäten vergeben oder delegiert hat. Mitarbeiter rotieren im Unternehmen, übernehmen neue Aufgaben und Kompetenzen, arbeiten in Projekten temporär mit, für die sie bestimmte Systeme nutzen müssen, treten neu in Unternehmensbereiche ein oder verlassen diese wieder. Als Konsequenz dieser dynamischen Zuordnung ergeben sich immer wieder neue oder zu ändernde Rechte und Privilegien, die es besonders schwierig machen, die Nutzerverwaltung aktuell zu halten.

In der Praxis hat sich gezeigt, dass nur selten festgestellt werden kann, auf welche Ressourcen ein Mitarbeiter zum aktuellen Zeitpunkt zugreifen kann, ob die Rechtestrukturen dem jeweiligen Aufgabenbereich entsprechen und ob die Privilegien korrekt vergeben wurden.

Funktionen von IAM-Systemen

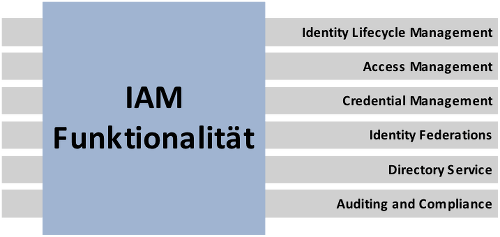

Um die entstehenden Herausforderungen und Treiber zu adressieren, streben viele Unternehmen eine kontrollierte und automatisierte Vergabe, Überwachung und Bereinigung ihrer gewachsenen Berechtigungsstrukturen an. Dies geht meist mit der geplanten Migration zu einer rollenbasierten Nutzerverwaltung einher. Betrachtet man die funktionalen Komponenten von IAM in Unternehmen, so findet sich in der Literatur eine Vielzahl an verschiedenen Einordnungen (Bild 1). Eine typische Kernfunktionalität ist die Kontrolle des gesamten Lebenszyklus‘ digitaler Identitäten, ihrer Berechtigungen und des Zugriffs auf bestehende Ressourcen. Darüber hinaus stellt eine zentrales Identity Repository in Form eines Verzeichnisdienstes die technische Basiskomponente einer IAM-Infrastruktur dar und agiert als Datendrehscheibe. An sie sind die bedeutendsten Anwendungssysteme eines Unternehmens (etwa Microsoft Active Directory, ERP-Systeme, HR-Systeme) mit Hilfe verschiedener Konnektoren für die Automatisierung des Identity Lifecycles angeschlossen. Üblicherweise ergänzen Module zur Beweissicherung (Auditing) von Aktivitäten im IAM-System und Komponenten zur Überprüfung der Einhaltung bestehender Compliance-‐Richtlinien eine umfassende IAM-Infrastruktur.

Während die am Markt verfügbaren Tools deutlich an Funktionsumfang gewonnen haben, stehen Unternehmen allerdings häufig vor grundlegenden organisatorischen Herausforderungen, wenn es um die Optimierung ihrer Benutzerverwaltung geht. Meist müssen sie nach kurzer Zeit feststellen, dass diese sich auch mit technischen Hilfsmitteln nur bedingt lösen lassen.

Bild 1: Funktionalitäten von IAM.

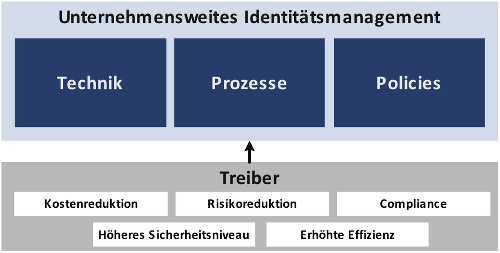

Bild 2: Die drei Säulen des IAMs.

Leitsatz 1: IAM ist eine organisatorische Herausforderung

Beim IAM handelt es sich keineswegs – wie oft aus Sicht der IT interpretiert wird – um ein technisches Thema. Die Hauptpfeiler einer geschäftsorientierten und effektiven Benutzerund Berechtigungsverwaltung sind Prozesse und Richtlinien, die den Lebenszyklus von Identitäten in Unternehmen kontrollieren und lenken. Daher ist IAM eine organisatorische Herausforderung, für die es keine rein technische Lösung gibt.

Bild 2 verdeutlicht die drei Säulen eines erfolgreichen unternehmensweiten IAMs zusammen mit typischen Treibern. Die technische Infrastruktur, meist basierend auf einem dedizierten IAM-Tool, bietet unter anderem die Möglichkeit, Systeme zentral zu administrieren, Berechtigungsvergabe und –entzug zu automatisieren und zu auditieren. Sie stellt damit die notwendige technische Unterstützung für die Durchsetzung von Richtlinien (Policies) und Prozessen zur Benutzerverwaltung zur Verfügung. Diese beiden weiteren Säulen bilden die organisatorische Grundlage für zentralisiertes Identitäts- und Access Management in einem Unternehmen. Es muss sichergestellt werden, dass die gültigen Prozesse und Policies für das Benutzermanagement und verwandte Themengebiete standardisiert und dokumentiert sind. Die Berücksichtigung dieser organisatorischen Aspekte vereinnahmen in Projekten üblicherweise 80% des Gesamtaufwands. Die Erfahrung zeigt, dass die Standardisierung von Benutzerverwaltungsprozessen und die Festlegung von unternehmensweit gültigen Rahmenbedingungen für das IAM eine mühsame und langfristige Aufgabe darstellt.

|

Diese Konferenz könnte Sie interessieren: IAM CONNECT 2016 29.02. – 01.03.2016 |

Organisatorische Aspekte von IAM

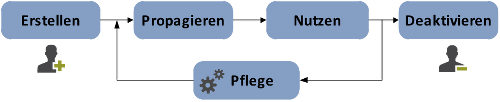

Wie in der Motivation angeführt, ist eine Vielzahl organisatorischer Aspekte zu berücksichtigen, um die Basis für erfolgreiches Identitäts- und Access Management zu schaffen. In Zusammenhang mit den strategischen Zielen regulieren die definierten Benutzerverwaltungsprozesse und Richtlinien die Nutzung von digitalen Identitäten und ihren möglichen Aktionen in den einzelnen Zielsystemen. Das Ziel ist es, eine stabile Basis für eine technik-‐gestützte Automatisierung der IAM-‐Kernfunktionalität zur Verfügung zu stellen. IAM-‐Prozesse beschäftigen sich wie schon angesprochen mit den Bestandteilen des Lebenszyklus einer digitalen Identität in Unternehmen (siehe Bild 3):

- Anlegen und Verteilen von digitalen Identitäten in Zielsystemen

- Vergabe von Berechtigungen an diese Identitäten

- Anpassung von Berechtigungen und Attributen der digitalen Identitäten bei Veränderungen wie Abteilungswechsel, Positionswechsel, etc.

- Entzug von Berechtigungen bei (temporärer) Beendigung des Arbeitsverhältnisses mit Mitarbeitern

Neben diesen Kernprozessen umfasst unternehmensweites IAM noch eine Vielzahl an weiteren organisatorischen Vorarbeiten. So erfordert jede neue IAM-‐Funktionalität die Definition von Richtlinien und Prozessen unabhängig davon, ob es sich bei der funktionalen Erweiterung um die Einführung einer Single-Sign-On-Lösung, eines unternehmensweiten Rollenmanagements, einer Komponente zur Föderation von Identitäten oder die Prüfung der Berechtigungsstrukturen (Access Governance) handelt.

Bild 3: Der Lebenszyklus digitaler Identitäten.

Diese Punkte unterstreichen, dass Identitäts- und Access Management keine abgeschlossene IT-Aufgabe, sondern eine fortlaufende Tätigkeit mit Querschnittscharakter und engen Beziehungen zu den Geschäftsbereichen eines Unternehmens ist. Neben der Zusammenstellung eines Projektteams bedarf es daher auch der Definition einer langfristigen IAM-Strategie und einer strukturierten Vorgehensweise zum Erreichen der gesteckten Ziele. Die IAM-Strategie ordnet die unternehmensspezifischen funktionalen Schwerpunkte in eine verbindliche Roadmap ein und sollte konkret formuliert sein. Sie definiert die langfristige Vision für das Identitätsmanagement in einem Unternehmen und beeinflusst somit direkt die Reihenfolge der Einführung von IAM-‐Funktionalitäten. Da diese einzelnen IAM-Funktionalitäten selbst umfangreiche Vorhaben darstellen, muss die Ausführung der einzelnen Projektschritte mit Hilfe einer modularen Vorgehensweise unter Berücksichtigung ihrer gegenseitigen Abhängigkeiten geplant werden. Dieser Aspekt wird von Unternehmen oft nur unzureichend berücksichtigt, mit der Folge, dass zu viele IAM-Funktionalitäten zeitgleich realisiert werden sollen.

Leitsatz 2: Strategisch und langfristig denken

Aufgrund der Komplexität des Themas und den Querbezügen zur Aufbauund Ablauforganisation eines Unternehmens muss geschäftsorientierte Benutzerund Berechtigungsverwaltung auf einer langfristigen IAM-‐Strategie und einer strukturierten Vorgehensweise basieren. Nur mit einem schrittweisen Vorgehen können die gesteckten technischen und organisatorischen Ziele erreicht werden.

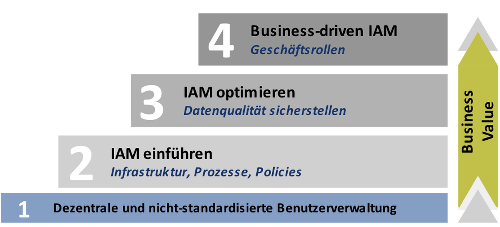

Bild 4: Reifegradmodell von IAM in Unternehmen.

Unternehmen entwickeln ihr IAM üblicherweise schrittweise von einem Reifegrad zum nächsten – je nach aktuellen Treibern und Motivationen für das Themengebiet. Dabei ist denkbar, dass sie sich je nach Strategie in einem Teilbereich des IAM schon auf einer fortgeschrittenen Stufe befinden, während sie bezüglich anderer Aspekte noch mit einer rudimentären Lösung arbeiten. Jeder Übergang zu einem höherwertigen Reifegrad geht dabei mit der Anpassung von Richtlinien und Prozessen und meist auch mit der technischen Erweiterung der vorhandenen Infrastruktur um spezielle IAM-Funktionalitäten einher.

Leitsatz 3: Strukturiert vorgehen

IAM-Module können grundsätzlich parallel eingeführt werden. Jedoch sollte ein Unternehmen erst eine überschaubare Basisfunktionalität im IAM umsetzen, welche dann als stabile Grundlage für den schrittweisen Ausbau der Infrastruktur dient. Eine Einführung von zu vielen Modulen in zu kurzer Zeit erhöht die Gefahr von organisatorischen und technischen Abhängigkeiten und Problemen.

Die verschiedenen Reifegrade

Betrachtet man die verschiedenen Entwicklungsgrade des Identitäts- und Access Managements in Unternehmen, so kann man verschiedene Ausgangssituationen identifizieren (siehe Bild 4).

1 . Stufe: Wird die Benutzerverwaltung in einer Organisation dezentral und anwendungsspezifisch durchgeführt, so spricht man von ad-hoc IAM. Dieses „Identitätsmanagement auf Zuruf“ ist dadurch charakterisiert, dass die Benutzerverwaltung nicht standardisiert ist, es keine übergreifenden Richtlinien gibt und auch keine zentrale technische Infrastruktur für das IAM vorhanden ist. Viele KMUs befinden sich auf dieser Entwicklungsstufe, bevor sie ihre ersten IAM-Projekte starten.

2 . Stufe: Im so genannten fokussierten IAM haben Unternehmen sich schon eingehend mit der Dokumentation und dem Re-‐engineering des Identity Lifecycles und der Einführung von ersten technischen Hilfsmitteln zur Optimierung der Benutzerverwaltung beschäftigt. Dies kann die Einführung eines Meta-Verzeichnisdienstes oder die Konsolidierung von digitalen Identitäten und ihren Berechtigungen in Anwendungssystemen darstellen. Die IAM-Lösung ist in diesem Reifegrad jedoch nicht umfassend und beschäftigt sich nur mit den grundlegenden Basisprozessen. Typischerweise operieren größere mittelständische und auch einige Großunternehmen, für die Identitäts- und Access Management bisher keine wichtige Rolle gespielt hat, auf dieser Entwicklungsstufe.

3. Stufe: Von standardisiertem oder optimiertem IAM spricht man in der Praxis, wenn ein Unternehmen auf der Basis einer einheitlichen technischen Infrastruktur organisationsweit einheitliche Benutzerverwaltung betreibt. In Unternehmen mit diesem IAM-Reifegrad erhalten Mitarbeiter Berechtigungen und Zugänge über standardisierte Kanäle. Der gesamte Lebenszyklus einer digitalen Identität wird über die technische IAM-Infrastruktur unterstützt und abgedeckt. Allerdings ist das IAM in dieser Entwicklungsstufe immer noch ein technisches Hilfsmittel und kein „Enabler“ für Geschäftsprozessanforderungen. Es deckt die Kernanforderungen der IT hinsichtlich einer optimierten Benutzerverwaltung ab. Viele Unternehmen, die in der Vergangenheit schon IAM-Initiativen durchgeführt haben, befinden sich auf dieser Entwicklungsstufe.

4. Stufe: Geschäftsorientiertes Identitäts- und Access Management zeichnet sich dadurch aus, dass es nicht mehr nur die Rolle eines technischen Hilfsmittels zur Bildung von Anforderungen aus den Fachbereichen einnimmt. Über Funktionen wie eine rollenbasierte Nutzerverwaltung oder die enge Integration in vorhandene Prozesse spielt das IAM vielmehr eine aktive Rolle beim Erreichen von Geschäftszielen. Unternehmen auf dieser Entwicklungsstufe leben standardisierte IAM-Prozesse, betreiben interne Qualitätssicherung für ihre Berechtigungsstrukturen und binden Geschäftspartner aktiv über die IAM-Infrastruktur ein.

Leitsatz 4: Klare Verantwortlichkeiten definieren

Im Rahmen eines IAM-‐Projekts müssen die Verantwortlichkeiten und Befugnisse der einzelnen Teammitglieder (Projektleitung, Kernteam, erweitertes Team, etc.) klar definiert und vom Management unterstützt werden. Ohne klare Teamstrukturen besteht die Gefahr, dass es an Ansprechpartnern für bestimme Fragen und dem Wahrnehmen notwendiger Aufgaben fehlt.

Die typische Teamstruktur

Der Erfolg von IAM-‐Projekten hängt von unterschiedlichsten Faktoren ab. Die Teamstruktur und die Fähigkeiten der einzelnen Teammitglieder sind zweifelsohne neben der Managementunterstützung und der gesicherten Finanzierung einer der zentralen Erfolgsfaktoren. Die Teammitglieder müssen über ausreichende Kompetenzen und zeitliche Ressourcen verfügen, um die organisatorischen und technischen Aufgaben des Projekts erfüllen zu können. Nicht selten werden die entstehenden Aufwände bei der Standardisierung von Prozessen oder anderen diskussionsintensiven Herausforderungen unterschätzt. Eine zu starke Konzentration auf die technische Umsetzung des Projekts, etwa durch den Zukauf eines IAM-Tools ist ähnlich riskant wie eine Vernachlässigung der technischen Toolintegration.

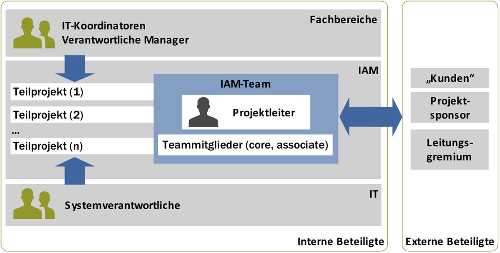

Unabhängig von den inhaltlichen Aspekten ist die Klärung der Verantwortlichkeiten und Befugnisse der Teammitglieder im IAM-‐Vorhaben erfolgskritisch. Bild 5 zeigt die typische Zusammensetzung eines Identitäts- und Access Managementeams in einem Unternehmen.

Bild 5: Typische Struktur eines IAM-Teams.

Koordiniert von einem Projektleiter bearbeiten verschiedene Teammitglieder jeweils Aspekte von Teilprojekten. Hier wird der modulare Charakter des IAM deutlich: Der langfristigen Strategie folgend werden im Rahmen verschiedener Teilprojekte sequentiell IAM-‐Funktionalitäten umgesetzt (zum Beispiel ein zentrales Directory, automatische Provisionierung von Informationssystemen, Rollenmodellierung oder Berechtigungszertifizierungen). Diese Teilprojekte können je nach Ziel unterschiedliche Schwerpunkte besitzen, für die bestimmte Teammitglieder verantwortlich sind. So impliziert die Standardisierung von Benutzerverwaltungsprozessen als ein mögliches Teilprojekt zum Beispiel die Kommunikation mit der Personalabteilung und den Systemverantwortlichen auf der IT-Ebene. Bei der Definition von Geschäftsrollen hingegen müssen verantwortliche Manager oder IT-Koordinatoren aus den Fachbereichen zu dem Teilprojekt hinzugezogen werden. Weitere, indirekt Beteiligte an IAM-‐Vorhaben sind typischerweise Projektsponsoren, interne „Kunden“ des Projekts und ein Leitungsgremium.

Leitsatz 5: Sorgfältige Technologieauswahl

IAM-Tools sind komplexe Produkte, die verschiedenste Module zur Adressierung von Aufgaben des IAMs bereitstellen. Eine sorgfältige Analyse und Auswahl des passenden Tools für ein Unternehmen und damit der Partnerunternehmen ist unabdingbar, da eine technische IAM-Infrastruktur eine langfristige Bindung an einen Hersteller samt seiner Produktphilosophie mit sich bringt. Daher muss eine langfristige Investitionssicherheit und die Abdeckung möglicher zukünftiger Anforderungen sichergestellt werden.

Der Einstieg in unternehmensweites IAM

Gewachsene und heterogene Systemlandschaften mit unabhängig verwalteten, lokalen Benutzerkonten sind eine der zentralen Herausforderungen im Benutzermanagement moderner Unternehmen. Compliance-Anforderungen und Kostenbewusstsein motivieren Firmen immer mehr, eine systemübergreifende Benutzerverwaltung umzusetzen. Um das bestehende Identitätschaos zu beseitigen, streben daher zahlreiche, vor allem mittelständische Unternehmen an, ihre dezentrale Benutzerverwaltung zu einer unternehmensweiten IAM-Infrastruktur auszubauen (Migration von Stufe 1 auf Stufe 2 des Reifegradmodells).

Beginnt ein Unternehmen, sich zum ersten Mal dem Thema Identitäts- und Access Management zu nähern, so betrifft dies aus technischer Sicht meist den Aufbau eines zentralen Metaoder virtuellen Verzeichnisdienstes. In einer ersten Projektphase, der Datenbeschaffung, müssen die Quellen für Identitätsdaten in bestehenden Systemen identifiziert werden und über ihre Anbindung an das zentrale IAM entschieden werden. Unternehmen stehen dabei vor allem vor der Aufgabe, die existierenden digitalen Identitäten (etwa lokale Benutzerkonten in den Anwendungen), Autorisierungen und Verwaltungsprozesse zu identifizieren und zu konsolidieren. Dies umfasst in einem ersten Schritt die Definition von systemübergreifenden Benutzerkennungen und die Zuordnung von lokalen Benutzerkonten zu bestehenden Mitarbeitern.

Während große Unternehmen für Standardbenutzer meist schon globale, also unternehmensweite Benutzerkennungen eingeführt haben, stehen mittelständische Unternehmen oft vor der Herausforderung, jedem existierenden Benutzerkonto eine verantwortliche natürliche Person zuordnen und damit bestehende regulatorische Anforderungen erfüllen zu können.

Während des ersten Konsolidierungsvorgangs können verwaiste Benutzerkonten aufgefunden und in einem ersten Bereinigungsschritt deaktiviert werden oder zu einer „Black List“ von verwaisten Benutzerkonten hinzugefügt werden. Führt man die Zuordnung von Benutzerkonten aus verschiedenen Zielsystemen anhand von vordefinierten Kriterien und Attributvergleichen automationsunterstützt durch, so muss festgelegt werden, mit welcher Genauigkeit Accounts einem vorgegebenen Benutzerbestand (etwa aus dem HR-‐System) beigeordnet werden sollen. Solche Matching-‐Werkzeuge müssen dem Anwender darüber hinaus die Möglichkeit bieten, eine manuelle Zuordnung von Benutzerkonten zu realen Personen und ihren globalen Identifikatoren durchzuführen. Dies kann zum Beispiel bei vorliegender Mehrdeutigkeit der Zuordnungen notwendig sein. Bereits zu diesem frühen Zeitpunkt können Aussagen über die Qualität von Zuordnungen, etwa über Maßzahlen, wie die relative Anzahl der Verknüpfung von Zielsystemkonten zu realen Personen, gemacht werden.

Erfolgsfaktor Datenqualität

Eine hohe Qualität der Identitätsdaten ist entscheidend für den Erfolg von IAM-Projekten. Dies gilt sowohl für Projekte, deren Fokus auf der funktionalen Erweiterung einer bestehenden Infrastruktur, beispielsweise mit einem Single-Sign-On oder einem Provisioning-Modul liegt, als auch für Projekte, die auf die Standardisierung von IAM-Prozessen im Unternehmen abzielen. Dennoch ist die Qualität der Identitätsdaten in der Praxis in vielen Fällen unzureichend. Auch nach dem Aufbau eines zentralen Verzeichnisdienstes und der Einführung von ersten standardisierten Benutzerverwaltungsprozessen in den Kernsystemen eines Unternehmens (Stufe 2 des Reifegradmodells), besitzen Mitarbeiter üblicherweise noch eine Vielzahl an Benutzerkonten und überschüssigen Berechtigungen, die sie während ihrer Zeit im Unternehmen angesammelt haben. Die Daten sind nicht aktuell, Benutzer besitzen mehr Rechte als zur Ausübung ihrer täglichen Arbeit notwendig, und der Datenbestand ist inkonsistent. Oft existieren in den Datenbeständen verwaiste Benutzerkonten, Sicherheitsgruppen oder Rollen, die nicht mehr genutzt werden, aber nicht korrekt deaktiviert oder gelöscht wurden.

Für die IT-Administration ist es aufgrund des fehlenden betriebswirtschaftlichen Wissens über die Tätigkeiten der Mitarbeiter nicht möglich, zu entscheiden, welche Berechtigungen von Personen im Unternehmen für die tägliche Arbeit benötigt werden und welche entzogen werden können. Auch aufgrund von rechtlichen Anforderungen setzen sich daher immer mehr Unternehmen die Wiedergewinnung der Kontrolle über ihre Berechtigungsstrukturen als Ziel.

Leitsatz 6: Datenqualität ist ein zentraler Erfolgsfaktor

Eine hohe Qualität der Identitätsdaten und Berechtigungsstrukturen ist für den Erfolg des IAM-Projektes entscheidend. Nur durch eine strukturierte Kontrolle und Bereinigung der bestehenden Daten kann Grundsätzen der IT-Sicherheit entsprochen und können zeitgleich niedrigere Lizenzkosten sowie geringerer Administrationsaufwand realisiert werden. Ein Fortschreiben unbereinigter Daten beinhaltet Sicherheitsrisiken, erschwert die zukünftige Berechtigungsvergabe und eine mögliche spätere Rollendefinition.

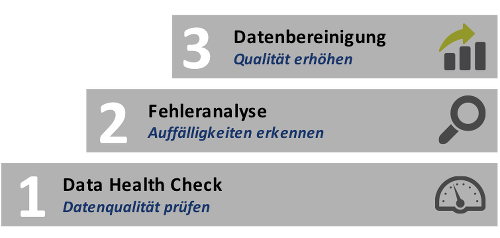

Zur Optimierung und zum Ausbau ihres IAMs streben Unternehmen eine Qualitätsanalyse und die Bereinigung der Benutzerkonten an, um in einem weiteren Schritt Geschäftsrollen zur Verwaltung ihrer Mitarbeiter, Kunden, Partner und Lieferanten einzuführen. Diese Optimierung der Berechtigungsstrukturen muss in drei Phasen iterativ durchlaufen werden (siehe Bild 6).

Zurück zu führen auf die vielen digitalen Benutzeridentitäten, die unterschiedlichen Rechte und Privilegien und die Vielzahl an Anwendungen, die in den Unternehmen betrieben werden, gibt es oft mehrere Hunderttausend Berechtigungszuordnungen, die in Verzeichnisdiensten, Autorisierungstabellen oder Verzeichnisdiensten verwaltet werden. Diese Menge an Informationen erschwert eine manuelle Analyse und kann somit nur automatisiert ausgewertet werden. Auch die abschließende Bereinigung von gefundenen Auffälligkeiten, also die Attestierung von Berechtigungen durch Fachverantwortliche im Unternehmen muss semi-‐automatisch erfolgen. Nur so kann das notwendige Feedback aus Geschäftsbereichen kontrolliert und nachvollziehbar eingeholt und verarbeitet werden.

Bild 6: Prüfung von bestehenden Berechtigungsstrukturen.

Data Health Check – die kompakte Qualitätsprüfung

In einem ersten Schritt der Datenqualitätssicherung sollte eine grundlegende Analyse der bestehenden Datenqualität in den zu untersuchenden Systemen erfolgen. Sie gibt Aufschluss über die Ist-‐Situation und belegt die bestehende Qualität quantitativ. Unternehmen beginnen für einen Data Health Check typischerweise mit den Kernsystemen und Verzeichnisdiensten wie etwa dem Microsoft Active Directory mit den darin bestehenden Gruppen und Gruppenmitgliedschaften oder den SAP-‐Systemen und den darin vergebenen Funktionsund Sammelrollen. Das Ziel ist die schnelle und kompakte Auswertung der Datenqualität, um die weitere Projektplanung zu verbessern und die entstehenden Aufwände zur Datenbereinigung besser einschätzen zu können. In dieser Phase erfolgt somit keine detaillierte Erkennung von Fehlern in den Berechtigungsstrukturen, sondern eine quantitative aggregierte Einschätzung des Ist-‐Zustandes. Diese Auswertungen können dann im Folgenden für das Einholen von Managementunterstützung für das Identitäts- und Access ManagementProjekt oder die Budgetund Zeitplanung genutzt werden.

Fehler in Berechtigungsstrukturen erkennen

Nach dem grundlegenden Data Health Check müssen Auffälligkeiten und Verletzungen von bestehenden Sicherheitsrichtlinien in den Berechtigungsstrukturen identifiziert werden. Als entsprechende Analysewerkzeuge können Skripte, über die der Abgleich der bestehenden Zugriffsberechtigungen mit LDAP-Verzeichnisdiensten durchgeführt wird, eingesetzt werden. Aufgrund der Datenmengen sollte die Analyse jedoch unter Verwendung eines unterstützenden Softwarewerkzeuges durchgeführt werden.

Dabei werden zuerst syntaktische Datenfehler und Verletzungen von bestehenden Sicherheitsrichtlinien identifiziert. Mit Hilfe von einfachen syntaktischen Prüfroutinen können unvollständige oder doppelte Datensätze, sowie Fehler in den Identitätsdaten erkannt werden. Unter Verwendung eines unterstützenden Analysetools können Tippfehler, doppelte Benutzerkonten oder Identitäten automatisch aufgefunden und bereinigt werden. Dies sollte mit einer Überprüfung vorhandener Sicherheitsrichtlinien (zum Beispiel Aufgabentrennung, 4-Augen-Prinzip) einhergehen. So können Berechtigungsstrukturen aufgefunden werden, die auf Rollen oder Berechtigungen verweisen, die miteinander in Konflikt stehen.

Als Hauptschritt der detaillierten Fehlererkennung folgt auf die syntaktische Auswertung die semantische Analyse der bestehenden Identitätsdaten und Berechtigungen. Sie kann Aussagen über schwer erkennbare Sicherheitslücken und Datenqualitätsprobleme liefern. Während syntaktische Fehler meist automatisch bereinigt werden können, ist bei der Bewertung von semantischen Datenfehlern, wie etwa überschüssigen Berechtigungen, das Einbeziehen von Expertenwissen nötig. In der Praxis resultieren semantische Datenfehler aus einer hohen Mitarbeiterfluktuation. Mitarbeiter wechseln unternehmensintern, benötigen ihre alten Zugriffsberechtigungen jedoch noch für eine Übergangszeit und erhalten zusätzlich Berechtigungen, die für ihre neue Position im Unternehmen notwendig sind. Das Nachhalten der Änderungen wird oft vernachlässigt.

Zum Auffinden von semantischen Datenfehlern können verschiedenste Technologien wie Clustering-‐Techniken, statistische Auswertungen oder neuronale Netze eingesetzt werden. Unter Verwendung dieser Verfahren wird versucht, Mitarbeiter über die Ähnlichkeit ihrer Berechtigungsstrukturen zu gruppieren und so sichtbar zu machen, welche Benutzer eine untypische Rechteausstattung besitzen.

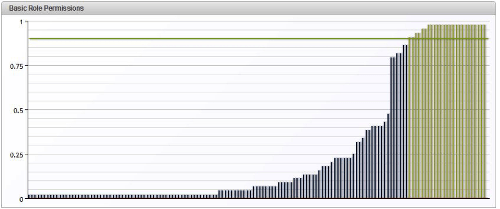

Beispiel

Um mögliche semantische Datenfehler zu identifizieren, können Unternehmen mit der Auswertung von überschüssigen beziehungsweise in seltenen Fällen auch fehlenden Berechtigungen mit Hilfe der Berechtigungsverteilung in einzelnen Abteilungen beginnen. Bild 7 zeigt eine solche typische Verteilung in einem Geschäftsbereich eines Unternehmens, in dem 150 verschiedene Berechtigungen an knapp 50 Mitarbeiter vergeben sind. Auf der x-Achse sind die unterschiedlichen Berechtigungen aufgelistet, während die y-Achse die Anzahl der ihnen zugewiesenen Mitarbeiter visualisiert. Ein großer Anteil der Berechtigungen ist nur einem einzelnen Mitarbeiter zugewiesen. Solche Berechtigungen sollten genauer untersucht werden, um festzustellen, ob sie für die tägliche Arbeit der Mitarbeiter tatsächlich benötigt werden (Spezialistenberechtigungen) oder ob es sich um ungenutzte Berechtigungen handelt, die etwa beim Abteilungswechsel von Mitarbeitern oder bei der Einführung neuer Anwendungssysteme nicht korrekt entzogen wurden.

Bild 7: Typische Berechtigungsverteilung in Abteilungen.

Datenbereinigung mit Expertenwissen

Die wesentliche Intention der Datenbereinigung ist die Beseitigung der erkannten Datenfehler. Hierfür müssen die Auffälligkeiten im Rahmen einer Attestierung durch Entscheidungsträger (etwa Abteilungsleiter oder Prozessverantwortliche) begutachtet und ausgewertet werden. Dieser Prozess sollte für die Fachbereiche verständlich modelliert werden und je nach Komplexität und Anzahl der gefundenen Auffälligkeiten softwaregestützt ablaufen. Alternativ kann in kleineren Umgebungen eine manuelle Rücksprache mit den verantwortlichen Personen aus den Geschäftsbereichen erfolgen. Im Rahmen eines iterativen Prozesses sollte dieses Feedback in eine erneute Phase der Qualitätsbewertung der Berechtigungsstrukturen münden, um den Fortschritt der Datenbereinigung in periodischen Abständen zu messen. So kann gegebenenfalls eine erneute Fehlererkennung durchgeführt und die Liste der Auffälligkeiten unter Berücksichtigung der erlangten Erkenntnisse (zum Beispiel genehmigte Sonderberechtigungen, etc.) aktualisiert werden.

Nach der Datenbereinigung muss sichergestellt werden, dass die Qualität der Berechtigungsstrukturen auf dem erreichten hohen Niveau verbleibt und nicht über die Zeit wieder abnimmt. Dies kann nur durch das Etablieren von entsprechenden Qualitätssicherungsprozessen erfolgen. So müssen zum Beispiel die Prozesse zu Berechtigungsvergabe und -‐entzug überprüft und möglicherweise angepasst oder standardisiert werden. Zusätzlich muss definiert werden, in welchen Zeitabständen Berechtigungsattestierungen etwa im Rahmen von so genannten „Access Governance“-‐Initiativen erfolgen sollen. Je nach Branche, in der ein Unternehmen operiert, kann dies aufgrund gesetzlicher Anforderungen oder freiwillig zur Qualitätssicherung erfolgen.

Für Profis: Rollenbasiertes IAM

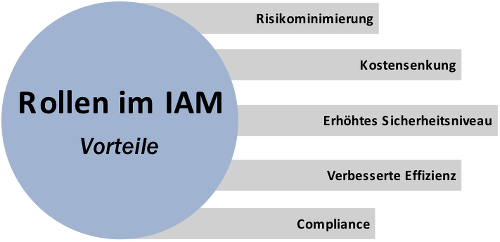

Nach der syntaktischen und semantischen Datenbereinigung ist die Basis für die erfolgreiche Definition von Geschäftsrollen geschaffen. Die Gründe für eine solche Migration von einem identitätsbasierten Identitäts- und Access Management (Migration von Stufe 3 auf Stufe 4 des Reifegradmodells) hin zu einer rollenbasierten Benutzerverwaltung sind vielfältig (siehe Bild 8). Vor allem die weitere Automatisierung von Provisionierungsprozessen und die damit erreichbaren Kosteneinsparungen und eine verbesserte Effizienz werden oft als Treiber für Rollenprojekte herangezogen. Nicht selten spielen allerdings auch Sicherheitsüberlegungen und Compliance-‐Anforderungen eine große Rolle, wenn es darum geht, die Berechtigungen in Zukunft anhand von Rollenmitgliedschaften von Mitarbeitern zu vergeben.

Bild 8: Vorteile von rollenbasiertem IAM.

Wichtig ist an dieser Stelle die Klärung des Rollenbegriffs: Wird über Rollen gesprochen, so unterscheiden sich die Meinungen und Interpretationen dieses Konzeptes oftmals drastisch. Betrachtet man Geschäftsrollen, die im IAM Anwendung finden, so können im Groben drei verschiedene Rollentypen unterschieden werden: Einfache Basisrollen bündeln die allgemeinen Berechtigungen in einem untersuchten Unternehmensbereich. Organisatorische Rollen modellieren die betriebswirtschaftlichen Stellen und damit die Summe der Aufgabenbündel von Mitarbeitern. Die feingranularen funktionalen Rollen bieten darüber hinaus die Möglichkeit, einzelne Aufgabenbündel und Spezialaufgaben im Unternehmen in Rollen zu verpacken.

Die Erfahrung zeigt, dass für unternehmensweites Identitäts- und Access Management weniger technische Rollen als vielmehr Geschäftsrollen, die die Tätigkeiten und Positionen der Mitarbeiter widerspiegeln, benötigt werden. Unternehmen beginnen typischerweise mit der Modellierung von einfachen Basisrollen, mit deren Hilfe sie einen großen Teil der Standardberechtigungen automatisiert vergeben und entziehen können. Erst in einem zweiten Schritt erweitern sie ihr Rollenkonzept und fügen organisatorische Rollen hinzu, um beispielsweise feingranulare Stellenbeschreibungen abbilden zu können.

Nutzen quantifizieren

Da nicht alle Unternehmensbereiche gleich gut für die Modellierung von Rollen geeignet sind, empfiehlt sich vor der eigentlichen Definition der Rollen eine Aufwandsund Nutzenanalyse. Diese Analyse gibt Hinweise darauf, welche Abteilungen, Systeme oder Projekte sich besonders gut für eine Rollengenerierung eignen beziehungsweise welche zurückgestellt werden sollten oder nicht geeignet sind.Sind die Daten vorab bereinigt worden, existieren gemeinsame Berechtigungen für Mitarbeiter in bestimmten Abteilungen, oder können homogene Benutzergruppen identifiziert werden, ist mit einer schnellen und erfolgversprechenden Rollendefinition zu rechnen. So können schnell erste Ergebnisse präsentiert werden, was wiederum der Unterstützung des Managements und der Projektsponsoren zuträglich ist. Bevor die Vorbereitungen zur Rollengenerierung abgeschlossen werden, ist es erforderlich, das geplante Vorgehen festzulegen und Entscheidungsträger zu informieren. Dies sind neben den technischen Verantwortlichen und Systemadministratoren auch Vertreter der Geschäftsprozessebene wie Abteilungsoder Projektleiter. Diese Verknüpfung verdeutlicht, dass Rollenmanagement-Projekte nicht nur technische Projekte sind, sondern auch die organisatorischen und betriebswirtschaftlichen Anforderungen mit einbeziehen müssen.

Hybride Rollenmodellierung

Nach der Auswahl der geeigneten Geschäftsbereiche und Systeme für eine automationsunterstützte Rollenmodellierung können Unternehmen mit der eigentlichen Rollendefinition beginnen. Allerdings kann nur auf Basis einer strukturierten und iterativen Vorgehensweise der Projekterfolg gesichert werden. Ein Rollenmodell für das gesamte Unternehmen in einem einzigen Schritt zu erstellen, wäre aufgrund der Komplexität der Identitäten und ihrer Berechtigungen nicht zielführend.

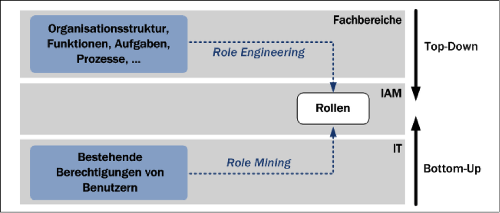

Die Modellierung der notwendigen Geschäftsrollen erfolgt heutzutage typischerweise durch eine hybride Kombination von so genannten Role Mining und Role Engineering Techniken (Bild 9). Während das klassische Role Engineering sich mit dem Ableiten von Geschäftsrollen aus der Aufbauund Ablauforganisation (etwa auf der Basis von Arbeitsplatzbeschreibungen, Mitarbeiterfunktionen und Abteilungszugehörigkeiten) beschäftigt, hat sich das Role Mining in den letzten Jahren immer mehr zu einem pragmatischen Ansatz der Rollendefinition entwickelt: In den bestehenden Berechtigungsstrukturen werden ähnliche Mitarbeitergruppen identifiziert und zu Rollen gebündelt. Dennoch wird dieser neue Trend kritisch gesehen, denn die Grundvoraussetzung für Role Mining ist eine hohe Datenqualität in den Berechtigungsstrukturen, da die verwendeten Algorithmen zur Rollenerkennung andernfalls fehlerhafte Rollenkandidaten extrahieren.

Nur durch eine hybride Kombination der beiden bestehenden Verfahren können die jeweiligen Nachteile reduziert und die Rollenmodellierung beschleunigt werden. Unternehmen generieren teilautomatisiert auf Basis der sauberen Berechtigungsstrukturen eine Menge an möglichen Rollenkandidaten und lassen diese wiederum durch verantwortliche Mitarbeiter aus der Aufbauund Ablauforganisation überprüfen und gegebenenfalls anpassen, um sie dann in den gültigen Rollenkatalog zu übernehmen.

Bild 9: Wege der Rollenmodellierung.

Leitsatz 7: Mit einfachen Geschäftsrollen beginnen

Bei der Migration zu rollenbasiertem Identitäts- und Access Management besitzt ein inkrementeller Ausbau des Rollensystems die größte Aussicht auf langfristigen Erfolg. Unternehmen sollten versuchen, mit einer geringen Anzahl von Basisrollen die Berechtigungsvergabe zu automatisieren. Auf dieser Grundlage können schrittweise feingranulare Geschäftsrollen modelliert werden. So kann das Risiko des Scheiterns von Rollenprojekten minimiert werden.

Wie vorher erwähnt beginnen Firmen üblicherweise mit der Definition von Basisrollen, bevor sie weitergehende, komplexere Rollen modellieren. Zu Beginn der Rollendefinition wird oftmals festgestellt, welche Berechtigungen jedem Mitarbeiter in der Abteilung zugewiesen sind. Das Resultat ist die Definition einer Rolle, die alle gemeinsamen Berechtigungen der Abteilung bündelt. Aufbauend auf den verbleibenden Berechtigungen nach der Definition von Basisrollen, kann mit dem Herleiten von organisatorischen Rollen begonnen werden, um Mitarbeiter mit gleichen Aufgabenbündeln zu gruppieren. Im Unterschied zu den Basisrollen existieren mehrere organisatorische Rollen in einer untersuchten Abteilung.

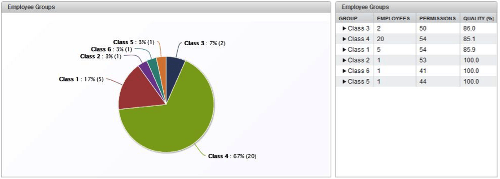

Die notwendigen Schritte können mit Hilfe von einfachen skriptbasierten Abfragen erfolgen, allerdings empfiehlt sich der Einsatz von speziellen Tools, wenn es darum geht, ein optimiertes und hierarchisches Rollenmodell zu erstellen. Auf dem Markt gibt es mehrere Anbieter, die in den letzten Jahren Role Mining Tools entwickelt haben, mit deren Hilfe

über verschiedenste Clustering-‐Techniken und statistische Analysen Mitarbeiter anhand der vergebenen Berechtigungen zu Rollenkandidaten gebündelt werden. Auch wenn die Hersteller ihre Produkte für die Rollenmodellierung gerne als einfach einzusetzende Komplettlösungen anbieten, muss darauf geachtet werden, dass in jedem Fall manuelle Nachbesserung notwendig ist. Die von den Tools bereitgestellten Ergebnisse sind Rechtebündel ohne semantische Bedeutung. Daher muss in jedem Fall nach dem Auffinden gemeinsam mit den Fachabteilungen eine Auswahl und Verfeinerung der Rollenkandidaten erfolgen, um sie in den Geschäftskontext einzuordnen.

Bild 10: Identifikation von Rollen mit Role Mining-Tools.

Beispiel:

Das vereinfachte Beispiel in Bild 10 verdeutlicht diese Situation: In einer Abteilung mit 30 Mitarbeitern wurden sechs Rollen in den bestehenden Berechtigungsstrukturen identifiziert. Allerdings ist ohne Hintergrundwissen nicht ersichtlich, dass es sich dabei unter anderem um die Rollen des Abteilungsleiters, der 20 Sachbearbeiter und der fünf Mitarbeiter der Versandbearbeitung in der Logistikabteilung handelt. Dieses Beispiel verdeutlicht, dass der Einsatz von Role Mining Werkzeugen immer durch Prozessverantwortliche unterstützt werden muss. Nur so können Rollenkandidaten angepasst werden, so dass sie im täglichen Betrieb, etwa zur Provisionierung von Berechtigungen, eingesetzt werden können.

Zusammenfassung

Der Beitrag unterstreicht die Bedeutung der organisatorischen Aufgaben im IAM-Umfeld und die Notwendigkeit einer technischen Unterstützung zur Verwirklichung der gesetzten Ziele. Aus den verschiedenen Herausforderungen, die das IAM an ein Unternehmen stellt, wurden sieben grundlegende Leitsätze entwickelt, die von Projektleitern und Verantwortlichen bei der Entwicklung und Durchführung von IAM-Vorhaben berücksichtigt werden sollten:

- IAM ist eine organisatorische Herausforderung

- Strategisch und langfristig denken

- Strukturiert vorgehen

- Klare Verantwortlichkeiten definieren

- Sorgfältige Technologieauswahl

- Datenqualität ist ein zentraler Erfolgsfaktor

- Mit einfachen Geschäftsrollen beginnen

Es wurde gezeigt, dass IAM-Projekte stark von den organisatorischen Vorarbeiten und der Qualität der Identitäts- und Berechtigungsinformationen in einem Unternehmen abhängen. Nur auf Basis von hochwertigen Benutzerdaten können Firmen bestehende ComplianceAnforderung abbilden und die Kontrolle über ihre Berechtigungsstrukturen sicherstellen. Um eine erfolgreiche Bereinigung der Identitätsdaten durchführen zu können, bedarf es einer modularen Vorgehensweise und Methodik. In verschiedenen Analyseund Bereinigungsschritten kann so unter Einbeziehung von Fachabteilungen und Expertenwissen eine iterative Erhöhung der Datenqualität erfolgen. Diese legt dann auch gleich den Grundstein für ein passendes und schnell definierbares Rollenmodell im Unternehmen. Allerdings muss sichergestellt werden, dass die Datenqualität und die Güte der Benutzerverwaltungsprozesse und Richtlinien für das Identitäts- und Access Management langfristig zukunftsfähig ist. Dies kann durch das Einrichten eines automatisierten periodischen Monitorings des IAM-Systems und die dauerhafte Beachtung der zentralen Leitsätze aus diesem Beitrag erfolgen.