Mit klassischen Lösungen können aktuelle Sicherheitsrisiken nicht zuverlässig ausgeschlossen werden. Isolation statt Detektion von Gefahren lautet deshalb ein neuer Ansatz. Die technische Basis hierfür liefert die Virtualisierung.

Der Siegeszug der Virtualisierung ist nicht aufzuhalten. Im Server- und Storage-Bereich ist sie bereits seit Langem Standard, und auch die Client- und Applikationsvirtualisierung wird zur Reduzierung von Administrationsaufwand und Kosten häufig genutzt. Aktuell steht zudem die Virtualisierung von Netzwerken auf der IT-Agenda vieler Unternehmen; dabei geht es um Software-Defined Networking (SDN) und Network Functions Virtualization (NFV). Der Virtualisierungstrend geht aber noch weiter. Er wird vor allem auch das Thema Sicherheit maßgeblich prägen, denn Virtualisierung markiert einen neuen Meilenstein in der IT-Sicherheit: Isolation statt Detektion.

Die zunehmende Einführung von Virtualisierungslösungen wird auch dadurch begünstigt, dass sie kaum mehr mit zusätzlichen Sicherheitsrisiken in Verbindung gebracht werden. Im Gegenteil: Inzwischen hat sich eher die Meinung durchgesetzt, dass in virtuellen Architekturen sogar eine höhere Sicherheit umsetzbar ist als in physischen Infrastrukturen. Im Netzwerkbereich etwa ermöglicht die softwaregestützte Micro-Segmentierung, das heißt die Bildung kleinerer Netzsegmente, einen Sicherheitsgewinn.

Herkömmliche Lösungen sind unzureichend

Und auch im Client-Bereich kann gerade durch den Einsatz von Virtualisierungslösungen ein höheres Maß an Sicherheit realisiert werden, als es mit traditionellen Applikationen möglich ist. Die Begrenztheit herkömmlicher Sicherheitsmaßnahmen ist inzwischen mehr als deutlich zutage getreten. Sie betrifft gleichermaßen Intrusion-Prevention-Systeme, Antiviren-Tools und ihre Weiterentwicklungen, die sogenannten Next-Generation-Antiviren-Produkte, sowie Next-Generation-Firewalls. Diese Lösungen können neue Zero-Day-Attacken, Advanced Persistent Threats oder immer raffiniertere Ransomware-Trojaner nicht zuverlässig aufspüren. Der Grund: Sie sind auf die Erkennung von Schadsoftware angewiesen und bei bisher unbekannter, neuer Malware stoßen sie an ihre Grenzen.

Virtualisierung überwindet das Dilemma

Neue Sicherheitskonzepte sind deshalb nötiger denn je. In der Virtualisierung sehen inzwischen viele Softwareanbieter einen Ausweg aus dem Sicherheitsdilemma. Mit Virtualisierung und Isolation aller Aktivitäten, die das Unternehmensnetz potenziell gefährden, können die Sicherheitslücken, die prinzipbedingt bei traditionellen Lösungen vorhanden sind, geschlossen werden.

Diesen Weg schlägt zum Beispiel Microsoft ein. Die Redmonder bieten bei der Enterprise-Edition ihres aktuellen Betriebssystems Windows 10 den Device Guard an, der Hardware- und Softwaresicherheitsfeatures kombiniert. Zentrale Komponente ist dabei die Virtualization-Based Security (VBS). Damit werden zentrale Betriebssystem-Services isoliert, so dass im Falle einer Kompromittierung des Betriebssystems kein Diebstahl von unternehmenskritischen Daten erfolgen kann.

Ein weiteres Beispiel für den zunehmenden Virtualisierungstrend sind virtuelle „Surfumgebungen“, dass heißt Secure-Browsing-Lösungen, die auf einem getrennten dedizierten Webbrowser basieren. Solche Lösungen, die den Browser vom Betriebssystem vollständig abkapseln, decken allerdings nur das Thema Browsing ab. Andere Client-typische Sicherheitsgefahren, die durch E-Mails, Downloads oder USB-Speichermedien bestehen, bleiben unberücksichtigt. Die Notwendigkeit, dedizierte anstatt Standard-Browser zu verwenden, führt zudem zu Performanceeinbußen und einer niedrigen Benutzerfreundlichkeit.

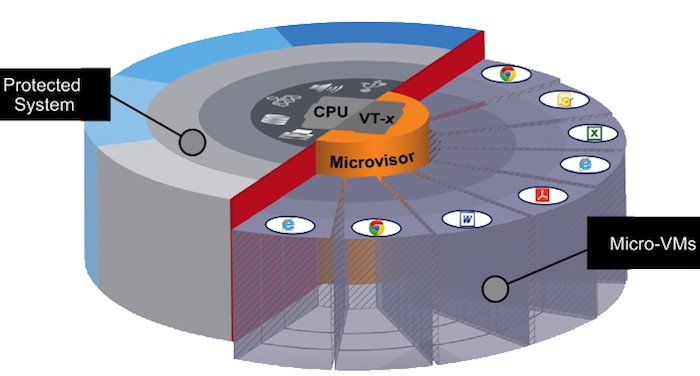

Auch Bromium verfolgt mit seinen Hardware-isolierten Micro-VMs einen Virtualisierungsansatz. Zentrale Komponenten dabei sind ein Xen-basierter, speziell im Hinblick auf Sicherheit entwickelter Hypervisor und die integrierten Virtualisierungsfeatures aller aktuellen CPU-Generationen. Durch Micro-Virtualisierung kann das Ausführen potenziell gefährlicher Anwendungen gekapselt werden. Die Bromium-Lösung erzeugt Micro-VMs für alle Anwenderaktivitäten mit Daten aus unbekannten Quellen. Jeder einzelne Task läuft dabei in einer eigenen Micro-VM – und zwar strikt getrennt voneinander, vom eigentlichen Betriebssystem und vom verbundenen Netzwerk.

Bild 1: Die Bromium-Lösung kapselt alle Anwenderaktivitäten in eigenen Micro-VMs. (Quelle: Bromium)

Bromium erweitert damit das auf Betriebssystem-Services bezogene VBS von Microsoft Windows 10. Die Bromium-Lösung ist zum einen schon unter Windows 7 und 8.1 einsetzbar und isoliert zum anderen gängige Browser sowie Office- und PDF-Dokumente aus E-Mail-Anhängen oder portablen Speichermedien. Eine Kompromittierung des Endpunkts und des Unternehmensnetzes über diese Angriffspfade ist damit ausgeschlossen. Durch diesen erweiterten Funktionsumfang unterscheidet sich die Bromium-Lösung auch von Secure-Browsing-Varianten.

Bild 2: Sicherheit durch Isolation: vom Word-Dokument bis zur exe-Datei. (Quelle: Bromium)

Zur Minimierung der potenziellen Angriffsfläche setzt Bromium bei seiner Lösung auf eine geringe Anzahl von Lines of Code (LOC), einen Least-Privilege-Ansatz und ein Copy-on-Write-Verfahren:

- Kompakter Code: Im Gegensatz zu vielen anderen Sicherheitsanwendungen wie etwa Sandboxing-Produkten, die eine Codebasis mit Millionen Lines of Code (LOC) benötigen, um etwa Systemumgebungen nachzubilden, kommt die Bromium-Lösung mit nur 100.000 LOC aus und verringert so die möglichen Angriffspunkte.

- Least-Privilege-Konzept: In der Micro-VM werden immer nur diejenigen Systemressourcen verfügbar gemacht, die für einen Prozess tatsächlich erforderlich sind. Sobald ein Prozess beendet ist, zerstört sich die Micro-VM selbst – zusammen mit der Malware, die sie möglicherweise befallen hat.

- Copy-on-Write-Verfahren: Alle Ressourcen und Daten werden geklont in der Micro-VM in einem temporären Speicher bereitgestellt. Änderungen bleiben isoliert in der Micro-VM und können sich nicht auf das Host-System auswirken.

Virtualisierung ist ein Add-on

Auch wenn Virtualisierung die Begrenztheit klassischer Sicherheitslösungen überwindet, überflüssig werden sie dadurch nicht. Natürlich müssen etwa Antiviren-Tools elementarer Bestandteil jeder Sicherheitsarchitektur bleiben. Aber – und das ist das Entscheidende – sie müssen komplementär ergänzt werden, und zwar durch Lösungen, die nicht auf die Erkennung von Schadsoftware oder das Aufspüren von Angriffen angewiesen sind, also durch Lösungen, die einen gezielten Schutz vor Malware durch Isolation bieten. Cyber-Angriffe – wie neu oder „sophisticated“ sie auch immer sein mögen – laufen damit zwangsläufig ins Leere. Und in technologischer Hinsicht ist dabei die Virtualisierung das Mittel der Wahl.

.jpg)