Als die Trojaner das von den Griechen hinterlassene Holzpferd in ihre Stadt zogen, war der Schaden noch nicht geschehen. Erst als es den darin versteckten griechischen Kämpfern des Nachts gelang, unbeobachtet die Stadttore von innen zu öffnen, besiegelte dies das Schicksal der Stadt.

In der IT lernen wir daraus, dass es eine innere Verteidigungslinie geben muss, die dann zum Tragen kommt, wenn die ersten Schritte eines Breach bereits geschehen sind.

EDR ist eine relativ neue Technologie, die sich auf die Identifizierung und Prüfung verdächtiger Aktivitäten auf Hosts und Endgeräten konzentriert. Sie ist auf der Grundlage einer mittlerweile allgemein anerkannten Prämisse entstanden: Es wird nie möglich sein, 100 Prozent aller Bedrohungen vorab zu erkennen und vor dem Angriff zu verhindern. Die wirklich ausgefeilten Angriffe – oft mehrstufige, verschachtelte, verdeckte Angriffe oder solche, die durch Social Engineering den Anschein von legitimen Aktivitäten haben – können sich den Abwehrmechanismen entziehen. Dank EDR ist, anders als bei Troja, der Kampf dann noch nicht verloren.

Auf frischer Tat ertappt

Das grundlegend Neue an EDR ist der Ansatz, die Einbrecher, die sich nicht abhalten ließen, auf frischer Tat zu ertappen. Es geht darum, Infektionen so früh zu erkennen, dass sie keinen Schaden anrichten oder die Auswirkungen drastisch zu minimieren. Doch eine Polizeistreife ist, schon aus Kostengründen, kein Ersatz für einen Zaun, Panzerglas, eine Alarmanlage, Überwachungskamera oder einen Safe. Und damit ist auch schon klar, dass EDR nur ein weiterer Baustein von Sicherheitskonzepten sein kann und vorhandene Sicherheitsmechanismen als zusätzliche Schicht ergänzt. Die ersten Lösungen waren teuer und aufwändig im Betrieb. Das Hinzufügen neuer Sicherheitsschichten als eigenständige Tools erhöht die Komplexität und den Verwaltungsaufwand.

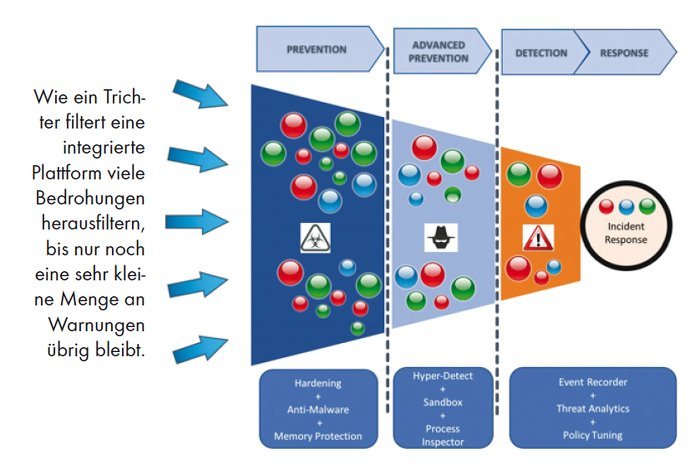

Vor allem aber berichten Anwender eines: EDR löste zu viele Warnmeldung aus. Und wer zu viele Warnungen bekommt, neigt dazu, Anwendungen vorschnell zu whitelisten oder Meldungen zu ignorieren, die sich später als gefährlich entpuppen. Letztlich haben diese Defizite die Nutzung der Technologie auf sehr große Organisationen beschränkt.

Neuer Ansatz

Ein neu entwickelter EDR-Ansatz löst nun diese Defizite, bettet EDR in eine Gesamtlösung ein und reduziert die Anzahl der Warnmeldungen auf einen Bruchteil. Durch einen Trichter-Ansatz (siehe Bild) bleibt eine wesentlich geringere Anzahl von Vorfällen übrig, die eine manuelle Reaktion erfordern. Er fügt präventive Kontrollen wie maschinelles Lernen und Behavioral Monitoring am vorderen Ende der Angriffsüberwachung hinzu. Die Lehre: Unternehmen brauchen EDR, um den Schutz zu erhöhen, sollten sie aber als Teil einer integrierten Lösung einsetzen.

Harish Agastya, VP Enterprise Solutions, Bitdefender