Wenn jemand wirklich vor hat das Internet zum Erliegen zu bringen wird er seine Attacken gegen Service Provider richten. Daran zweifelt im Moment wohl niemand. Allein die schiere Größe und Skalierbarkeit einer ISP oder einer Webhosting-Infrastruktur sind für Hacker ein verlockendes Ziel. Schließlich gibt es eine Unmenge von Eintrittspunkten und eine entsprechend aggregierte Bandbreite um folgenschwere DDoS-Angriffe zu lancieren.

Seit 2016 hat sich die DDoS-Landschaft mit dem Auftreten von DDoS-Angriffen mittels IoT-basierender Botnetze dramatisch verändert. Die Attacke gegen den DNS-Provider Dyn im Oktober letzten Jahres markiert einen Wendepunkt was die Größe solcher Botnetz-basierten Angriffe anbelangt. Erwischt hat es einige der populärsten Seiten unter anderem von Netflix, Twitter, Spotify, CNN und Fox News. Man braucht nicht viel Fantasie um sich auszumalen wie Botnets á la Mirai in Zukunft von Milliarden schlecht gesicherter IoT-Geräte weltweit profitieren werden. Für Hacker hat 2016 eines klar gezeigt: Die Größe einer Attacke ist zumindest einer der Schlüsselfaktoren. Hoch-volumige Angriffe mit großem Schadenspotenzial werden nicht nur von medialer Aufmerksamkeit begleitet sie steigern auch die Bekanntheit unter Hackergruppierungen. Dyn war ein attraktives Ziel, denn so war es möglich, viele populäre Webseiten gleichzeitig und aus einer einzigen Quelle heraus lahmzulegen. Einen ähnlichen Effekt erzielt man mit Angriffen auf die Backbones der Internet Service Provider. Ende November konnte das beispielsweise die Deutsche Telekom feststellen als Hacker versuchten den jüngsten Erfolg des Mirai-Botnetzes zu wiederholen.

Risiko Rechenzentrum

Unternehmen verlassen sich mehr und mehr auf kritische Infrastrukturen sowie Dienste, die aus dem Rechenzentrum kommen. Das bedeutet für Firmen, dass sie einem größeren Risiko ausgesetzt sind indirekt ebenfalls einer derartigen Attacke zum Opfer zu fallen. Das liegt einfach in der mandatenfähigen Natur eines Cloud-basierten Rechenzentrums. Ein Hacker kann also über eine einzige Quelle etliche andere Unternehmen schädigen.

Ein DDoS-Volumenangriff richtet sich vielleicht nur gegen einen einzigen Mieter im Rechenzentrum aber er hat schwerwiegende Rückwirkungen auf viele andere. Es kommt zu einem Dominoeffekt mit verzögerten Ladezeiten, einer sich verschlechternden Service-Qualität und lang andauernden Service-Ausfällen. Für Vorkommnisse dieser Art wurde ursprünglich der Begriff ‘Secondhand DDoS’ erfunden. Dabei richtet sich eine enorme Menge schädlichen Traffics gegen ein einzelnes Ziel, zieht aber alle anderen Kunden in Mitleidenschaft oder gefährdet sogar die Operationen des Rechenzentrums selbst. Es kommt inzwischen häufiger vor, dass Angriffe auf einen Kunden oder Dienst die geteilte Infrastruktur und die verfügbaren Bandbreiten so massiv beeinflussen, dass ganze Rechenzentren vom Netz gehen oder nur noch sehr langsam arbeiten. Betrachtet man die Sache aus der umgekehrten Perspektive und ein erfolgreicher Angriff richtet sich gleich gegen die Infrastruktur eines Rechenzentrums, ist schlicht jeder einem erhöhten Risiko ausgesetzt. Das hat Folgen. Vor dem Hintergrund spektakulärer Volumenangriffe und komplexer werdender Attacken wollen Kunden inzwischen wissen, was Provider genau tun, um sie zukünftig vor einem potenziell desaströsen Schaden zu bewahren.

Bis noch vor einigen Jahren waren Angriffe auf Internet Service Provider ein weitgehend unerforschtes Phänomen. Jetzt sind Angreifer mehr und mehr dazu übergegangen leistungsstarke Software für praktisch jeden verfügbar zu machen. Und damit auch Angriffe dieser Art. Malware wie Mirai zu entwickeln kostet Zeit und setzt ein gewisses Können voraus. Damit war der Kreis derer, die solche Angriffe auf den Weg bringen konnten, auf sowohl erfahrene wie finanziell gut ausgestattete Hacker beschränkt. Sobald eine solche Software aber veröffentlicht und als OpenSource zur Verfügung gestellt wird kann sie jeder nutzen. Mit teilweise verheerenden Resultaten. Und Dank dem Internet der Dinge lassen sich solche Angriffe praktisch unbegrenzt skalieren. Gartner prognostiziert eine Zahl von etwa 21 Milliarden verbundener Dinge im Jahr 2020. Wir dürfen auf dieser Basis getrost davon ausgehen, dass DDoS-Angriffe in diesem Zeitraum in etwa genauso anwachsen.

Risiko Multi-Vektor-Angriffe und Adaptive DDoS-Angriffstechniken

Immer noch verbinden die meisten mit der Bezeichnung „DDoS“ automatisch Angriffe mit nur einem Angriffsvektor, nämlich dem volumetrischen. Solche Angriffe, die eine enorme Bandbreite verbrauchen, sind sehr viel leichter zu identifizieren und abzuwehren. In-house- oder Cloud-basierte Lösungen zur DDoS-Abwehr oder eine Kombination aus beiden sind probate Mittel. Analysen haben jedoch neben der steigenden Zahl von Brute-Force-Angriffen mit mehr als einem Angriffsvektor noch etwas anderes zu Tage gefördert. Hacker gehen demnach verstärkt dazu über adaptive Techniken einzusetzen, die es ihnen erlauben sich ein genaueres Bild von der jeweiligen Sicherheitsinfrastruktur zu machen. Mithilfe dieses Profils konzipieren sie dann eine maßgeschneiderte zweite und dritte Attacke, bei denen sie die Sicherheitsebenen genau dieses Unternehmens gezielt umgehen. Auch wenn volumetrische Angriffe weiterhin die häufigste Form einer DDoS-Attacke sind etablieren sich daneben gemischte und adaptive Angriffsformen.

Fallstudie Cyberlink

Cyberlink ist seit 1995 ein unabhängiger Schweizer Managed Service Provider (MSP) und konzentriert sich ausschließlich auf infrastrukturbasierte Dienste aus Telekommunikation und IT für Geschäftskunden. Das Unternehmen beschäftigt rund 30 Mitarbeiter in Zürich, die über 1.500 Geschäftskunden mit über 6.000 Anschlüssen in der ganzen Schweiz betreuen. Die Firma befindet sich zu 100 Prozent im Besitz des Managements und wurde 2015 im Rahmen des „Bilanz Telekom Ratings“ wiederholt als einer der Top 3 Internet Service Provider in der Schweiz bewertet.

Im Zuge der veränderten Anforderungsprofile evaluierte Cyberlink zunächst einen Cloud-basierten Dienst. Hier hatte das Unternehmen bereits Erfahrungen gesammelt und in der Vergangenheit für einige Kunden derartige Modelle umgesetzt. Es stellte sich allerdings sehr schnell heraus, dass dies keine gesamtumfängliche Lösung für einen ISP sein konnte. Cyberlink suchte nach einem Service, der die komplette Infrastruktur schützt. Die Cloud sollte lediglich eine Ergänzung sein.

Eine für solche Fälle mittlerweile verfügbare Alternative zu Scrubbing-Centern sind In-Line-Lösungen, die in Echtzeit vor DDoS-Angriffen schützen. Provider können die Technologie an geeigneten Peering oder Transit Points installieren und skalieren. Solche Systeme haben den großen Vorteil, dass sie automatisiert arbeiten und so auf einen DDoS-Angriff in dem Moment reagieren, in dem er stattfindet. Das war was Cyberlink suchte. Gleichzeitig sollte eine extrem hohe Verfügbarkeit gewährleistet sein, ohne die vom Provider angebotenen Basisdienste in punkto Latenz oder Bandbreite zu beeinträchtigen.

Eine komplett Cloud-basierte Lösung kam aus verschiedenen Gründen nicht in Frage. Zum einen gab es in der Schweiz keinen geeigneten Anbieter. Der wäre aber nötig, um die hohen Datenschutzanforderungen zu erfüllen. Cloud-Anbieter sind zudem nicht in der Lage das komplette Anforderungsprofil eines ISPs abzubilden, da das Angebot eher für Unternehmen mit einer kleineren IP-Range und niedrigeren Bandbreiten ausgelegt sind. Ein Set-Up für ISPs würde nicht nur viel zu komplex, sondern könnte neuere Anforderungen wie beispielsweise Amazon Web Services (AWS) nicht abbilden.

Sub-Saturating-DDoS-Angriffe – das smartere DDoS

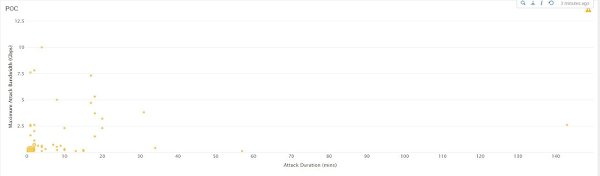

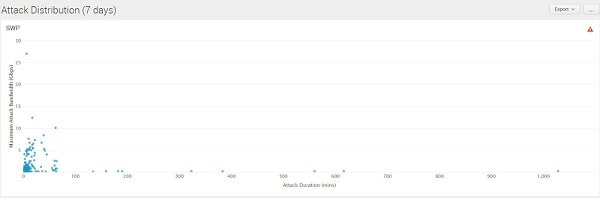

Heutzutage können DDoS-Angriffe deutlich mehr als „nur“ Dienste zu unterbrechen oder dafür sorgen, dass Webseiten nicht mehr erreichbar sind. Corero Network Security beobachtet seit gut einem Jahr eine stark steigende Zahl von kurzzeitigen DDoS-Angriffen, die nur wenig Bandbreite für sich beanspruchen. Angriffe dieser Art, die einen Dienst nicht unbedingt zum Erliegen bringen gewinnen neben den beschriebenen volumetrischen Angriffen zunehmend an Bedeutung. Etliche Attacken beanspruchen weniger als 1Gbps an Bandbreite und dauern nicht länger als 5 Minuten. Application Layer-Attacken und Multi-Vektor-Angriffe bestimmen dabei das Bild. Angesichts der veränderten Bedrohungslandschaft verlangen immer mehr Kunden eine bereinigte Pipeline, über die nur der erwünschte und bereinigte Datenstrom bei ihnen ankommt.

Sicherlich werden wir zukünftig weitere Volumenangriffe sehen. Neu sind allerdings intelligente DDoS-Attacken, die quasi „chirurgisch“ arbeiten: 84 % der beobachteten Angriffe dauern weniger als 10 Minuten, 71,6 % davon sogar nur zwischen 0 und 5 Minuten, 93 % beanspruchen dabei weniger als 1Gbps und darunter. Dabei benutzten die Angreifer gerade genug Bandbreite um ihr Ziel zu erreichen. Traditionelle Lösungen zur Abwehr von DDoS-Angriffen übersehen solche Attacken. Selbst wenn sie erkannt werden, sind sie oft schon vorbei, bevor man etwas gegen sie tun kann. Dabei folgen die Angriffe oftmals einem ganz typischen Verlauf über die Zeit. Und sie bleiben nicht folgenlos.

Man braucht also beides. Die unmittelbare Einschätzung, ob tatsächlich ein Sicherheitsvorfall vorliegt, genauso wie eine langfristige Analyse der Trends, um frühzeitig auf Entwicklungen reagieren zu können.

Guido Erroi: “ DDoS-Angriffe haben sich in den letzten 10 Jahren fundamental gewandelt, das gilt sowohl für ihre Rolle als Vorbereiter von Ransomware- und Malware- Angriffen als auch für die spektakulären Volumenangriffe auf Basis von IoT-Botnetzen. Dadurch hat sich auch die Rolle der Internet Service Provider beim Schutz vor DDoS-Angriffen bereits stark verändert. Qualitätsanbieter sehen sich in der Pflicht ihre Kunden vor solchen Angriffen zu schützen und zwar in Echtzeit. Für sie ist es untragbar, wenn durch eine DDoS-Attacke auf einen einzelnen Kunden gleichzeitig alle anderen beeinträchtigt werden. Zudem suchen Provider nach Modellen, die sowohl technisch die nötige Transparenz bieten als auch kommerzielle Anreize. Die kommen beiden zugute, dem Provider und seinen Kunden.“

Verteidigungsstrategien

Große Netzwerkbetreiber waren in der Vergangenheit ziemlich erfolgreich und sind entsprechend gewachsen. Riesige Infrastrukturen sind entstanden über die entsprechend viele Kunden versorgt werden. Ein lukratives Ziel mit zahlreichen Eintrittspunkten und einer nicht ganz unbedeutenden Bandbreite. Ideal um DDoS-Angriffe ans Ziel zu bringen. Die verschiedenen Trends gehen eine äußerst schädliche Allianz ein, Zeit also, die Verteidigungsstrategien gegenüber DDoS auf den Prüfstand zu stellen. Zum Glück haben sich auch die gerade in den letzten 10 Jahren deutlich weiter entwickelt. Sie bieten inzwischen einen transparenten Überblick über die Vorgänge innerhalb der Infrastruktur und die Lösungen sind skalierbar für unterschiedliche Ansprüche wie beispielsweise die von ISPs und Hostern. Bei In-Line-Lösungen sitzt die Technologie an Internetübergabe-, Transit- oder Peering Points und sorgt dafür, dass nur der bereits bereinigte Datenstrom beim Kunden ankommt. Eine spürbare Erleichterung für Provider, die inzwischen kontinuierlich von DDoS-Angriffen heimgesucht werden. Es gibt Provider, die demgegenüber den eher traditionellen Scrubbing-Ansatz verfolgen, aber dennoch Einsicht in die Angriffsschema benötigen. Schon allein um die Geschwindigkeit der Scrubbing-Operationen an die neuen Bandbreitenerfordernisse anzupassen. Die Nachteile traditioneller Lösungen allerdings bleiben: sie sind nicht besonders schnell, sie müssen aufwendig verwaltet werden und sind fortschrittlichen DDoS-Angriffen aufgrund ihrer Natur nicht gewachsen. Moderne Ansätze um DDoS-Angriffe in Schach zu halten müssen in Echtzeit arbeiten und stetig verfügbar sein. Da sich die Entwicklung von DDoS-Angriffen nicht hundertprozentig genau prognostizieren lässt, sollten aktuelle Produkte sich an veränderte Gegebenheiten anpassen können und nach Bedarf skalierbar sein.

Ein Ansatz, der sich zunehmender Beliebtheit erfreut ist es Bandbreiten dynamisch und bei In-Line-Rate zu lizenzieren. Das hat für Provider den entscheidenden Vorteil, dass eine entsprechende Engine für die Abwehr von DDoS-Angriffen sorgt, der Betreiber aber nur für die Angriffs-Bandbreiten zahlt, die tatsächlich anfallen. So sind die Teile des Netzwerks vor den Auswirkungen einer DDoS-Attacke geschützt, die augenscheinlich die gefährdetsten sind. Das ganze aber nur zu einem Bruchteil der Kosten, die traditionelle Scrubbing-Center veranschlagen. Menschliche Eingriffe sind bei dieser Art Lösung nicht mehr nötig, aber sie stellen Tools zur Verfügung um Angriffe forensisch zu analysieren.

Die nächsten Schritte – Der regulatorische Kontext

Vor einiger Zeit verursachte ein Vorschlag des neuen britischen National Cyber Security Centre einiges Rauschen im Blätterwald. Was war geschehen? Ian Levy, Technical Director beim Cyber Defense Arm des GCHQ, sagte in einem Interview mit dem Sunday Telegraph , dass ISPs einiges zum Besseren verändern könnten. Sie müssten sich nur entschließen, das Border Gateway Protocol (BGP) und das Signalling System 7 (SS7) entsprechend zu ändern. Beides Standards, die seit Jahren, wenn nicht Jahrzehnten verwendet werden. Das simple Re-Routing des Datenverkehrs wie es Bestandteil vieler Angriffe ist, könne man so verhindern.

Aufregung und Überraschung waren groß und fanden ihren Niederschlag in diverser Berichterstattung und auch die UK Internet Service Providers Association (ISPA) kommentierte Levy’s Ansatz greife zu kurz und er verkenne die Komplexität des Gegenstands. Zugegebenermaßen handelt es sich bei Levy’s Vorstoß nicht um eine schnelle Lösung und ganz sicher bietet sie keinen Schutz vor dem kompletten Spektrum moderner DDoS-Angriffe. Aber es wäre ein entscheidender Schritt in die richtige Richtung, wenn man weltweit schneller auf DDoS-Angriffe reagieren will.

Der Vorstoß zeigt aber noch etwas anderes und wichtigeres. Richtlinien und gesetzliche Vorgaben in Richtung der Service Provider Community könnten zukünftig genutzt werden, um Änderungen zu erzwingen (wenn freiwillig nicht ausreichend viel unternommen wird). Auf lange Sicht könnte das sogar im Sinne aller sein. Die Rolle der ISPs hat sich bereits verändert und wird sich weiter verändern. Was den Schutz vor DDoS-Angriffen anbelangt liegt darin ein potenzieller Wettbewerbsvorteil. So ist nicht nur das eigene Netzwerk geschützt, sondern Service Provider bieten ihren Kunden DDoS-Schutz als Service-Leistung an.

Service Provider sind in der Lage die dem Internet zugrunde liegende Infrastruktur zu stärken und das Volumen an kursierendem Schad-Traffic zu reduzieren. Das gelingt am besten wenn ISPs sowohl mit Regierungsbehörden als auch mit der internationalen Community eng zusammenarbeiten. Tun sie das nicht, müssten sie sich über kurz oder lang mit Schadensansprüchen geschädigter Kunden auseinandersetzen. Hält man sich die potenziellen Folgen eines erfolgreichen DDoS-Angriffs für das eigene Image und den Ruf des Kunden vor Augen, sollten ISPs bei der Wahl ihrer Methoden umdenken. Im Umkehrschluss wird ein Provider, der aktiv den Ruf seiner Kunden schützt, attraktiv für neue Interessenten.

Autor: Guido Erroi, Vertriebsleitung D/ACH, Corero Network Security