Der Finanzsektor sieht sich aber nicht nur von Cyber-Kriminellen bedroht, sondern auch von Mitarbeitern, die Insider-Wissen missbrauchen oder illegale Absprachen mit Trading-Partnern treffen, oder von gerissenen, weltweit agierenden Geldwäschern.

Wie schützt man sich nun vor diesen Bedrohungen? Durch die Analyse und Überwachung gigantischer Mengen an Daten und Variablen. Oft werden dafür relationale Datenbanken eingesetzt. Die Schwierigkeit besteht jedoch darin, dass nicht nur sehr viele, sondern auch sehr unterschiedliche Daten auf verdächtige Querverbindungen und Muster untersucht werden müssen – und dieser Aufgabe werden relationale Datenbanken nicht gerecht. Nur die Kombination aus Graph-Analyse und Supercomputer ist in der Lage, Beziehungen herzustellen und Anomalien schnell und präzise zu erkennen. Und dies mit einer bemerkenswert geringen Zahl an zeitraubenden Fehlalarmen (“False Positives”).

Wo liegen die Schwächen von relationalen Datenbanken?

Relationale Analysemethoden stoßen an ihre Grenzen, wenn sie Massen an strukturierten und unstrukturierten Daten verarbeiten sollen, wie sie z. B. in Banken oder Versicherungsunternehmen anfallen. Relationale Technologien reichen aus, wenn die zu analysierenden Daten ausschließlich in tabellarischer Form vorliegen. Die Praxis sieht jedoch anders aus: Hier müssen verdächtige Querverbindungen zwischen den verschiedensten Daten und in den unterschiedlichsten Formaten erkannt werden. Angesichts dieser Problematik muss sogar Hadoop, das viel gerühmte Framework für die verteilte Datenspeicherung und -verarbeitung, die Segel streichen.

Graph-Analysen können den Unterschied machen

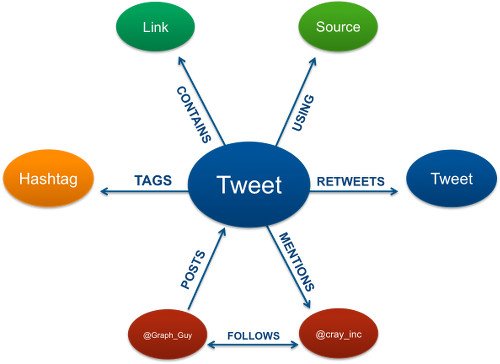

Komplexität und Vernetztheit sind zwei Bedingungen, mit denen Graphen bestens zurechtkommen. Für die Erkennung relevanter Beziehungsmuster zwischen heterogenen Datentypen gibt es daher kein besseres Instrument. Wo konventionelle Technologien scheitern, können Graph-Analysen den Unterschied machen. Dies zeigt ein vergleichsweise einfaches Beispiel: Eine Investmentbank hat Hinweise auf Insider-Handel und will deshalb alle Mitarbeiter herausfiltern, die über Instant Messaging eine dritte Person kontaktiert haben, die wiederum ein Facebook-Freund von jemandem ist, der Zugang zum Back-Office-Verrechnungssystem der Bank hat. Die Graph-Analyse löst diese Aufgabe in drei einfachen Sprüngen. Konventionelle Analyseverfahren hingegen benötigen drei separate Datensätze, die miteinander verknüpft werden müssen.

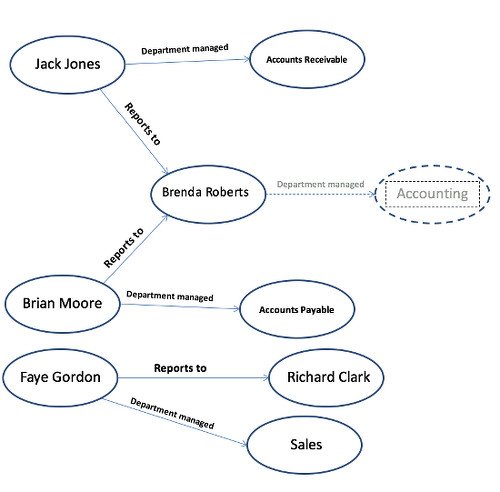

Würde man Managementstrukturen in einem Graphen darstellen, könnte das so aussehen. Jedes Datenelement erscheint dabei nur einmal im Graphen, z.B. der einzigartige Eckpunkt “Brenda Roberts”. In der Art Graph-Datenbank, die Cray verwendet (auch “semantische” Datenbank genannt), entspricht jedes Feld der relationalen Datenbank einem einfachen Subjekt-Verb-Objekt-Tripel: “Jack Jones“ „Reports to” “Brenda Roberts.“

Schutz gegen Cyber-Attacken

Auch beim Schutz eines Bankinstituts gegen Bedrohungen aus dem Cyber-Raum greift eine Graph Engine auf ein Dutzend oder mehr Quellen zu. Anhand dieses Datenpools kann sie ermitteln, ob ein Aktivitätsmuster eine verdächtige Anomalie darstellt, gegen die sofort vorgegangen werden muss.

Da sich eine gesamte Netzinfrastruktur einschließlich aller Beziehungen zu Dritten in Graphenform darstellen lässt, können Querverbindungen zu früheren Cyber-Attacken sowie zu technischen Informationen aus behördlichen Sicherheitsdatenbanken hergestellt werden. Die Cyber-Abwehr mit ihrer Flut an Weblog-, Telemetrie-, E-Mail-, Firewall- und IP-Daten bringt aber ein Level an Komplexität mit sich, das nur die Graph-Analyse bewältigt. Bei großen Unternehmen laufen täglich bis zu 20 Terabyte auf, zum Teil strukturiert in Tabellenform, größtenteils jedoch als semistrukturierte Daten.

Die Fähigkeit der Graph-Analyse, extrem komplexe Aufgabenstellungen erfolgreich zu meistern, steht auch hinter dem Boom der Cyber Reconnaissance- und Analyse-Branche. Ihre Dienstleistungen liefern ein hochaufgelöstes Bild von der Cyber-Anfälligkeit eines Unternehmens aus der Perspektive eines Kriminellen oder eines skrupellosen Konkurrenten. Indem sie mit Hilfe eines Graphen zahllose Puzzleteilchen zu einem Gesamtbild zusammensetzt, ermöglicht die Cyber-Analyse hochfrequente Einblicke in die aktuelle Bedrohungslage. Damit bietet sie enorme Vorteile gegenüber herkömmlichen, signaturbasierten Sicherheitstechnologien.

Welche Rolle spielt die Geschwindigkeit eines Supercomputers?

Es können mehrere Analyse-Workloads auf ein und derselben Plattform ausgeführt werden, die Verarbeitungsgeschwindigkeit von Supercomputern wird jedoch genutzt, um Beziehungen und Verhaltensmuster innerhalb von Daten zu identifizieren, die nun sehr viel schneller generiert und gespeichert werden, als sie sich analysieren lassen. Ohne diesen Mechanismus können sich bösartige Inhalte in aller Ruhe verbreiten und potentiell großen Schaden anrichten. Wird einem Unternehmen seine Verletzbarkeit aus Sicht des Gegners vor Augen geführt, kann es seine Ressourcen so positionieren, dass eine maximale Schutzwirkung entsteht.

Verdeckte Zusammenhänge erkennen und Betrügern auf die Spur kommen

Die Identifikation von Querverbindungen innerhalb von Rohdaten macht die Graph-Analyse auch im Kampf gegen neuartige Betrugsmaschen zu einem überlegenen Werkzeug. Zum Schutz des Unternehmens wird dabei ein neuer Regelsatz erzeugt, der anschließend an die operativen Systeme übergeben wird. Er definiert, wann ein Alarm ausgelöst werden soll, und weist den Anwender sofort auf eine verdächtige Kette von Ereignissen hin, die folgendermaßen aussehen kann: Ein Trader ruft einen Kollegen in der IT-Abteilung an. Daraufhin erkennt die Türsicherungstechnologie, dass die beiden innerhalb von nur einer Minute ihr Zimmer verlassen. Zusätzlich gibt eine weitere Datenquelle an, dass der IT-Mitarbeiter kurz darauf Aktien kauft.

Neben der Mustererkennung ist die Aufdeckung verborgener Zusammenhänge eine große Stärke der Graph-Technologie. Ein Betrugsdelikt kann etwa aufgedeckt werden, indem sie auf öffentlich zugängliche Daten wie die Social-Media-Freundschaft eines Mitarbeiters oder Geschäftspartners mit einem CFO zugreift. Bei Versicherungsbetrug kann eine Graph Engine geheime Absprachen auch dann sichtbar machen, wenn reale Identitäten gestohlen oder verschleiert werden, um Beweise zu fälschen. Eine einzige Social-Media-Beziehung aus Tausenden solcher Beziehungen kann ein ganzes Komplott zum Einsturz bringen und dem betreffenden Unternehmen enorme Summen ersparen.

Graph-Datenbanken speichern Daten in Knoten (Eckpunkten) und Kanten anstatt Tabellen, wie es bei relationalen Datenbanken der Fall ist. Sie sind das effizienteste Mittel, nach Beziehungen, Mustern oder Wechselwirkungen zwischen mehreren Datenelementen zu suchen.

Geldwäsche-Bekämpfung optimieren

Die Verbindung aus Supercomputer und Graph-Technologie kann auch bei der Bekämpfung der Geldwäsche (Anti-Money Laundering, AML) kostendämpfend wirken. Bei internationalen Bankhäusern sind von AML-Maßnahmen schnell Tausende von Mitarbeitern betroffen. Solange die Untersuchungen andauern, müssen Transaktionen ausgesetzt werden, wodurch hohe Kosten entstehen. Mit einer Graph-Analyse dauern solche Untersuchungen anstelle der üblichen drei bis vier Stunden jedoch nur noch 20 Minuten. Die Schnelligkeit und Effizienz, mit der die Graph-Analyse zu Werke geht, ist darin begründet, dass sie die Daten nicht integriert, sondern die Feeds direkt aus den Systemen erhält und als komplementäre Technologie operiert.

Extreme Skalierbarkeit dank Supercomputer-Technologie

Hochgradig vernetzte Daten per Graph zu analysieren, erfordert sehr viel Speicher, da alle Knoten und Kanten gleichzeitig verarbeitet werden müssen. Bei Bankhäusern mit Millionen von Kunden und Transaktionen kann dies zum Problem werden, denn kein Rechenknoten ist für eine derartige Speicherlast ausgelegt. Um die begrenzte Skalierbarkeit der Graph-Technologie zu umgehen, werden die Daten daher oft „künstlich“ auf mehrere Rechenknoten verteilt. Dabei müssen mögliche Datenbankabfragen vorab definiert und eingegrenzt werden, um sicherzustellen, dass nur ein einziger Knoten involviert ist. Die Folge davon ist, dass sich bereits heutige, erst recht jedoch künftige Datenquellen nicht in ihrer ganzen Komplexität darstellen und analysieren lassen.

Demgegenüber erzeugt die auf Supercomputer-Technologien basierende Cray Graph Engine einen einzigen Hauptspeicherbereich mit sehr schneller Interconnect-Technologie, der zahlreiche Knoten umspannt. Damit ist sie aktuell die Graph-Technologie mit der besten Skalierbarkeit. Sie kann sich flexibel an neue Erfordernisse anpassen, ohne dass schon bei der Datenspeicherung Annahmen über mögliche Abfragen und über Beziehungen zwischen den einzelnen Knoten getroffen werden müssen.

Graph-Analysen erhöhen die Sicherheit und steigern den RoI

Die Finanzindustrie erhält durch die Kombination aus Graph-Analyse und Supercomputing eine enorme Investitionsrentabilität bei allen Anwendungsfällen. Nicht nur können Zeit- und Arbeitskosten eingespart werden, es wird auch ein Expertise-Niveau ermöglicht, das für die Branche sonst kaum zu realisieren wäre.

Falls Banken und andere Finanzdienstleister aber weiterhin auf relationale Datenbanken und herkömmliche Analysekonzepte zurückgreifen, laufen sie Gefahr, in puncto Bedrohungen auch in Zukunft im Nebel zu stochern und Schaden zu nehmen, obwohl dieser lange im Voraus hätte erkannt und vermieden werden können.

Autor: Phil Filleul, Global Lead Financial Services, Cray Inc.