In der modernen Arbeitswelt haben sich die Anforderungen an die Netzwerksicherheit grundlegend geändert. Mitarbeiter, Dienstleister und Kunden greifen vermehrt von extern und mit verschiedenen Endgeräten auf Applikationen in Unternehmensnetzwerken zu.

Gleichzeitig wachsen OT und IT verstärkt zusammen, so dass auch Maschinen und Anlagen etwa in Fabriken aus dem Internet erreichbar sind. Die Vorteile liegen auf der Hand: So lassen sich die Systeme beispielsweise effizienter betreiben, da sie ohne Vor-Ort-Präsenz konfiguriert werden können. Hinzu kommt, dass Unternehmen verstärkt Cloud-Angebote nutzen – etwa, um durch den Einsatz virtualisierter Netzwerkprodukte ihre IT-Infrastruktur flexibler skalieren zu können.

Die Kehrseite: Diese Entwicklungen hebeln bisherige Perimeter-basierte Sicherheitsarchitekturen zunehmend aus. Und durch die verstärkte Exponierung sensibler Assets entstehen neue Angriffsvektoren, über die Cyberkriminelle Unternehmen attackieren können. Das wiegt schwer, da Cyberbedrohungen auch im industriellen Sektor weltweit seit Jahren massiv zunehmen. Industriespionage, Manipulation oder gar Zerstörung von Anlagen sind mögliche Folgen.

Die Vorteile von kombinierten IT/OT-Strukturen nicht zu nutzen, ist für viele Unternehmen jedoch keine Option. Daher stellt sich die Frage: Wie lassen sich ihre IT- und daran gekoppelte OT-Systeme bestmöglich absichern? Und gleichzeitig Möglichkeiten schaffen, Legacy-Web- und Windows-Applikationen weiter zu betreiben, spezielle Steuerungs-Anwendungen von Maschinen und Anlagen, Admin-Interfaces sowie restriktiv eingesetzte Applikationen zu erreichen und sichere temporäre Zugänge für externe User einzurichten?

Eine Antwort lautet Zero Trust Application Access, kurz ZTAA. Der Zero-Trust-Ansatz geht grundsätzlich davon aus, dass keine Person und kein Gerät standardmäßig vertrauenswürdig sind. Stattdessen wird jeder Zugriff methodisch und wiederholt überprüft, selbst wenn der Nutzer dem System bereits bekannt ist. Zero-Trust-Lösungen lassen sich zudem so konfigurieren, dass sie für interne und externe Nutzer gleichermaßen anwendbar sind. Dadurch lässt sich ein guter Schutz auch vor Insider-Bedrohungen und kompromittierten Konten realisieren.

ZTAA agiert zudem nach dem Prinzip der minimalen Rechtevergabe. Verbindungen zwischen Usern – externen wie internen – und Anwendungen werden anhand von Identität, Rolle und Geschäftsrichtlinien (Policies) hergestellt. So erhalten Anwender abhängig von diesem Dreiklang nur Zugriff auf einzelne, für sie freigegebene Applikationen – anstatt auf weitreichende Ressourcen im Netzwerk.

Zero-Trust-Lösungen können vor Insider-Bedrohungen und kompromittierten Konten schützen.

Steve Schoner, genua GmbH

Sicherer Zero-Trust-Zugriff per Webbrowser

Für die oben genannten und weitere Anwendungsfälle hat der deutsche IT-Security-Spezialist genua GmbH die hochsichere, skalierbare ZTAA-Lösung genusphere entwickelt. Das Besondere daran: genusphere benötigt anwenderseitig keine Installation einer speziellen Software, etwa eines VPN-Clients. Ein Standard-Webbrowser wie Google Chrome oder Microsoft Edge reicht, um sicher auf explizit freigegebene Ressourcen im Unternehmensnetzwerk zugreifen zu können.

Eine Client-lose Zugriffslösung bietet für moderne Arbeitsumgebungen einige Vorteile. An erster Stelle sind hier die Unabhängigkeit von Gerät und Betriebssystem, geringer Wartungsaufwand sowie hohe Flexibilität und Skalierbarkeit zu nennen. Geringe Kosten und einfache Integration sprechen ebenfalls für browserbasierte Lösungen.

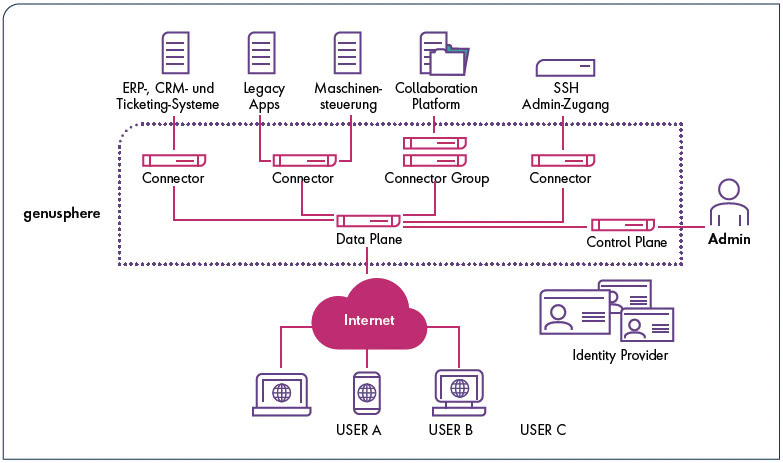

genusphere baut auf Kubernetes auf – einer ursprünglich von Google entwickelten Open-Source-Plattform zum Verwalten von Container-Anwendungen. Der Container-basierte Ansatz ist von Grund auf für optimale Skalierbarkeit und Hochverfügbarkeit ausgelegt. Bei der Lösung erfolgt die Anbindung an das Zielsystem über Docker-Container, während die Verwaltung über ein zentrales Online-Administrationsportal erfolgt (siehe Grafik).

User und Connector bauen eine verschlüsselte Verbindung zur Data Plane auf. In der Control Plane sind die identitätsbasierten Zugriffsberechtigungen hinterlegt. (Quelle: genua GmbH)

Eine Kernfunktion ist das implementierte Treffpunkt-Konzept: Nach einer vom Endgerät aus per Browser initiierten Verbindungsanfrage erfolgt der eigentliche Verbindungsaufbau von innen nach außen. So ist sichergestellt, dass für jeden Zugriff zuverlässig die definierten Zero-Trust-Regeln durchgesetzt werden.

Die Verbindungen sind grundsätzlich durchgängig mit HTTPS verschlüsselt. Fernsteuerung per RDP (Remote Desktop Protocol) oder VNC (Virtual Network Computing) sowie der Shellzugriff per SSH (Secure Shell) sind ebenfalls über Webbrowser nutzbar. Die Lösung ist mit Sicherheitsfunktionen wie Multi-Faktor-Authentisierung und Zero Trust Access Control ausgestattet.

Integration in vorhandene Sicherheitsarchitekturen

Die genua-Lösung setzt auf ein feingranulares Berechtigungsmanagement und lässt sich in vorhandene Sicherheitsarchitekturen einbinden. So unterstützt genusphere die Identity Provider Microsoft Entra ID (vormals Azure AD) und Keycloak. Single Sign On (SSO) erhöht dabei den Nutzerkomfort. Die Regeln bauen auf den Identitäten der User aus der Benutzerverwaltung auf und sind der Schlüssel zu einer hochsicheren und flexibel skalierbaren Architektur.

Ein Dashboard mit genauen Metriken bietet Administrierenden jederzeit den Überblick über Nutzung und Betrieb. Gleichzeitig können sie mithilfe zahlreicher Regeln/Policies, logischen Verknüpfungen und Sub-Policies die Zugänge dynamisch anpassen. Wichtig dabei: Nicht ausdrücklich freigegebene Ressourcen sind sicher vor unbefugten Zugriffen geschützt. Selbst kompromittierte Nutzerkonten können sich somit nicht im Netz bewegen. Die Lösung kann daher für Remote-Work-Umgebungen typische Cyberrisiken zuverlässig ausschalten.

Durch den identitätsbasierten und anwendungsspezifischen Zugriffsschutz baut genusphere eine zuverlässige Mikro-Perimeter-Sicherheit auf. Zugriffe werden revisionssicher protokolliert und sind so lückenlos nachvollziehbar. Dadurch können Systemadministratoren konsequent hochsichere Zero-Trust-Konzepte durchsetzen.

Nicht zuletzt zahlt genusphere auf die Digitale Souveränität von Unternehmen ein. Denn sie behalten die 100-prozentige Hoheit über ihre Daten. Firmen können die Lösung selbst betreiben, oder hierfür spezialisierte genua-Partner ins Boot holen. Übrigens lässt sich die ZTAA-Lösung auch mit einem VPN kombinieren – dadurch entsteht eine zusätzliche Sicherheitsebene.

Michael Eckstein | genua GmbH